Criando Regras do Google Chronicle em Seu Ambiente

Índice:

Diretrizes Passo a Passo

A SOC Prime evolui continuamente parceria com a Chronicle para fornecer aos usuários do Threat Detection Marketplace, aproveitando a plataforma de análise de segurança do Google Cloud, detecções YARA-L 2.0 curadas, adaptadas para caçar ameaças na velocidade do Google. Atualmente, nossa plataforma Detection as Code oferece mais de 500 regras YARA-L da Comunidade, escritas pela equipe SOC Prime. Além disso, os clientes Chronicle podem acessar essas detecções gratuitas no repositório do Chronicle no GitHub alimentado pelo mecanismo de regras Chronicle Detect.

Para ajudá-lo a implantar o conteúdo de detecção existente em seu ambiente e simplificar o processo de criação de regras, estamos expandindo a lista de recursos educacionais online disponíveis gratuitamente em nossa Biblioteca Cibernética. Este documento oferece uma visão geral e algumas dicas úteis para o processo de criação de regras do Chronicle. Para acessar o guia completo de criação de regras do Chronicle, faça login em sua conta da Biblioteca Cibernética, escolha Google Chronicle da lista sugerida de plataformas e mude para a aba Regras .

Formato de Regras YARA-L

Google Chronicle é uma plataforma de análise de segurança baseada em nuvem que trabalha com a linguagem YARA-L. Esta linguagem é usada para criar regras para detecção de ameaças em ambientes empresariais. O mais relevante sobre YARA-L e Chronicle é que permite buscar ameaças em um volume de dados muito grande. Vale a pena notar que YARA-L e YARA são duas coisas diferentes. A primeira foi criada para trabalhar com o Chronicle e a segunda (criada pelo Virus Total) foi elaborada para consulta de dados e ‘classificação de malware’.

Criação de Regras do Google Chronicle

Início

Para começar a criar suas próprias regras do Google Chronicle, primeiro você precisa fazer login na instância do Chronicle. Após o login, você verá esta tela:

Em seguida, vá para o canto superior direito da tela e selecione Ver Regras no menu de ações:

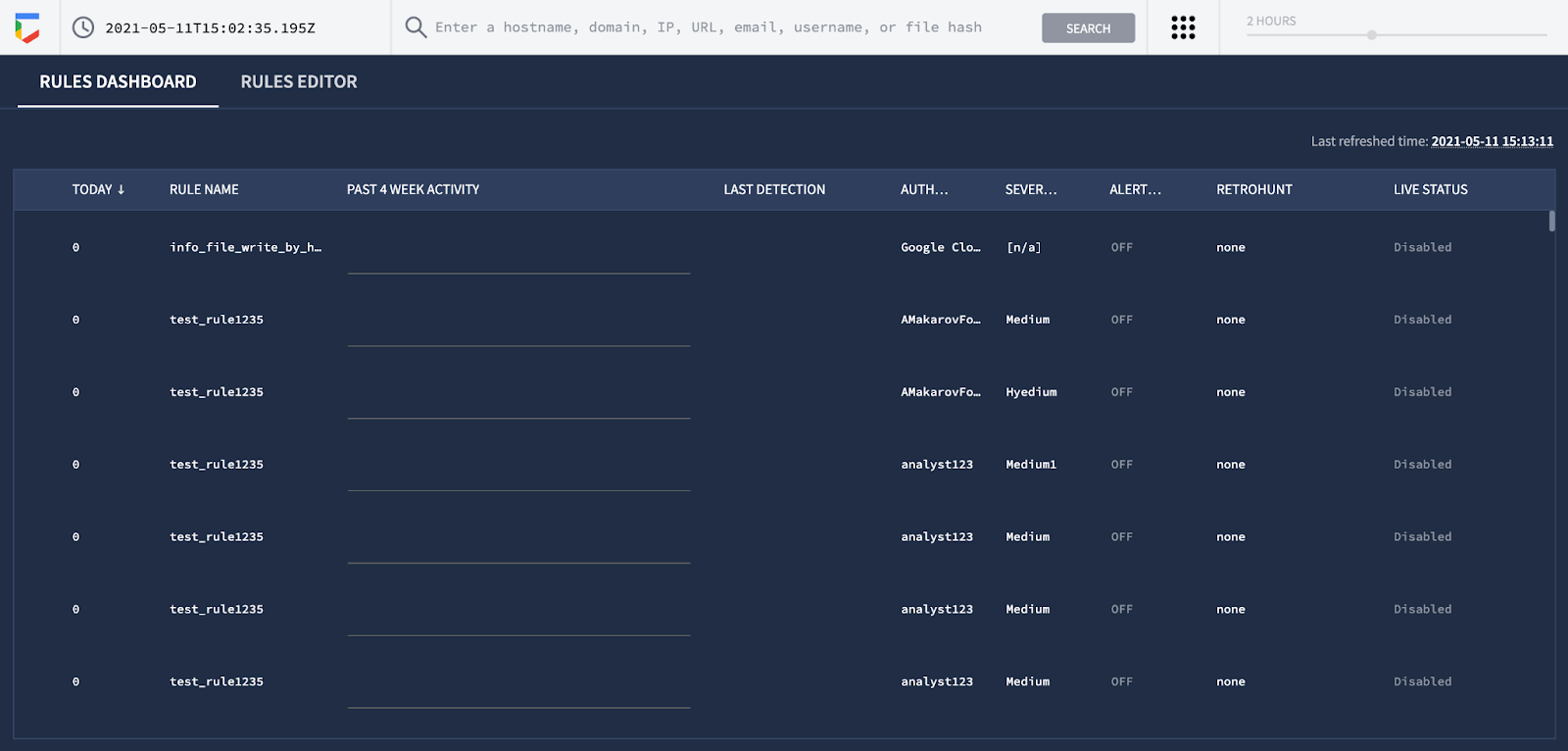

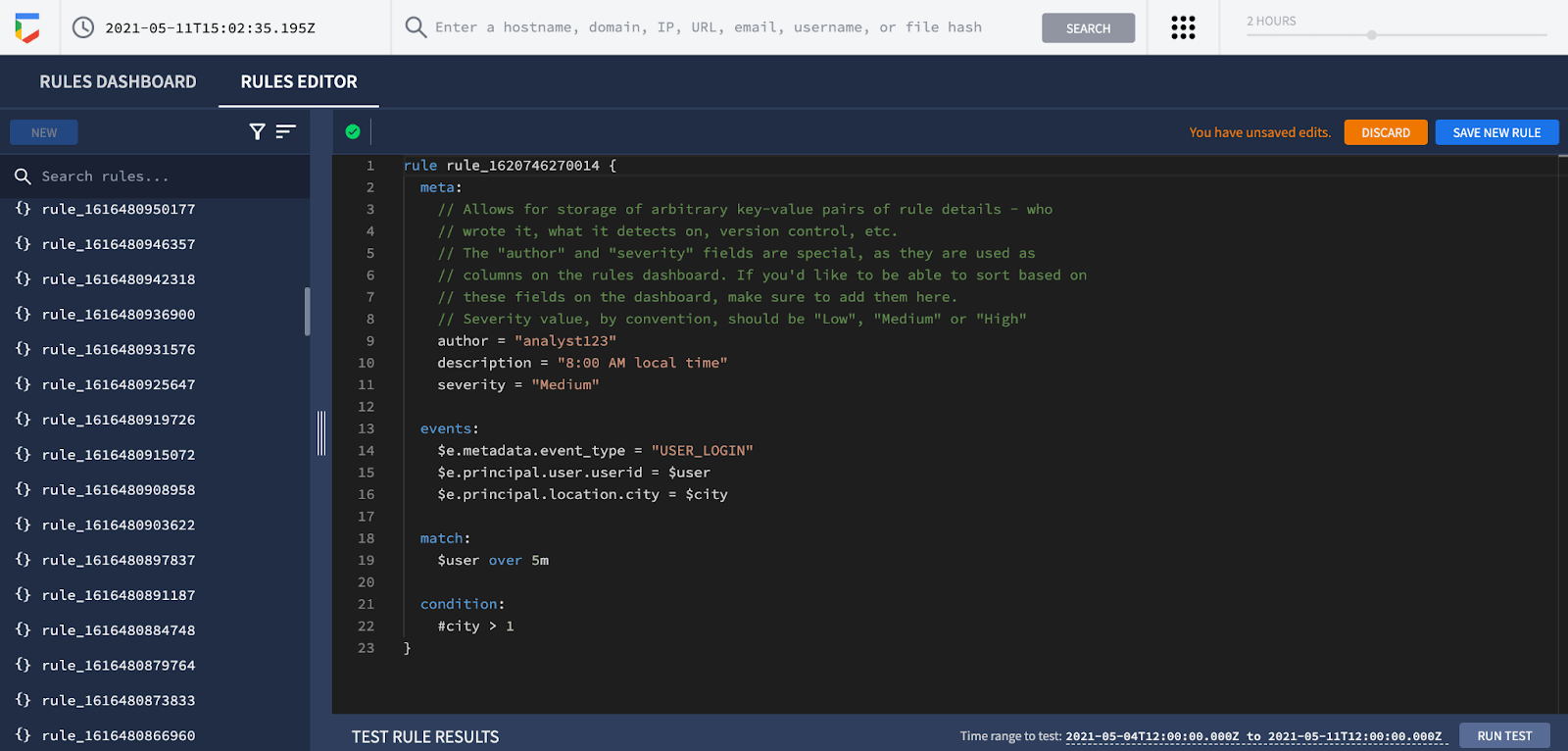

Em seguida, selecione a aba Editor de Regras :

Após mudar para a Editor de Regras aba, clique no New botão.

Pronto, você está no assistente de regras do Google Chronicle e pode começar a criar sua própria regra.

Parâmetros para Criar Regras do Google Chronicle

Para criar uma regra de correlação do Google Chronicle (ou uma regra baseada em YARA-L), você precisa fornecer os seguintes parâmetros de regra como ponto de partida básico:

- Regras

- Meta

- Eventos

- Corresponder (opcional)

- Condição

Regras

The Regras A seção é a primeira interação com nossa regra futura e potencial. Aqui você precisa fornecer um nome descritivo para a regra para facilitar sua busca na lista de outras detecções.

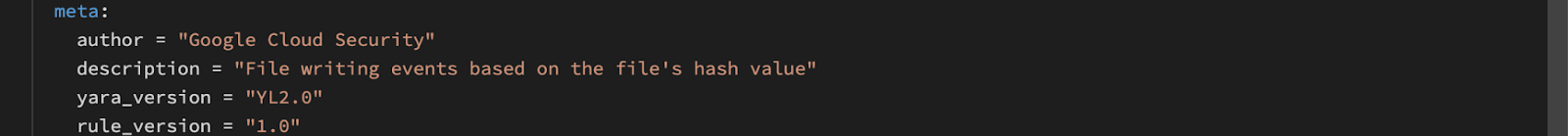

Meta

The Meta A seção contém especificações da regra. Aqui você pode fornecer os seguintes detalhes como pares chave-valor correspondentes:

- Autor da regra

- Data de criação da regra

- Breve descrição da regra

- Informações do produto (por exemplo, Windows)

Eventos

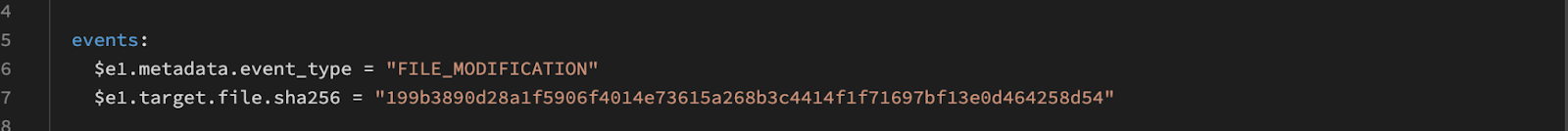

The Eventos A seção contém as informações sobre os alertas específicos do Google Chronicle que a regra está procurando. Explicitamente, aqui você precisa especificar a lógica do que você deseja detectar com esta regra específica. Esta seção normalmente inclui um número significativo de condições e variáveis diferentes. Por exemplo, se você deseja procurar uma situação de Modificação de Arquivo (por exemplo, um nome de arquivo malicioso ou extensão relacionada a uma ameaça), usará esse tipo de lógica:

eventos:

$e1.metadata.event_type = “MODIFICAÇÃO_DE_ARQUIVO”

$e1.target.file.sha256 = “qualquer hash”

Nesse caso, o MODIFICAÇÃO_DE_ARQUIVO valor está relacionado à ação específica que esta regra está procurando. Por exemplo, um arquivo legítimo modificado por um agente de ameaça:

Corresponder

The Corresponder A seção retorna valores quando as correspondências relevantes são encontradas. Esta seção é útil quando você deseja procurar eventos em um período de tempo específico. Por exemplo:

$value1, $value2 em mais de 2m

Primeiro de tudo, $valor1 and $valor2 precisam ser declarados na Eventos seção. Em seguida, essas variáveis devem ter valores que ocorram no período de tempo escolhido, para que a regra possa excluir o restante dos eventos. Em outras palavras, a Corresponder seção ajuda a purgar eventos e ser mais específico.

Condição

Na Condição seção, você pode especificar a condição de correspondência sobre eventos e variáveis definidas na Eventos seção. Aqui você pode juntar todos os predicados usando operadores “e” / “ou”. Por exemplo:

$e1 e $valor1

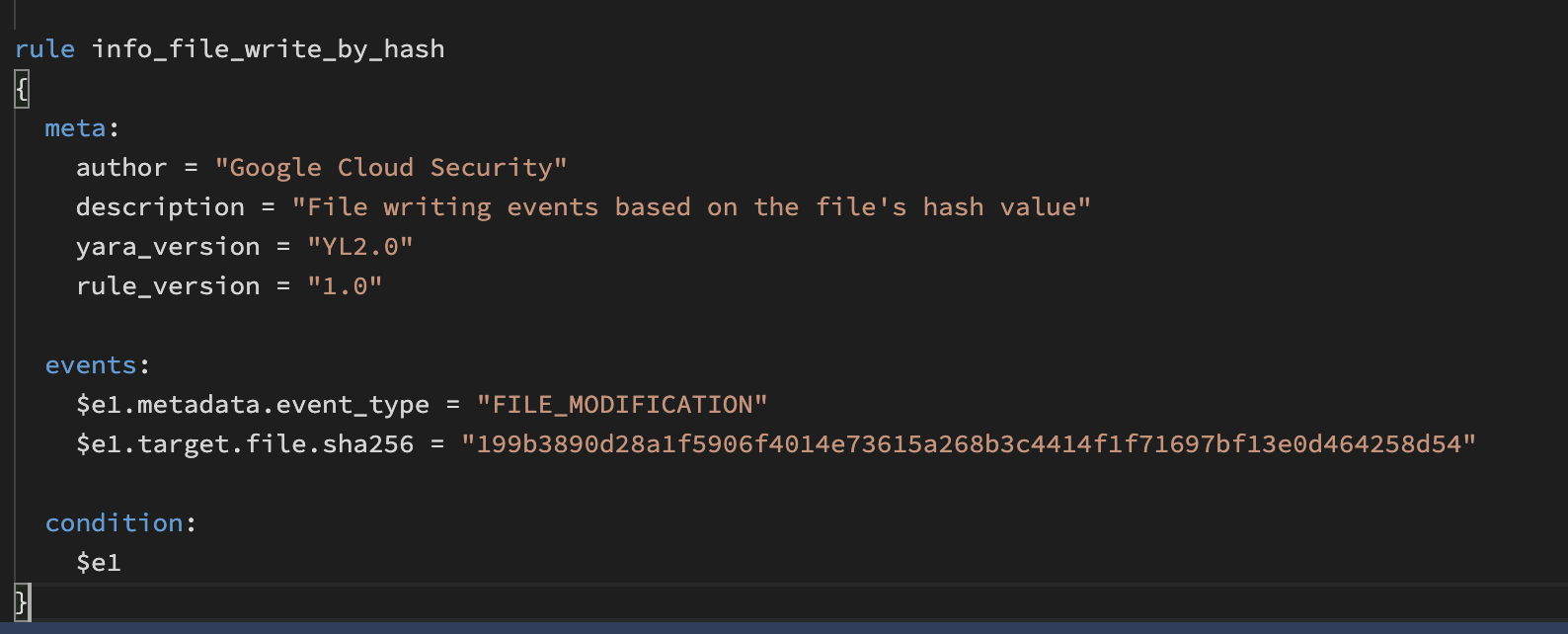

Regras

Como resultado, você obterá a seguinte regra criada por meio do mecanismo de regras do Chronicle Detect com os parâmetros correspondentes:

Recomendações

Para se aprofundar na linguagem YARA-L e no processo de criação de regras do Google Chronicle, leia a documentação correspondente no mecanismo de regras Chronicle Detect. Para aprimorar suas habilidades de detecção, comece a brincar com algumas regras e compare sua estrutura com o código-fonte disponível no Repositório do GitHub do Chronicle. Além disso, você pode encontrar mais de 500 regras YARA-L desenvolvidas pela equipe SOC Prime no Threat Detection Marketplace.

Referências

- https://github.com/chronicle/detection-rules

- https://go.chronicle.security/hubfs/YARA-L Overview White Paper.pdf

- https://socprime.com/news/boost-your-google-chronicle-platform-with-soc-prime-detection-rules/

- https://chroniclesec.medium.com/new-soc-prime-detection-rules-available-in-chronicle-434605aa0287

- https://cloud.google.com/blog/products/identity-security/introducing-chronicle-detect-from-google-cloud

Explorar Threat Detection Marketplace para alcançar uma extensa coleção de SIEM e EDR algoritmos adaptados ao ambiente e perfil de ameaças da organização, incluindo mais de 500 detecções YARA-L 2.0 para sua instância do Chronicle. Procurando aprimorar suas habilidades de caça às ameaças? Junte-se ao nosso Biblioteca Cibernética para obter acesso direto ao conhecimento em cibersegurança com guias práticos perspicazes para várias soluções SIEM, EDR e NTDR e webinars online aprofundados.