Obtenha insights sobre a visão geral abrangente do Azure Sentinel e descubra por que a plataforma da Microsoft se destaca de outros SIEMs populares e como começar sem problemas para aumentar as capacidades de defesa cibernética.

Há uma tendência crescente de migrar de soluções de segurança legadas locais para a nuvem, o que permite às organizações reduzirem custos com infraestrutura, manutenção e pessoal. CISOs, Gerentes de SOC e Arquitetos de Segurança estão em busca de uma solução única para armazenamento de dados e operações de detecção e resposta a ameaças, que pode ser alcançada dentro de um ambiente de nuvem. De acordo com a Gartner1, “O mercado de gerenciamento de informações e eventos de segurança (SIEM) é definido pela necessidade dos clientes de analisar dados de eventos de segurança em tempo real, o que apoia a detecção precoce de ataques e violações.” O SIEM nativo da nuvem Azure Sentinel permite a detecção e resposta oportuna e eficaz às ameaças em constante evolução, tornando-o um ajuste perfeito para líderes de segurança.

O que é o Microsoft Azure Sentinel?

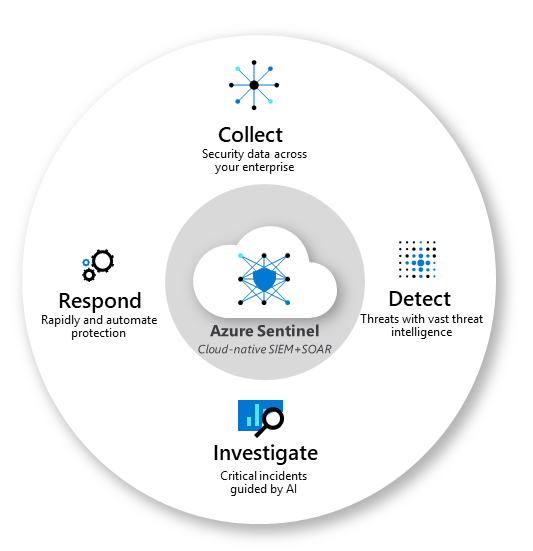

O Microsoft Azure Sentinel é tanto um gerenciamento de informações e eventos de segurança (SIEM) nativo da nuvem quanto um orquestrador de segurança com resposta automatizada (SOAR), possibilitando análises de segurança em tempo real usando capacidades de IA integradas. Como um SIEM de próxima geração potenciado por IA, o Azure Sentinel contribui para a defesa cibernética abrangente em escala de nuvem. Os Conectores de Dados integrados do Azure Sentinel permitem a integração perfeita de uma infinidade de fontes de log e a fácil integração de várias soluções de segurança.

O SIEM nativo da nuvem Azure Sentinel pode se vangloriar de suas capacidades automáticas de Análise de Comportamento de Usuário e Entidade (UEBA) para uma análise de segurança aprofundada e identificação oportuna de usuários e entidades comprometidas. A IA integrada e o aprendizado de máquina permitem reduzir até 90% dos falsos positivos e a fadiga de alertas, que é um obstáculo comum para a segurança eficaz com SIEMs legados.

Principais marcos que o Azure Sentinel pode trazer para o SOC da organização:

- Coletar dados de todas as fontes. O SIEM Azure Sentinel agrega dados em toda a infraestrutura — de qualquer ambiente local ou em nuvem.

- Detectar ameaças previamente reveladas enquanto reduz os falsos positivos. A Inteligência de Ameaças da Microsoft permite reconhecer ameaças que foram detectadas anteriormente, alcançando assim falsos positivos mínimos e máxima ação.

- Investigar ameaças em velocidade e escala de nuvem. Capacidades integradas impulsionadas por IA permitem identificar e caçar ameaças em escala.

- Responder a incidentes rapidamente e eficientemente. O Azure Sentinel permite a detecção inteligente e rápida de ameaças e a resposta imediata a incidentes críticos, aproveitando ferramentas integradas de automação e orquestração.

O Azure Sentinel compete com SIEMs locais?

O que faz o Azure Sentinel se destacar de outras plataformas de análise de segurança renomadas, como Splunk, Elastic, QRadar, ArcSight, é a capacidade proativa de caça a ameaças da plataforma, que permite detectar ameaças e preveni-las antes que elas ocorram. Quando se trata dos SIEMs tradicionais locais, seus altos custos operacionais e lenta escalabilidade permitem que o Azure Sentinel seja incomparável no mercado de SIEM. O Azure Sentinel permite analisar a telemetria de segurança em toda a infraestrutura usando uma solução única de SIEM em nuvem que oferece armazenamento e escalabilidade incomparáveis.

Aproveitar uma plataforma de análise de segurança, como o Splunk localmente, é uma solução de negócios razoável, mas ao executá-la na nuvem via AWS ou Azure, pode custar uma fortuna. Por outro lado, o SIEM Azure Sentinel nativo da nuvem não necessita investir em todos os servidores, armazenamento, redes, engenharia e licenciamento, que são uma parte indispensável do suporte à infraestrutura do Splunk. Este foi um dos principais motivos pelos quais um MSSP líder do setor, Insights Enterprises, escolheu o Azure Sentinel em vez do Splunk.

Lidar com operações de segurança com o SIEM Azure Sentinel permite reduzir até 48% dos custos com configuração e manutenção de infraestrutura em comparação com SIEMs legados e sua implantação é 67% mais rápida.

O Azure Sentinel é PaaS ou SaaS?

O SIEM Azure Sentinel pode ser considerado como SaaS (Segurança como Serviço) com base em sua alta escalabilidade ao atender às necessidades de segurança de várias organizações. Ainda assim, de uma perspectiva de alto nível, o Azure Sentinel também pode ser considerado PaaS (Plataforma como serviço), o que envolve fornecer um ambiente completo de desenvolvimento e implantação na nuvem e possibilitar um ciclo completo de vida de desenvolvimento de software. Sendo totalmente gerenciável por meio do Portal Microsoft Azure que possibilita construir, implantar e gerenciar diferentes aplicações em um único espaço na nuvem permite qualificar o Azure Sentinel de forma correspondente.

Qual é a diferença entre o Azure Sentinel e o Security Center?

A Microsoft possui seu próprio Azure Security Center (ASC), que é um sistema de gerenciamento de segurança integrado que permite visibilidade e controle de segurança abrangentes em ambientes híbridos na nuvem. Seu objetivo principal é manter um olhar atento sobre toda a infraestrutura, monitorar a saúde da segurança na nuvem e identificar ameaças em tempo hábil. Enquanto o Azure Sentinel da Microsoft é tanto um SIEM nativo da nuvem quanto uma ferramenta SOAR, que vai além da coleta de logs e prevenção de incidentes ao permitir caça proativa a ameaças, análises de segurança avançadas e resposta rápida a incidentes.

Quais são os principais concorrentes do Azure Sentinel?

Entre os principais concorrentes da Microsoft no mercado de SIEM e XDR, o Google Chronicle pode ser considerado o mais relevante como uma solução nativa da nuvem com capacidades de escala e armazenamento semelhantes.

De acordo com Gartner Peer Insights, LogRhythm, Splunk e QRadar estão entre os principais concorrentes do Azure Sentinel no mercado de análises de segurança e SIEM, enquanto o produto da Microsoft é o líder com a pontuação geral de avaliação do usuário “(4,8 de 5” e recebe a pontuação máxima de 100% na escala de “Disposição para Recomendar”.

Como faço para implantar o Azure Sentinel?

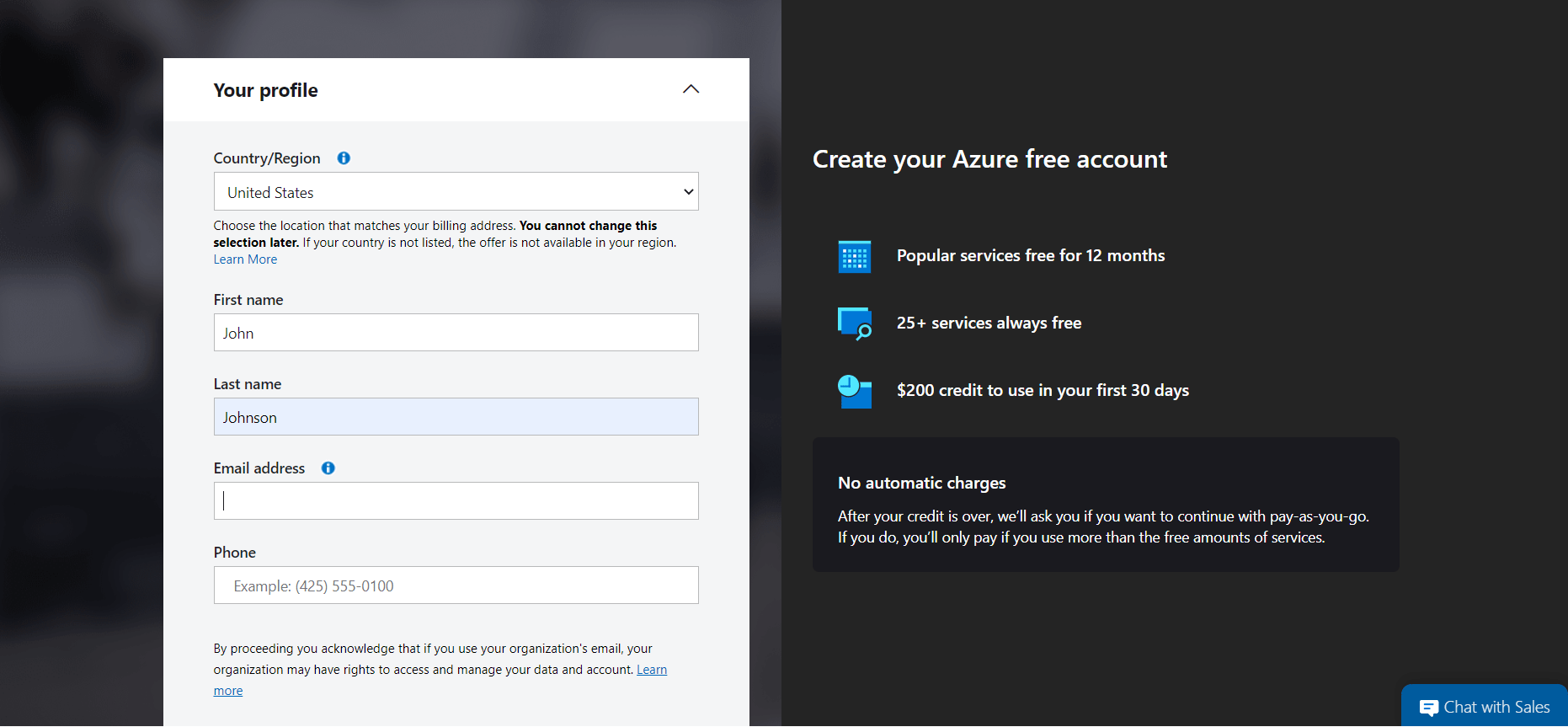

Antes de implantar conteúdo no SIEM nativo da nuvem da Microsoft, os operadores de segurança precisam habilitar o Azure Sentinel, o que requer as seguintes configurações:

- Uma assinatura ativa do Azure Sentinel com uma conta gratuita do Azure Sentinel.

2. Um espaço de trabalho do Log Analytics com as permissões de contribuinte ou leitor correspondentes à assinatura do Azure Sentinel.

3. Fontes de dados conectadas que podem precisar de permissões adicionais.

Após habilitar o Azure Sentinel no ambiente e conectar fontes de dados, você está pronto para começar a transmitir dados diretamente para a instância do SIEM e construir consultas usando a funcionalidade do Log Analytics selecionando Logs no menu Azure Monitor .

Onde posso encontrar conteúdo de detecção para o Azure Sentinel?

O principal produto da SOC Prime, Threat Detection Marketplace, possui a maior coleção de conteúdo do mundo com mais de 100.000 algoritmos de SIEM e EDR, incluindo o suporte para mais de 7.000 regras analíticas nativas de SIEM para o Azure Sentinel. Usando a integração do Azure Sentinel, operadores de segurança podem implantar sem problemas o conteúdo mais recente do Threat Detection Marketplace para sua do Azure instância do Sentinel. Aproveitando o módulo de Gerenciamento de Conteúdo Contínuo (CCM) habilitado pela API do Azure Sentinel, a implantação de conteúdo se torna totalmente automatizada, permitindo que os usuários da Microsoft transmitam novas detecções e atualizações diretamente para sua instância de SIEM e mantenham-se sempre atualizados com as ameaças emergentes.

Até o final de 2021, os usuários do Azure Sentinel podem acessar o conteúdo Premium do Threat Detection Marketplace gratuitamente usando um código promocional como parte da promoção conjunta da SOC Prime e Microsoft.

Tutoriais e biblioteca cibernética do Microsoft Azure Sentinel

Para se aprofundar no Azure Sentinel, explore a documentação do produto permitindo a integração suave com este SIEM nativo da nuvem e maximizando suas capacidades de defesa cibernética.

A SOC Prime também possui um espaço dedicado para aprimorar habilidades de caça a ameaças com acesso livre e direto ao conhecimento de cibersegurança. Junte-se à Cyber Library impulsionada pelo Threat Detection Marketplace para explorar guias práticos sobre o Azure Sentinel e aprender como criar regras de correlação do zero ou implantar Playbooks de Resposta a Incidentes e configurar a regra analítica para acionamento do Playbook.

Referências:

- https://azurelib.com/what-is-azure-sentinel/

- https://www.linkedin.com/pulse/heres-everything-know-usage-azure-security-center-sentinel-bail

- https://docs.microsoft.com/en-us/azure/sentinel/

- https://socprime.com/blog/creating-microsoft-azure-sentinel-rules-in-your-siem-instance/

- https://socprime.com/news/soc-prime-extends-microsoft-azure-sentinel-promotion/

- https://www.channelfutures.com/mssp-insider/why-insight-chose-microsoft-azure-sentinel-as-core-siem-over-splunk

- https://www.datashieldprotect.com/blog/google-chronicle-vs-microsoft-azure-sentinel

1Gartner, Quadrante Mágico para Gerenciamento de Informações e Eventos de Segurança, Por Kelly Kavanagh, Toby Bussa, John Collins, 29 de junho de 2021.