Com o surto da guerra cibernética global, a atividade maliciosa do grupo de ciberespionagem Armageddon também conhecido como Gamaredon ou UAC-0010 tem estado em destaque no cenário de ameaças cibernéticas, visando órgãos estatais ucranianos. O coletivo de hackers lançou uma série de ataques cibernéticos de phishing, incluindo campanhas em maio espalhando o malware GammaLoad.PS1_v2 e em abril de 2022. Em 10 de agosto de 2022, o CERT-UA emitiu um novo alerta avisando os defensores cibernéticos sobre ataques de phishing em andamento na Ucrânia, usando os malwares GammaLoad e GammaSteel.

Atividade do Armageddon APT (UAC-0010): Análise das Últimas Campanhas Espalhando Cargas Úteis GammaLoad e GammaSteel

Ao longo do primeiro semestre de 2022, desde a invasão em larga escala da Rússia à Ucrânia, o infame grupo APT apoiado pela nação russa identificado como Armageddon também conhecido como UAC-0010 tem usado ativamente o vetor de ataque de phishing e lançou múltiplas campanhas maliciosas direcionadas contra a Ucrânia. O coletivo de hackers tem distribuído massivamente droppers HTM que desencadeiam cadeias de infecção e implantam a carga útil GammaLoad.PS1 nos sistemas comprometidos.

De acordo com a pesquisa de segurança cibernética coberta no alerta do CERT-UA CERT-UA#5134, os atacantes visam roubar dados com base na lista definida de extensões, além de credenciais de usuários de navegadores web. Para obter acesso a esses dados sensíveis, os atores de ameaças utilizam os malwares GammaSteel.PS1 e GammaSteel.NET, sendo o primeiro a iteração PowerShell do infostealer HarvesterX anteriormente aplicado.

Nas campanhas mais recentes, o grupo Armageddon APT também recorre a ataques de injeção de modelo remoto, infectando o arquivo de modelo por meio de um macro malicioso que gera um URL e o adiciona como anexo ao documento recém-criado. Isso leva à infecção de todos os arquivos criados no computador da vítima juntamente com sua distribuição não intencional pelo usuário comprometido.

Os atores de ameaças aplicam principalmente tarefas agendadas, o ramo de registro Run e a alteração de ambientes para alcançar persistência e implantar cargas úteis, além de executar scripts maliciosos do PowerShell e abusar de arquivos executáveis legítimos como wscript.exe or mshta.exe.

Detectando a Atividade Maliciosa do Armageddon APT também conhecido como UAC-0010

Devido ao aumento dos volumes de campanhas de phishing atribuídas à atividade adversária do grupo APT Armageddon ligado à Rússia, os praticantes de segurança cibernética estão buscando novas maneiras de identificar em tempo a presença maliciosa de malware relacionado em seus ambientes. A plataforma Detection as Code da SOC Prime oferece uma lista curada de regras Sigma tagueadas de acordo com o identificador do grupo “UAC-0010” para simplificar a busca de conteúdo para a atividade maliciosa relacionada. Alertas de alta fidelidade e consultas de caça dessa coleção de algoritmos de detecção são conversíveis para as principais tecnologias de SIEM, EDR e XDR do setor.

Siga o link abaixo para acessar instantaneamente o conjunto de detecção dedicado disponível diretamente do Search Engine de Ameaças Cibernéticas da SOC Prime, juntamente com informações contextuais abrangentes enriquecidas com referências MITRE ATT&CK® e CTI, binários executáveis ligados às regras Sigma, e mais metadados relevantes:

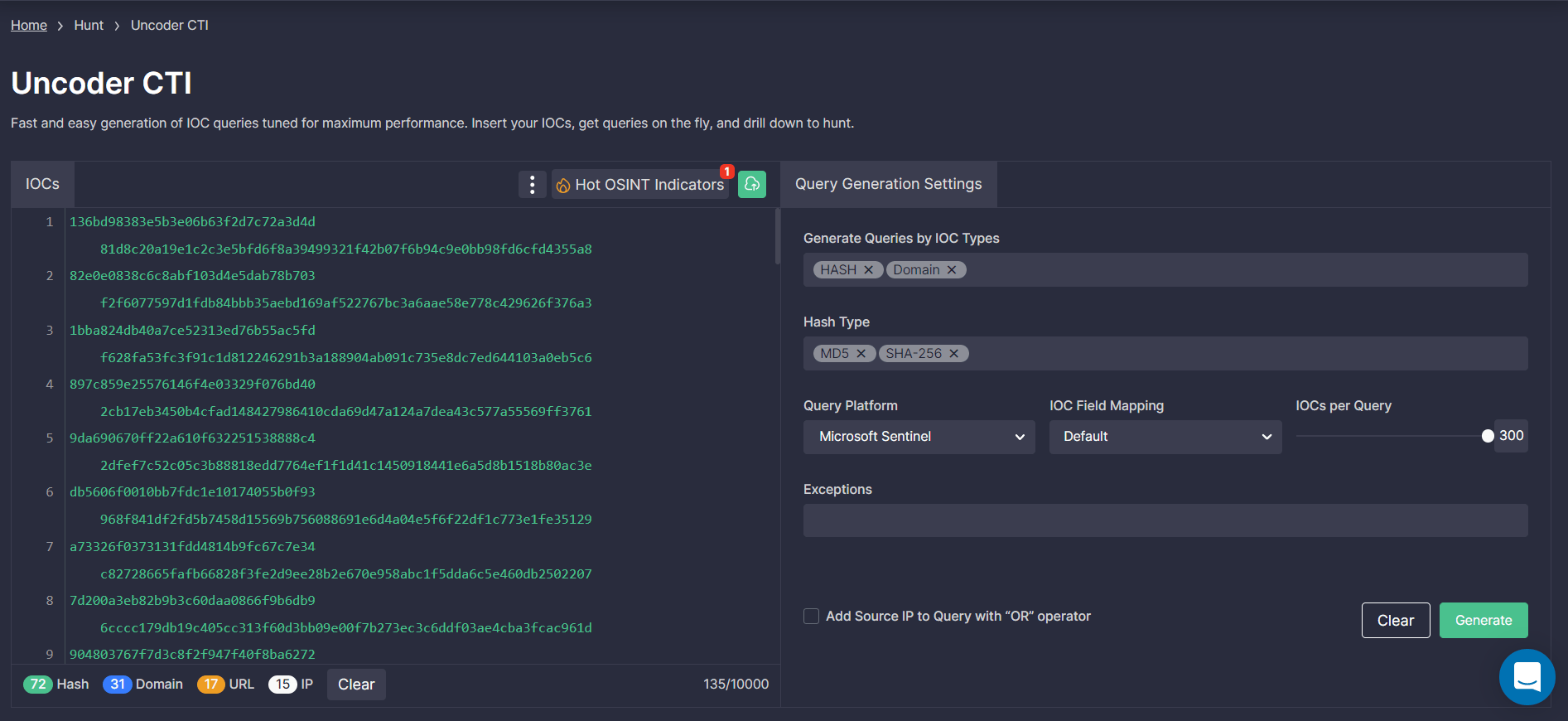

Caçadores de Ameaças e especialistas em Inteligência de Ameaças Cibernéticas também podem procurar por indicadores de comprometimento associados à atividade maliciosa do grupo UAC-0010 coberta no último alerta CERT-UA. Além disso, as equipes podem aproveitar o Uncoder.CTI para gerar consultas relevantes de IOC personalizadas prontas para serem executadas no ambiente de SIEM ou XDR selecionado.

Para obter mais regras Sigma para detectar a atividade maliciosa do coletivo hacker Armageddon, também denominado Gamaredon, clique no Detect and Hunt botão. Usuários não registrados da SOC Prime também podem acessar instantaneamente detecções enriquecidas com contexto para ameaças relacionadas usando nosso Search Engine de Ameaças Cibernéticas clicando no Explore Threat Context botão abaixo.

Detect & Hunt Explore Threat Context

Contexto MITRE ATT&CK®

Para aprofundar no contexto MITRE ATT&CK relacionado à atividade maliciosa dos atores de ameaça Armageddon (UAC-0010), todas as regras Sigma dentro do conjunto de detecção mencionado acima estão alinhadas com o framework MITRE ATT&CK® abordando as táticas e técnicas correspondentes: