Ao longo da segunda metade de dezembro de 2023, pesquisadores de cibersegurança descobriram uma série de ataques de phishing contra agências governamentais ucranianas e organizações polonesas atribuídas ao infame grupo de hackers apoiado pela nação russa coletivo de hacking APT28. O CERT-UA emitiu recentemente um aviso abrangendo a visão detalhada dos últimos ataques da APT28, desde o comprometimento inicial até representar uma ameaça ao controlador de domínio em uma hora.

Descrição do Ataque de Phishing APT28

Em 28 de dezembro de 2023, o CERT-UA lançou um alerta de segurança cobrindo uma onda de novos ataques de phishing pelo grupo patrocinado pelo estado russo grupo APT28 (também conhecido como Fancy Bear APT ou UAC-0028) contra agências governamentais ucranianas e várias organizações na Polônia. E-mails de phishing enviados por adversários contêm links para arquivos maliciosos destinados a infectar os sistemas alvo com amostras de malware.

Os links maliciosos mencionados acima redirecionam os usuários alvo para um site que leva ao download de um arquivo de atalho via JavaScript e o protocolo de aplicação “search” (“ms-search”). Abrir o arquivo de atalho executa um comando PowerShell projetado para baixar de um recurso remoto (SMB) e lançar um documento enganoso, bem como o interpretador da linguagem de programação Python e o malware MASEPIE baseado em Python. Este último baixa e lança o OPENSSH para tunelamento, STEELHOOK, um script PowerShell projetado para roubo de dados de navegadores da Internet, e o backdoor OCEANMAP. Além disso, dentro de uma hora a partir do momento do comprometimento inicial, são criados o IMPACKET, SMBEXEC e outras ferramentas ofensivas, facilitando o reconhecimento da rede e tentativas de movimentação lateral.

MASEPIE do kit de ferramentas adversário do grupo é um malware baseado em Python com capacidades principais projetadas para transferência de arquivos e execução de comandos usando o protocolo TCP. Os dados são criptografados via algoritmo AES-128-CBC. O backdoor alcança persistência criando uma chave “SysUpdate” no ramo “Run” do registro do sistema operacional e um arquivo LNK no diretório de inicialização.

O backdoor OCEANMAP aplicado é um malware baseado em C# que usa IMAP para execução de comandos. Os comandos são codificados em base64 dentro de rascunhos de e-mail. O malware inclui um mecanismo de atualização de configuração, corrigindo os arquivos executáveis do backdoor e reiniciando o processo. O OCEANMAP alcança persistência criando um arquivo “VMSearch.url” no diretório de inicialização.

Os TTPs observados são comuns para o grupo APT28 que lançou campanhas de spear-phishing contra a Ucrânia desde pelo menos junho de 2021, explorando malware de ciberespionagem para infectar as redes alvo.

Notavelmente, as últimas campanhas ofensivas revelam que os atores da ameaça têm se esforçado para expandir o escopo dos ataques e infectar todo o sistema organizacional de informação e comunicação. Assim, comprometer qualquer estação de trabalho pode representar uma ameaça para toda a rede.

Detectar Ataques APT28 Cobertos no Alerta CERT-UA#8399

O grupo APT28 apoiado pela Rússia está continuamente explorando novas estratégias ofensivas para atacar a Ucrânia e seus aliados no domínio cibernético. Com o lançamento do novo alerta CERT-UA#8399 focado na atividade adversária mais recente contra organizações ucranianas e polonesas, a Plataforma SOC Prime oferece uma lista curada de algoritmos de detecção baseados em comportamento relevantes. Siga o link abaixo para explorar todas as regras Sigma dedicadas filtradas pela tag personalizada “CERT-UA#8399”, explore suas traduções multiplataformas e aprofunde-se no contexto MITRE ATT&CK® para uma atribuição de ataque mais rápida.

Regras Sigma para detectar ataques APT28 com base no alerta CERT-UA#8399

Para fortalecer as capacidades proativas de defesa cibernética, organizações progressistas podem aproveitar todo o conjunto de detecção relacionado às operações ofensivas da APT28. Clique em Explorar Detecções para acessar mais de 70 regras Sigma enriquecidas com contexto abordando ameaças existentes e emergentes atribuídas à atividade adversária do grupo.

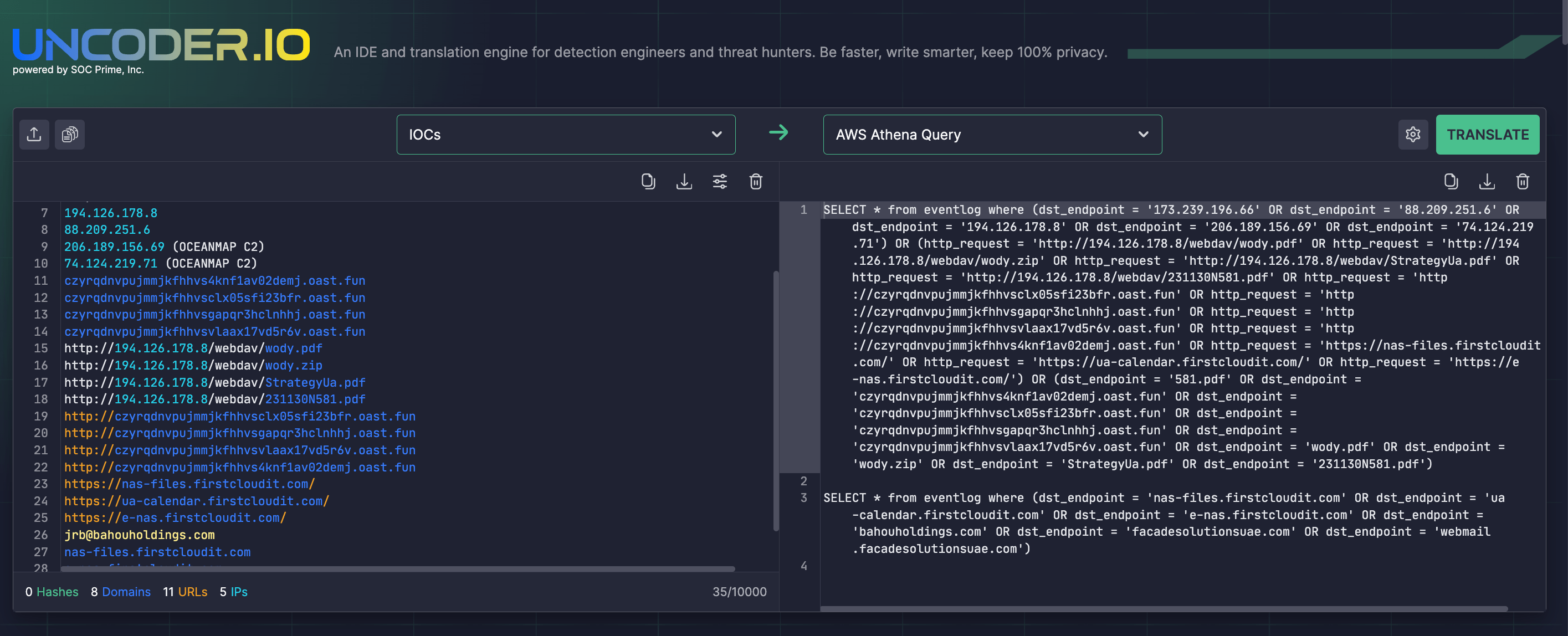

Engenheiros de segurança também podem simplificar o cruzamento retrospectivo de IOCs com base em indicadores de comprometimento do relatório relevante do CERT-UA utilizando Uncoder IO. Com o IDE de código aberto para Engenharia de Detecção, as equipes podem analisar inteligência de ameaças a partir do alerta CERT-UA e convertê-lo em consultas de IOCs personalizadas adaptadas ao idioma de cibersegurança em uso.

Contexto MITRE ATT&CK

Utilizar o MITRE ATT&CK proporciona visibilidade granular no contexto das operações ofensivas atribuídas ao APT28. Explore a tabela abaixo para ver a lista completa de regras Sigma dedicadas abordando as táticas, técnicas e sub-técnicas ATT&CK correspondentes usadas na última campanha contra o setor público ucraniano e organizações polonesas.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

User Execution: Malicious Link (T1204.001) | ||

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Defense Evasion | System Binary Proxy Execution: Regsvr32 (T1218.010) | |

Hide Artifacts: Hidden Windows (T1564.003) | ||

Masquerading (T1036) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Protocol Tunneling (T1572) |