CERT-UA 연구원들은 11개 이상의 통신 제공업체에 영향을 미치는 지속적인 악성 캠페인에 대해 방어자들에게 경고합니다. 그 UAC-0165 그룹은 이 파괴적인 공격의 배후에 있으며, 5개월 이상 우크라이나 통신 부문을 표적으로 삼아 주요 인프라를 마비시키려 하고 있으며, 방어자들이 잠재적 위협을 사전 예방하기 위해 철저한 연구가 필요합니다.

UAC-0165 통신 표적 공격 분석

2023년 10월 15일, 새로 발행된 보안 경고는 CERT-UA#7627 우크라이나를 대상으로 한 장기 캠페인에 대해 산업 동료들에게 경고하면서 통신 제공업체들이 파괴적인 사이버 공격의 대상이 되었다고 밝혔습니다. 사이버 범죄자는 UAC-0165 로 추적되며, 최소 11개의 제공업체의 정보 통신 시스템에 침입하여 통신 소비자들에게 서비스 중단을 초래했습니다. 손상된 통신 제공업체 중 하나와의 협력을 통해 CERT-UA 연구원들은 사건에 대한 통찰을 얻고, 일반적인 공격자 TTP를 식별하며, 공격 의도를 철저히 조사하여 통신 부문의 추가 침입을 방지할 수 있었습니다.

초기 공격 단계에서 UAC-0165는 Masscan 유틸리티를 사용하여 네트워크 포트의 공통 집합을 통해 제공업체의 서브네트워크를 스캔합니다. 공격자가 SSH 또는 RDP와 같은 관리 인터페이스를 식별하면 접근이 제한되지 않은 경우 인증을 시도합니다. 적들은 또한 취약점을 검색하여 이를 노출 시 사용할 수 있습니다. 더욱이, UAC-0165 행위자들은 웹 애플리케이션과 같은 공개적으로 접근 가능한 서비스, 즉 과금, 개인 사용자 계정, 호스팅 서버 등을 ffuf, DirBuster, gowitness, nmap 등의 스캐닝 유틸리티를 활용하여 분석합니다.

주목할 만하게도, UAC-0165는 이전에 손상된 서버에서 정찰 및 익스플로잇 활동을 수행하고, 이러한 노드를 통해 트래픽을 라우팅하기 위해 Dante, SOCKS5 등의 프록시 서버를 적용합니다.

연구원들은 또한 POEMGATE로 불리는 RAM 모듈의 설치를 포함하여 추가적인 침해 지표를 지적합니다. 이것은 공격자가 정적으로 정의된 비밀번호로 인증할 수 있게 합니다. 더불어, 후자는 인증 중 입력된 사용자 자격 증명을 XOR 인코딩된 형식으로 저장합니다. 이러한 백도어는 공격자가 최신 관리자 인증 데이터를 수집하기 위해 사전에 설치됩니다. 이 자격 증명들은 종종 다른 서버 및 네트워크 장비에 접근하는 데 사용됩니다. 명령 쉘 사용을 제한하는 설정을 우회하려면, 원본 파일인 “/bin/false”와 “/bin/nologin”을 “bash”로 대체합니다. UAC-0165 해커들은 또한 WHITECAT 유틸리티를 통해 비인증된 접근의 흔적을 흔히 제거합니다.

또한, POSEIDON 프로그램의 변형이 서버에 설치될 수 있습니다. 그 기능은 전체 원격 관리 도구 범위를 포함합니다. POSEIDON의 지속성은 프로그램 코드를 추가하여 합법적인 이진 파일을 교체하거나 수정하는 것으로 보장되며, 이는 “libc.so” 라이브러리에서 가져온 “RunMain” 함수의 형태로 “start_routine” 인수를 가진 스레드를 생성합니다.

타겟 통신 제공업체가 호스팅 서비스를 제공하는 경우, 웹 사이트가 손상된 후에 Weevely라는 백도어가 웹 서버에 배치될 수 있습니다. 서버가 제공자의 네트워크 내에 있는 경우, 해커들은 이를 활용하여 DMZ나 로컬 컴퓨팅 네트워크 내의 다른 요소에 공격을 진전시킬 수 있습니다.

특정 유틸리티 외에도, 적들은 정기 VPN 계정을 통해 제공업체 인프라에 대한 지속적인 비승인 접근을 얻게 됩니다. 이는 앱에서 제공하는 일회용 코드 기반의 다요소 인증이 없는 경우에 달성할 수 있습니다. VPN의 손상된 명확한 징후는 TOR 네트워크의 IP 주소 및 “우크라이나”로 분류된 VPN 서비스를 포함한 VPN 서비스의 연결입니다. 해커들은 또한 메시징 서비스의 공식 계정에 대한 자격 증명을 훔침과 동시에 문자 메시지를 보내기 위한 토큰도 탈취할 수 있습니다.

최종 공격 단계에서 위협 행위자들은 활성 네트워크 및 서버 장비를 중단시키고 데이터 저장 시스템을 마비시키려 합니다. 이는 동일한 비밀번호와 이러한 장비의 관리 인터페이스에 대한 제한 없는 접근을 활용하여 달성할 수 있습니다. 더욱이, 현재 구성의 백업 복사가 없으면 시스템 기능을 신속히 복구할 수 있는 능력에 부정적인 영향을 미칠 수 있습니다.

UAC-0165 활동과 관련된 위협을 완화하고 사이버 복원력을 강화하기 위해, 방어자들은 강력한 통신 제공업체에 다요소 인증을 활성화하고, CERT-UA 권고사항에서.

우크라이나 주요 인프라를 대상으로 한 장기 UAC-0165 캠페인 탐지

러시아 지원 공격 행위자들은 지속적으로 우크라이나 조직을 온라인 인프라를 방해하기 위해 표적으로 삼고 있으며, 그들의 입증된 악성 전술을 더 넓은 글로벌 대상에 확장하고 있습니다. 러시아의 위협 행위자와 연관된 사이버 공격의 사전 탐지를 돕기 위해, 집합적 사이버 방어를 위한 SOC Prime 플랫폼은 UAC-0165 공격 탐지를 주요 목표로 하는 특정 시그마 규칙을 포함한 정제된 시그마 규칙 집합을 제공합니다.

탐지 알고리즘은 그룹 ID 및 해당 CERT-UA 경고를 기반으로 필터링되어, 사이버 보안 전문가들이 “CERT-UA#7627” 또는 “UAC-0165” 태그로 내용을 검색할 수 있게 합니다. 관련된 모든 시그마 규칙은 와 MITRE ATT&CK® 에 정렬되며, 자동으로 28개의 SIEM, EDR, XDR 또는 Data Lake 플랫폼으로 변환될 수 있습니다. 아래의 탐지 탐색 버튼을 눌러 우크라이나 통신 부문에 대한 최신 UAC-0165 캠페인에 맞춘 탐지 스택에 접속하십시오.

또한, UAC-0165 악성 활동을 포괄하는 확장된 탐지 콘텐츠 셋을 살펴볼 수 있습니다..

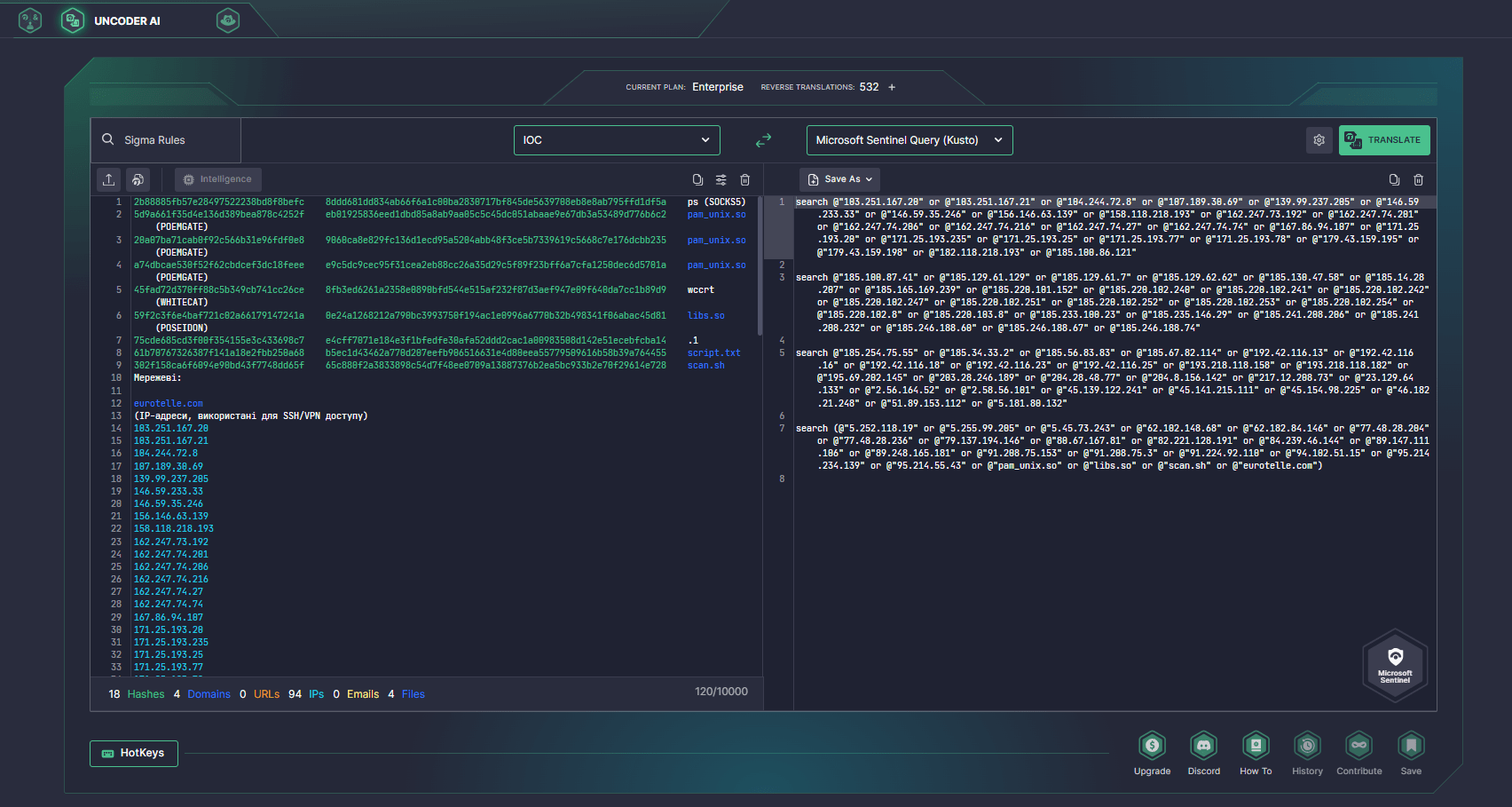

SOC Prime의 Uncoder AI 도 CERT-UA에서 제공한 관련 IOC를 클라우드 환경에서 맞춤 쿼리를 생성하고 자동으로 실행하여 찾는 데 사용할 수 있습니다.

MITRE ATT&CK 문맥

SOC 팀원들은 또한 CERT-UA#7627 경고에서 다루는 공격 세부사항을 탐색할 수 있습니다. 아래 표에서 심층 분석을 위해 앞서 언급한 시그마 규칙과 연결된 모든 적용 가능한 적의 전술, 기술, 하위 기술 목록을 찾아보세요:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |