오늘은 Windows DNS 서버의 중요한 취약점을 악용하는 것을 탐지하는 데 도움이 되는 특별한 콘텐츠 요약을 소개합니다. 이 취약점은 단지 이틀 전만 해도 알려졌지만 그 후로 SOC Prime 팀(대표: Nate Guagenty)과 Threat Bounty Program 참가자들은 CVE-2020-1350 취약점(SIGRed) 악용을 탐지하는 10개 이상의 규칙을 발표했으며, 새로운 규칙이 출시될 때마다 이 게시물을 업데이트할 것입니다.

CVE-2020-1350 – 심각한 웜 가능 원격 코드 실행(RCE) 취약점

이번 패치 화요일에 Microsoft는 123개의 보안 취약점을 수정했으며, CVE-2020-1350는 그 중 가장 심각한 버그였습니다. 이는 Windows DNS 서버의 심각한 웜 가능 RCE 취약점으로, 모든 Windows 서버 버전에 영향을 미칠 수 있으며, 악의적인 DNS 응답에 의해 트리거될 수 있습니다. 공격자는 DNS 서버에 특별히 생성된 요청을 보내 LocalSystem 계정(서비스 제어 관리자가 사용하는 미리 정의된 로컬 계정)의 컨텍스트에서 악성 코드를 실행할 수 있습니다. LocalSystem 계정은 보안 하위 시스템에 의해 인식되지 않으며, Microsoft에 따르면 이 취약점의 주요 위험은 로컬 네트워크를 통해 위협을 전파하는 데 사용될 수 있다는 점입니다.

이 취약점에 대한 워킹 익스플로잇은 해당 정보가 공개된 지 약 이틀 후에 나타나기 시작했습니다. 처음에는 서비스 거부를 일으킬 수 있었지만, 이후에는 보안 연구원들에 의해 완전한 형태의 익스플로잇이 개발되고 출시되었습니다(물론 요주의 위협 행위자는 그들의 개발물을 GitHub에 게시하지 않습니다). 이 취약점은 요약이 발표될 당시까지 활성 공격에 사용되지 않았습니다. 하지만 우리는 공격을 방지하고 실제 익스플로잇 이전에 시스템에 대한 위험한 영향을 분석하는 데 최선을 다하고 있습니다. 이 취약점의 높은 위험 수준 CVSS 기본 점수 10.0점을 고려할 때, 인프라가 공격자의 공격 시도에 맞설 수 있도록 Threat Detection Marketplace의 콘텐츠를 구현할 것을 강력히 권장합니다. 그 동안 패치 관리 절차가 계속 진행됩니다.

SIGRed 관련 공격 탐지 콘텐츠 요약

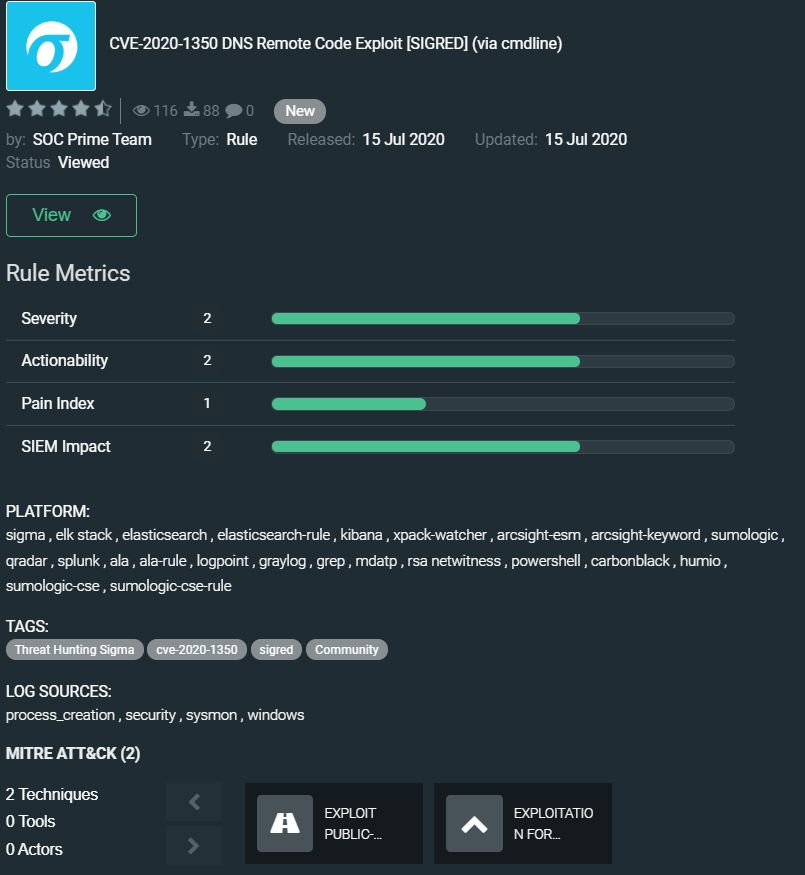

CVE-2020-1350 DNS 원격 코드 익스플로잇 [SIGRED] (cmdline 사용) SOC Prime 팀 제공: https://tdm.socprime.com/tdm/info/kiaGjZKlbr51/zqmpUXMBSh4W_EKG7NlL/

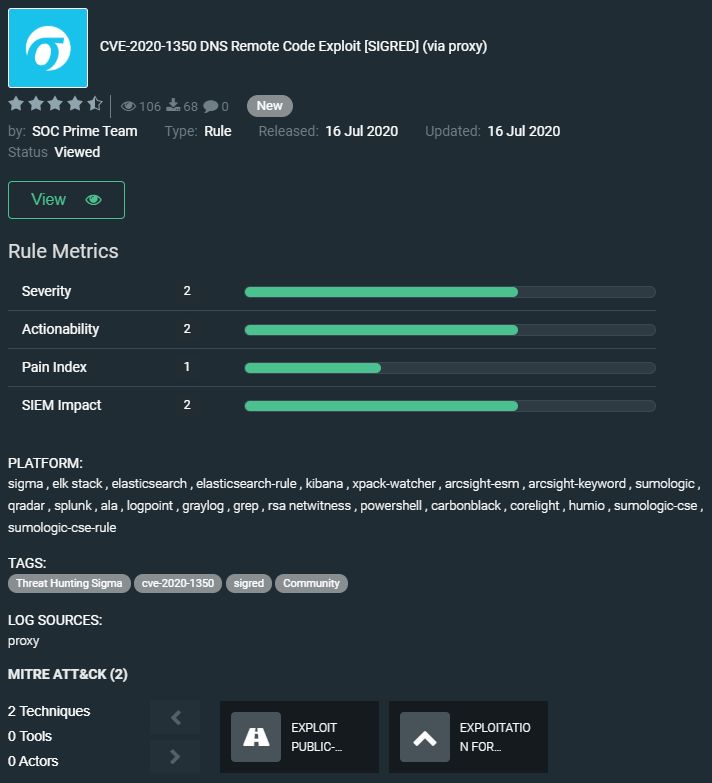

CVE-2020-1350 DNS 원격 코드 익스플로잇 [SIGRED] (프록시 사용) SOC Prime 팀 제공: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/YqmkUXMBSh4W_EKGK9be/

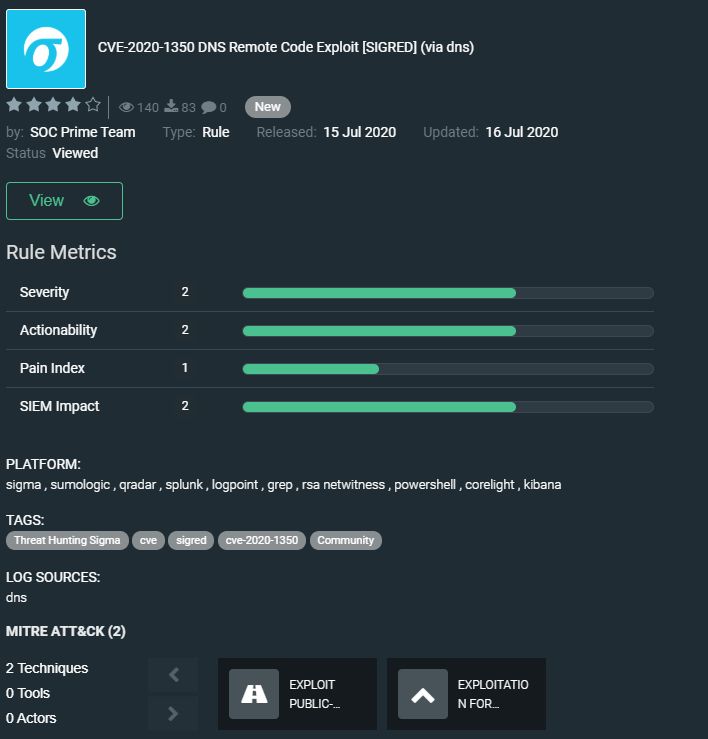

CVE-2020-1350 DNS 원격 코드 익스플로잇 [SIGRED] (dns 사용) SOC Prime 팀 제공: https://tdm.socprime.com/tdm/info/kFS0cuARbWPi/lamcUXMBSh4W_EKGadFM/

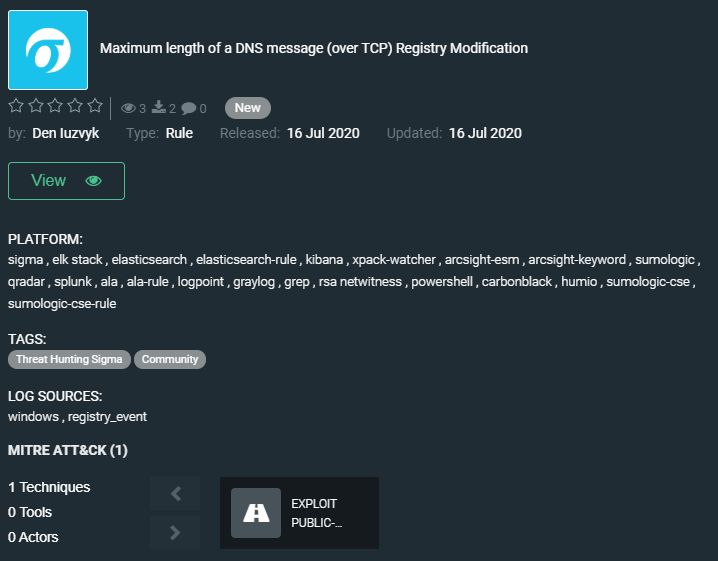

DNS 메시지의 최대 길이 수정(레지스트리 수정) by Den Iuzvik: https://tdm.socprime.com/tdm/info/nsOIPkW36EOL/0tcSV3MBPeJ4_8xcXcvY/

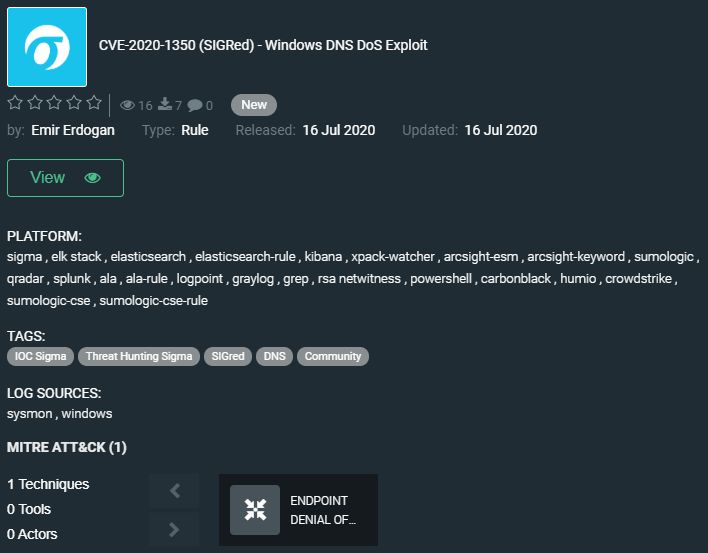

CVE-2020-1350 (SIGRed) – Windows DNS 서비스 거부(DoS) 익스플로잇 by Emir Erdogan: https://tdm.socprime.com/tdm/info/2q5UBrjizMau/vq0YV3MBSh4W_EKGajbo/

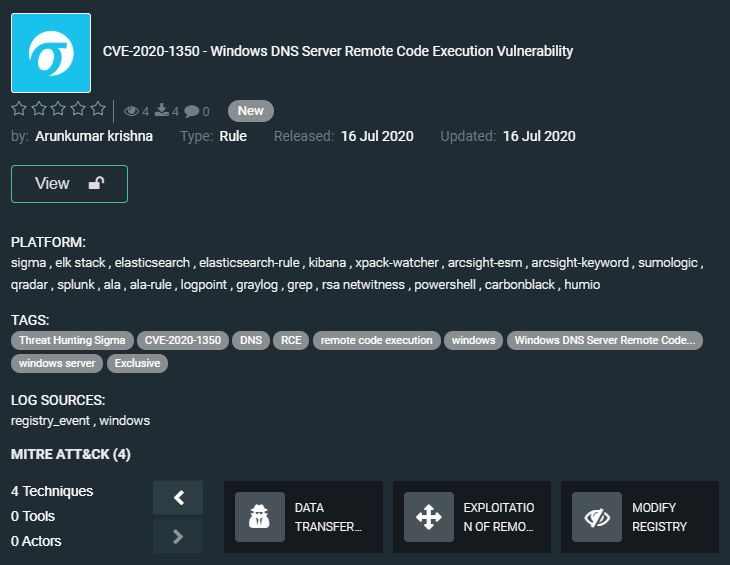

CVE-2020-1350 – Windows DNS 서버 원격 코드 실행 취약점 by Arunkumar Krishna: https://tdm.socprime.com/tdm/info/HTQs2ZylIDcg/s60VV3MBSh4W_EKGbTR0/#s60VV3MBSh4W_EKGbTR0

YARA 규칙 CVE-2020-1350 – Windows DNS 서버 원격 코드 실행 취약점 Arunkumar Krishna 제공: https://tdm.socprime.com/tdm/info/ZZjdbck3YBvC/MamvUXMBSh4W_EKGJN0s/

(SIGRED) CVE-2020-1350 DNS 원격 코드 익스플로잇 [HTTP/프록시 로그 사용] SOC Prime 팀 제공: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/Aa2kUXMBQAH5UgbBLQQH/

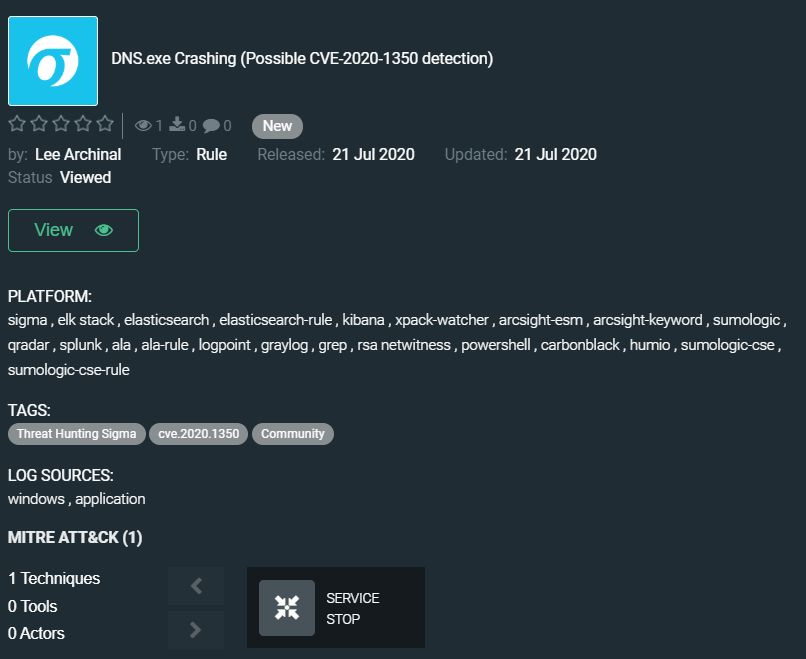

DNS.exe 충돌 가능성(CVE-2020-1350 탐지 가능성) Lee Archinal 제공: https://tdm.socprime.com/tdm/info/juvemAPHz2Co/hsDlcHMBQAH5UgbBe0ro/?p=1

Windows DNS RCE CVE-2020-1350 악용 탐지를 위한 Sigma 규칙: Florian Roth: https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2020_1350.yml

Uncoder로 번역할 수 있는 규칙입니다: https://uncoder.io/

이 규칙은 다음 플랫폼에 대한 번역을 가지고 있습니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

전술: 영향, 유출, 횡적 이동, 방어 회피, 명령 및 제어, 초기 접근, 권한 상승

기술: 퍼블릭 애플리케이션 악용(T1190), 권한 상승을 위한 악용(T1068), 서비스 거부(T1499), 데이터 전송 크기 제한(T1030), 원격 서비스 악용(T1210), 레지스트리 수정(T1112), 데이터 인코딩(T1132)1499), Data Transfer Size Limits (T1030), Exploitation of Remote Services (T1210), Modify Registry (T1112), Data Encoding (T1132)

계속 지켜봐 주세요!