러시아와 연계된 BlueAlpha의 Cloudflare 터널링 서비스를 악용하여 GammaDrop 악성 코드를 전파한 후, 또 다른 러시아 지원 국가 스폰서 APT 그룹이 주목을 받고 있습니다. Secret Blizzard(일명 Turla) APT 그룹으로 추적되는 이 악성 행위자는 다른 해킹 집단의 공격 도구 및 인프라를 활용하는 것으로 관찰되었습니다. 이 그룹의 캠페인은 또한 맞춤형 악성 코드를 배포하는 데 중점을 두고 있으며, Tavdig 백도어가 초기 접근을 마련하여 Kazuar라는 백도어의 업데이트 버전을 설치합니다.

KazuarV2 악성 코드를 확산하는 Secret Blizzard 공격 감지

러시아와 연계된 해킹 그룹은 전 세계 조직을 공격하기 위해 그들의 전술을 끊임없이 변화시키면서 사이버 보안 팀에게 심각한 도전 과제를 안기고 있습니다. 우크라이나 전쟁이 시작된 이후, 이들 그룹은 그들의 활동을 증가시키고 있으며, 갈등을 이용하여 고급 악성 전략을 테스트하고 있습니다. 방어자들이 앞서 나갈 수 있도록 하기 위해 SOC Prime 플랫폼 은 고급 위협 탐지, 자동화된 위협 사냥, AI 기반 탐지 엔지니어링을 위한 완벽한 제품군을 지원하는 세계 최대의 CTI 강화 탐지 컬렉션을 제공합니다.

아래의 탐지 탐색 버튼을 클릭하여 최신 Secret Blizzard 공격에서 사용된 TTP를 다루는 관련 탐지 스택에 액세스하세요. 모든 규칙은 MITRE ATT&CK에 매핑되어 있으며, 광범위한 메타데이터로 보강되고 30개 이상의 SIEM, EDR, 데이터 레이크 기술과 호환됩니다.

또는 사이버 방어자는 Threat Detection Marketplace에서 “Secret Blizzard” 태그를 사용하여 관련 탐지 콘텐츠를 검색할 수 있습니다.

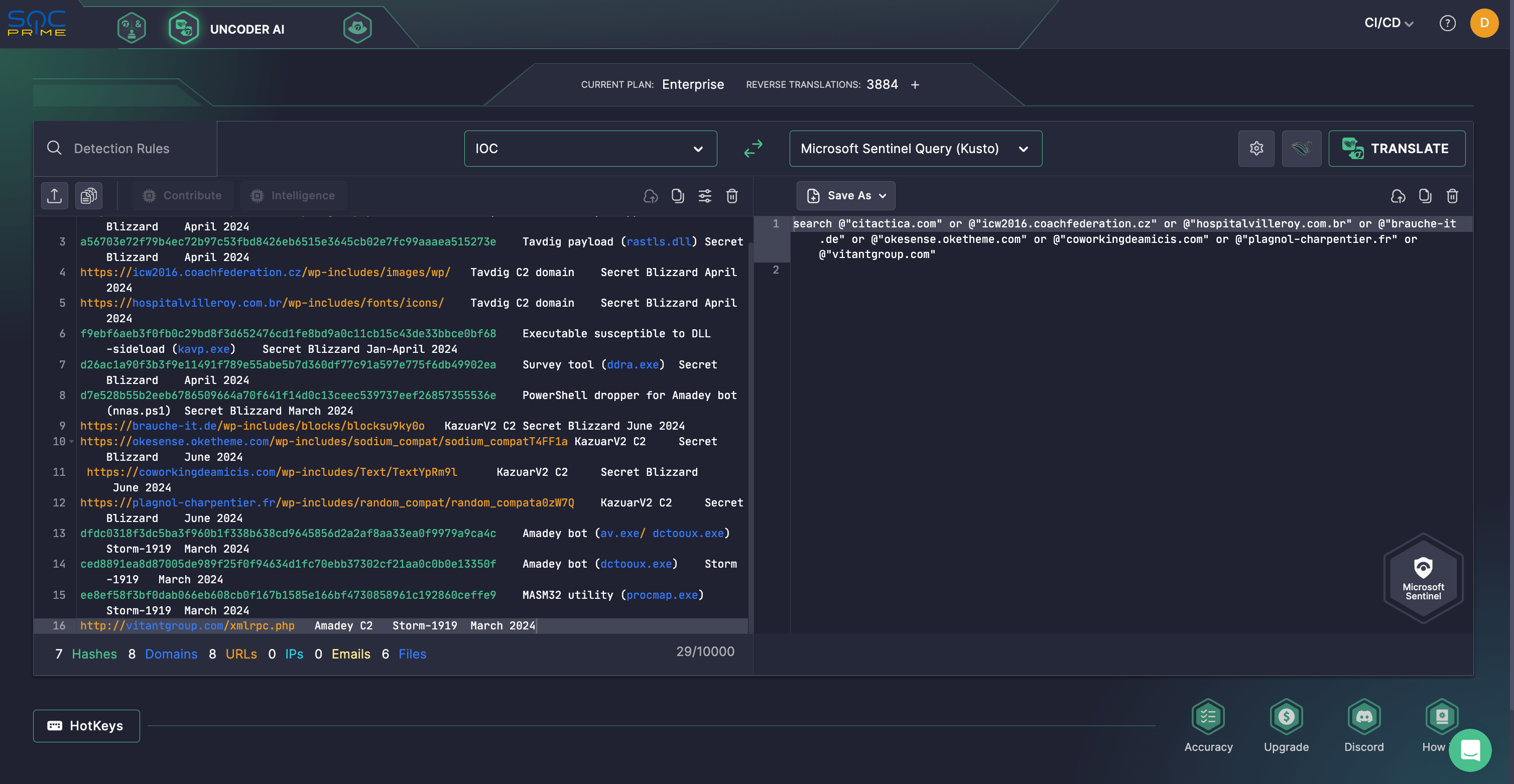

또한 조사를 진행하기 위해 보안 전문가들은 해당 Microsoft Threat Intelligence 연구에 제공된 IOC를 사용하여 즉각적인 사냥을 시작할 수 있습니다. SOC Prime의 Uncoder AI 를 활용하여 사용자 정의 IOC 기반 쿼리를 몇 초 만에 생성하고 선택한 SIEM 또는 EDR 환경에서 자동으로 작동하도록 할 수 있습니다.

Secret Blizzard 활동 분석: KazuarV2 악성 코드를 확산하는 공격

우크라이나에 대한 러시아의 전면적인 침공 이후 , 사이버 방어자들은 우크라이나와 그 동맹국을 겨냥한 공격자들의 파괴적인 공격 횟수에 압도당하고 있습니다. 최근 방어자들은 우크라이나에 있는 장치를 목표로 업데이트된 Kazuar 백도어 버전을 설치하기 위해 다른 위협 행위자와 관련된 악성 코드를 적극적으로 사용하는 것으로 알려진 러시아 정부 지원 그룹인 Secret Blizzard의 활동이 증가하고 있음을 관찰했습니다., cyber defenders have been overwhelmed by the sheer number of destructive attacks launched by the aggressors’s cyber-offensive forces targeting Ukraine and its allies. Defenders have recently observed an increasing activity by the russian state-backed group known as Secret Blizzard, which has been actively using malware linked to other threat actors to install the updated version of Kazuar backdoor on targeted devices in Ukraine.

Microsoft 위협 정보 팀의 최근 발견에 따르면, Secret Blizzard는 Storm-1919와 연결된 공격 도구에서 Amadey 봇 악성 코드를 사용하여 2024년 봄에 우크라이나 군대와 연결된 손상된 시스템에 자신의 악성 샘플을 다운로드했습니다. 연구자들은 Secret Blizzard가 2022년 이후로 자신들의 맞춤형 악성 코드를 유포하기 위해 두 번째 사이버 범죄 캠페인을 시작했다는 점을 강조합니다. 2024년 1월, Secret Blizzard는 Storm-1837(일명 from the offensive toolkit linked to Storm-1919 to download its own malicious samples onto compromised systems connected to the Ukrainian military in the spring of 2024. Researchers highlight that this is the second instance since 2022 that Secret Blizzard has launched a cybercriminal campaign to spread its custom malware targeting Ukrainian organizations. In January 2024, Secret Blizzard employed the backdoor of Storm-1837 (aka UAC-0149 or Flying Yeti)라는 다른 러시아 기반 행위자가 우크라이나 군용 드론 운영자를 대상으로 한 공격을 통해 Tavdig 및 KazuarV2 백도어를 우크라이나의 손상된 인스턴스에 설치했습니다.

Secret Blizzard는 다른 보안 공급업체가 TurlaWaterbug, Venomous Bear, Snake, Iron Hunter, Krypton 또는 Venomous Bear라는 이름으로 추적하는 동일한 위협 행위자와 연관이 있습니다. 주로 정부, 외교 및 군사 조직에 집중하며 다양한 정찰 도구 및 맞춤형 악성 코드를 사용합니다. 특히 CISA 는 러시아 FSB의 Center 16과 Secret Blizzard를 연결했습니다.

2022년 2월 이후, Turla는 우크라이나를 겨냥한 사이버 스파이 캠페인에 깊이 관여했으며, 특히 정찰에 중점을 두고 피싱 공격을 활용해 자격 증명 및 기타 민감한 정보를 훔쳤습니다. 2023년 초, Turla APT는 구형 Andromeda USB로 제공된 악성 코드를 사용 하여 우크라이나를 목표로 한 적대 캠페인에서 새로운 백도어와 맞춤형 정찰 도구를 배포했습니다.

연구원들은 Turla가 Amadey 봇넷을 장악했는지 또는 접근 권한을 구입했는지 확신할 수 없지만, 최근의 캠페인은 그룹이 다른 해커 집단을 숨기는 경향을 강조합니다. Secret Blizzard가 Amadey MaaS를 사용했거나 해당 C2 패널에 비밀리에 액세스하여 영향을 받은 장치에 PowerShell 드로퍼를 배포한 것으로 추정됩니다.

조사 결과, Secret Blizzard에 의해 접속된 장치에서 Amadey 봇이 일반적으로 사용하는 두 개의 DLL은 발견되지 않았지만, 클립보드 데이터와 브라우저 자격 증명을 수집하는 데 사용되었을 가능성이 큽니다. Secret Blizzard는 또한 우크라이나 군용 기기와 자주 연결되는 STARLINK IP와 연결된 시스템을 대상으로 하는 맞춤형 정찰 도구를 배포했습니다. 이 도구는 맞춤형 RC4 알고리즘을 사용하여 배치 스크립트나 cmdlets를 해독했습니다.

배치 스크립트는 피해 장치의 세부 정보를 수집하고 Microsoft Defender가 활성화되었는지 또는 Amadey 봇의 활동에 플래그가 지정되었는지를 확인했습니다. 사용 중인 맞춤형 정찰 도구는 또한 Secret Blizzard가 고가치 대상을 식별하고 Tavdig 백도어와 DLL 사이드 로딩용 취약한 Symantec 바이너리가 포함된 PowerShell 드로퍼를 배포하는 데 도움을 주었습니다. Tavdig 악성 코드는 추가 정찰을 가능하게 하여 사용자 데이터, 네트워크 통계 및 패치 정보를 수집하고 KazuarV2 백도어의 지속성을 위해 레지스트리 키를 설치했습니다.

Secret Blizzard의 작전은 소중한 첩보 접근을 수립하기 위해 제3자 거점을 활용합니다. 이 그룹은 대규모 도메인 환경에서의 첩보를 위한 자체 적대 툴킷을 적응시켰고 우크라이나 군사 목표를 위해 이를 맞춤화했습니다. 추가적으로, 이 그룹은 전략적 부처 수준 시스템으로의 접근을 확대하려고 노력할 수 있습니다.

다른 해킹 그룹을 숨기기 위한 그룹의 전술과 함께 우크라이나에 대한 Secret Blizzard의 증가하는 공격은 방어자들에게 신속하고 능동적인 대응을 요구합니다. 집합적 사이버 방어를 위한 SOC Prime 플랫폼 은 보안 팀에게 최첨단 솔루션을 제공하여 위협 탐지 및 사냥 능력을 향상시켜 공격 표면을 크게 줄이고 강력한 사이버 보안 자세를 구축할 수 있게 합니다.