우크라이나에서 전면전이 시작된 이후, 러시아 지원 해킹 단체들은 우크라이나와 그 동맹국의 사이버 전선에서 스파이 활동을 수행하고 주요 시스템을 마비시키기 위해 악의적인 활동을 강화했습니다. 예를 들어, 악명 높은 Sandworm APT 그룹 (일명 UAC-0082, UAC-0145, APT44)은 10년 이상 우크라이나 조직에 대해 공격을 계속해 왔으며, 주로 정부 기관과 주요 인프라 부문을 목표로 삼았습니다.

Symantec 및 Carbon Black 연구원들은 최근에 두 달간 지속된 캠페인을 밝혀냈으며, 우크라이나의 주요 비즈니스 서비스 회사와 별도로 지역 주정부 기관에 대한 일주일간의 공격을 목표로 삼았습니다. 특히, 공격자들은 주로 Living-off-the-Land (LotL) 기술과 양용 도구에 의존하여 지속적인 액세스를 달성했습니다.

러시아 해커들의 우크라이나에 대한 최신 공격 탐지

사이버 방어자들은 러시아 위협 행위자들이 전술을 발전시키고 은폐 능력을 강화하면서 점점 더 많은 압박을 받고 있습니다. 우크라이나 전쟁이 시작된 이후, 이러한 국가 지원 APT 그룹은 실험하고 최첨단 사이버 공격 전략을 정제하기 위해 갈등을 이용하며 작전을 강화해 왔습니다. ESET APT 활동 보고서에 따르면 2024년 4분기~2025년 1분기 동안 러시아 관련 행위자는 전 세계 APT 공격 소스 중 2위를 차지했습니다.

SOC Prime 플랫폼에 등록하여 가능한 가장 초기 단계에서 러시아 APT 공격을 탐지하십시오. 탐지 탐색 버튼을 클릭하여 LotL 기술, 양용 도구 및 우크라이나 조직을 목표로 하는 맞춤형 Sandworm 관련 웹셸을 활용한 최신 캠페인을 식별하고 대응하는 데 설계된 탐지 규칙 모음을 액세스하십시오.

대안으로, 사이버 방어자들은 “Sandworm” 또는 “Seashell Blizzard” 태그를 사용하여 위협 탐지 마켓플레이스에서 관련 탐지 콘텐츠를 검색할 수 있습니다.

SOC Prime 플랫폼의 모든 규칙은 여러 SIEM, EDR, 데이터 레이크 솔루션과 호환되며, MITRE ATT&CK® 프레임워크에 매핑되어 있습니다. 또한, 각 규칙은 위협 인텔 참조, 공격 타임라인, 우선순위 지정 권장 사항 등을 포함하여 상세한 메타데이터와 함께 제공됩니다.

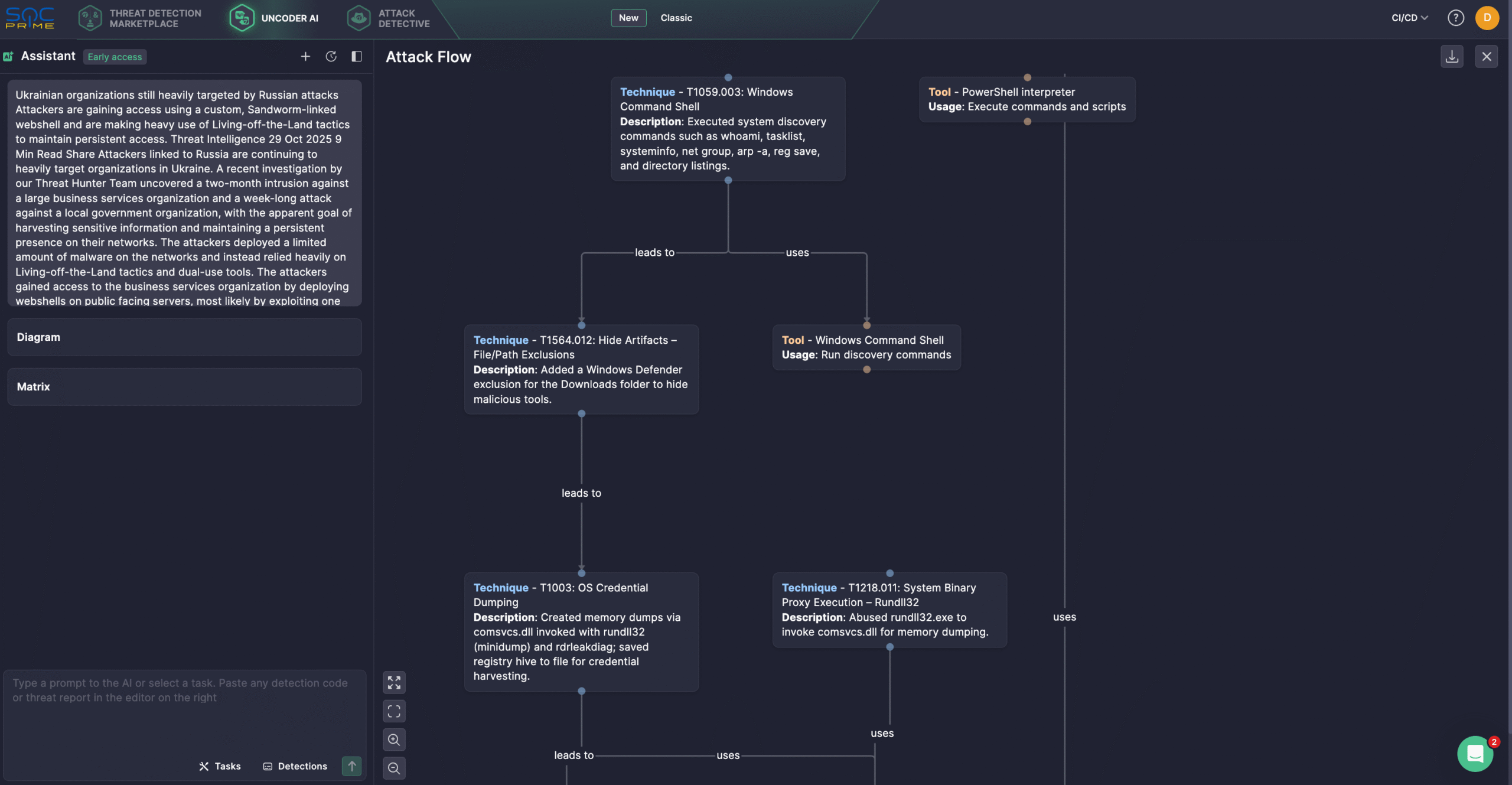

또한, 보안 전문가는 Uncoder AI를 사용하여 위협 조사를 간소화할 수 있으며, 이는 위협에 입각한 탐지 공학을 위한 개인 IDE 및 코파일럿입니다. 원시 위협 보고서에서 탐지 알고리즘을 생성하고, 빠른 IOC 검색을 가능하게 하며, ATT&CK 태그를 예측하고, AI 팁으로 쿼리 코드를 최적화하고, 여러 SIEM, EDR, 데이터 레이크 언어 간에 번역할 수 있습니다. 예를 들어, 보안 전문가들은 Symantec과 Carbon Black의 최신 보고서를 사용하여 여러 번 클릭으로 공격 흐름 다이어그램을 생성할 수 있습니다.

우크라이나가 러시아 해커들에게 공격받음: 최신 캠페인 분석

러시아 관련 위협 행위자들은 러시아의 전면 침공 시작이래로 우크라이나 조직을 대상으로 집중 공격을 계속해 왔습니다. Symantec과 Carbon Black의 위협 사냥 팀은 최근에 주요 비즈니스 서비스 회사를 위협하는 두 달간 지속된 캠페인과 지역 주 정부 조직에 대한 일주일간의 침입을 확인했습니다. 이 두 가지 캠페인의 목표는 아마도 민감한 데이터를 수집하고 지속적인 네트워크 액세스를 유지하기 위한 것이었습니다. 대규모 악성코드를 배포하는 대신, 상대방은 주로 LotL 기술과 양용 도구를 사용하여 환경 내에서 은밀히 활동했습니다.

상대방은 공개적으로 액세스 가능한 서버에 웹셸을 설치하여 비즈니스 서비스 회사에 침투했으며, 이는 패치되지 않은 취약점을 악용한 것일 수 있습니다. 사용된 도구 중 하나는 Microsoft에 의해 Sandworm 하위 그룹 (다른 이름으로는 Seashell Blizzard)과 연결된 맞춤형 웹셸인 Localolive로, 이전에 Sandworm의 장기 침입 캠페인인 BadPilot 에서 초기 액세스를 설정하는 데 관찰되었습니다.

러시아 GRU 군사 정보와 관련된 Sandworm APT는 스파이 활동과 파괴적인 작전으로 악명 높습니다. 이 그룹은 우크라이나 전력망을 목표로 하는 악의적인 작전, 라우터에 대한 VPNFilter 공격, Viasat 위성 모뎀에 대한 AcidRain 와이퍼 캠페인 등과 연관되어 있으며, IoT 기기를 목표로 하는 것으로도 알려져 있습니다. 2025년 2월, 이 그룹은 우크라이나 시스템을 타겟으로 Microsoft Key Management Service (KMS) 활성화 도구와 가짜 Windows 업데이트를 사용하는 2023년부터 활동 중인 또 다른 장기 캠페인을 진행했습니다. 또 다른 장기 캠페인인 2023년부터 활동 중인 캠페인에서 상대방은 악성 Microsoft Key Management Service (KMS) 활성화 도구와 가짜 Windows 업데이트를 사용하여 우크라이나 시스템을 위협했습니다.

대상 조직에서의 악의적인 활동은 2025년 6월 말에 시작되었으며, 공격자들은 원격 IP 주소에서 웹셸을 설치하려고 시도했습니다. 액세스를 얻은 이후, 그들은 환경을 맵핑하기 위해 whoami, , , , , , ) 명령을 실행했습니다. 그런 다음 Downloads 폴더에 대한 Windows Defender 검사를 비활성화하여 관리자 권한을 이용한 것으로 추정되며, 주기적인 메모리 덤프를 수행하기 위한 예약 작업을 생성했습니다.

이틀 후, 두 번째 웹셸이 배포되었고 추가적인 네트워크 정찰이 진행되었습니다. 이후 활동은 다른 시스템으로 확산되었습니다. 두 번째 컴퓨터에서 상대방은 Symantec 소프트웨어를 검색하고 파일을 나열하며 KeePass 프로세스를 확인하여 저장된 비밀번호에 액세스하려는 의도를 나타냈습니다. 이후 작업에는 더 많은 메모리 덤프가 포함되었으며 ( rdrleakdiag 사용), Windows Defender의 재구성 및 service.exe and cloud.exe 등 의심스러운 바이너리 실행이 포함되었는데, 이들의 이름은 침입의 다른 곳에서 사용된 웹셸과 유사했습니다. 침입의 또 다른 주목할 점은 공격자들이 영향을 받은 시스템의 winbox64.exe와 같은 적법한 MikroTik 라우터 관리 도구를 배치했다는 사실입니다. 주목할 만하게, Downloads 폴더에 CERT-UA는 2024년 4월에 winbox64.exe 사용을 보고했으며, 이는 에너지, 수자원 및 열 공급 부문에서 우크라이나 내 20개 이상의 조직을 목표로 한 정보 및 통신 기술 (ICT) 시스템을 방해하기 위한 Sandworm 캠페인과 연결되었습니다.

방어자들은 최근 침입과 Sandworm을 직접 연결하는 증거를 찾지 못했지만, 작전이 러시아로부터 시작된 것으로 추정했습니다. 조사 결과 다수의 PowerShell 백도어와 악의적인 실행 파일, 즉 악성코드를 대표할 가능성이 있는 것을 사용한 것으로 드러났지만, 이 샘플 중 어느 것도 분석을 위해 아직 회수되지 않았습니다.

상대방은 기본 Windows 도구를 숙련되게 활용하여, 숙련된 운영자가 네트워크에 거의 보이지 않는 흔적을 남기지 않고 어떻게 활동을 확대하고 자격 증명 등 민감한 정보를 유출할 수 있는지를 증명했습니다. 러시아 지원 공격의 위험을 줄이기 위한 잠재적 완화 조치로, 방어자들은 Symantec 보호 공지.

러시아 지원 해킹 단체들이 우크라이나와 그 동맹국을 위협하려는 시도가 증가함에 따라 조직은 그러한 은밀한 위협이 공격으로 확대되기 전에 이를 저지할 준비가 되어 있어야 합니다. AI, 자동화 및 실시간 위협 인텔리전스에 의해 지원되는 SOC Prime의 완전한 제품 스위트를 사용하여 보안 팀은 모든 수준의 정교한 사이버 공격을 사전에 방지하고 조직의 방어를 강화할 수 있습니다. MDE 고객 전용으로, SOC Prime은 APT28 및 48명 이상의 러시아 국가 지원 행위자를 대상으로 자동 위협 사냥을 가능하게 하는 Bear Fence 팩을 선별하여 팀이 242개의 엄선된 행동 규칙, 100만 개 이상의 IOC 및 동적 AI 기반 TTP 피드를 사용하여 Fancy Bear 및 그 동맹을 위한 독점적인 공격 탐지 시나리오를 통해 자동으로 탐색할 수 있도록 합니다.