다시 한 번, 우리는 자랑스럽게 우리의 룰 다이제스트를 소개하게 되어 기쁩니다. 이번에는 위협 현상금 프로그램 참가자들뿐만 아니라 SOC Prime 팀의 탐지 콘텐츠를 보여줍니다. 오늘은 Valak과 HanaLoader 악성코웨어에 대해 조금 이야기하고, 데이터 덤프 및 MSBuild 남용 탐지, 그리고 명령줄 인수 하이재킹에 대해 설명하겠습니다.

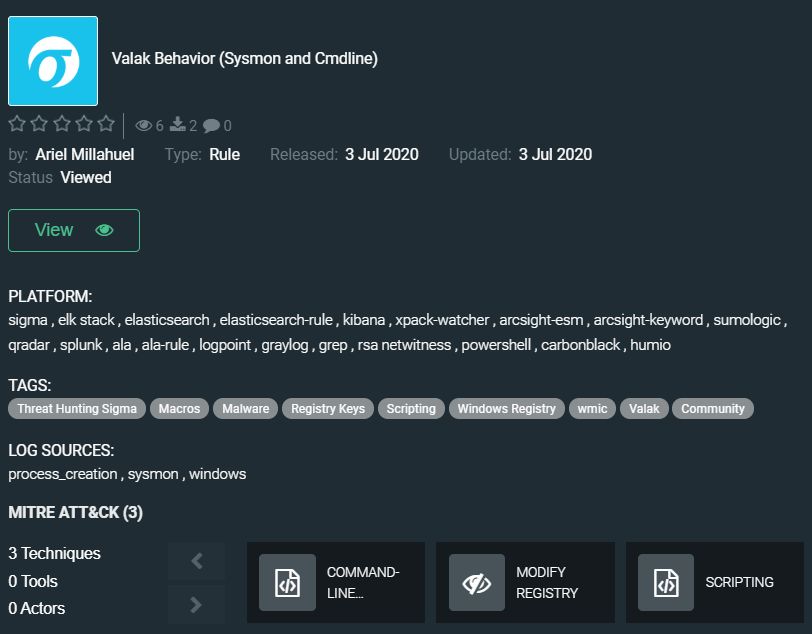

Valak 악성코드는 2019년 말 처음 관찰된 복잡한 모듈식 아키텍처를 가진 악성코드입니다. 연구자들은 관찰했습니다 이 악성코드에서 극적인 변화들의 연속을 발견했고, 6개월 이내에 30개 이상의 다른 버전을 발견했습니다. Valak 악성코드는 처음에는 다른 도구의 로더로 사용되었지만, 최근 발견된 버전은 Microsoft Exchange 서버를 대상으로 기업의 메일 정보와 비밀번호를 수집 및 유출하기 위한 정보 유출기로도 사용될 수 있습니다. 이 악성코드를 확산시키는 최신 캠페인은 미국과 독일의 기업을 타겟으로 했습니다. Valak은 ADS와 레지스트리에 구성요소 숨기기와 같은 고급 회피 기술을 사용합니다. 또한, 시간이 지나면서 Valak 개발자들은 현대 보안 제품에 의해 감지 및 방지될 수 있는 PowerShell 사용을 포기했습니다.

커뮤니티 룰은 Ariel Millahuel 이 최근에 발표한 조사 결과를 기반으로 하며, 이 악성코드의 행동이 지속적으로 진화하여 그 위력을 증가시키는 내용을 담고 있습니다: https://tdm.socprime.com/tdm/info/NLQWAy1Y6vK2/u4eGFHMBQAH5UgbB7WXX/?p=1

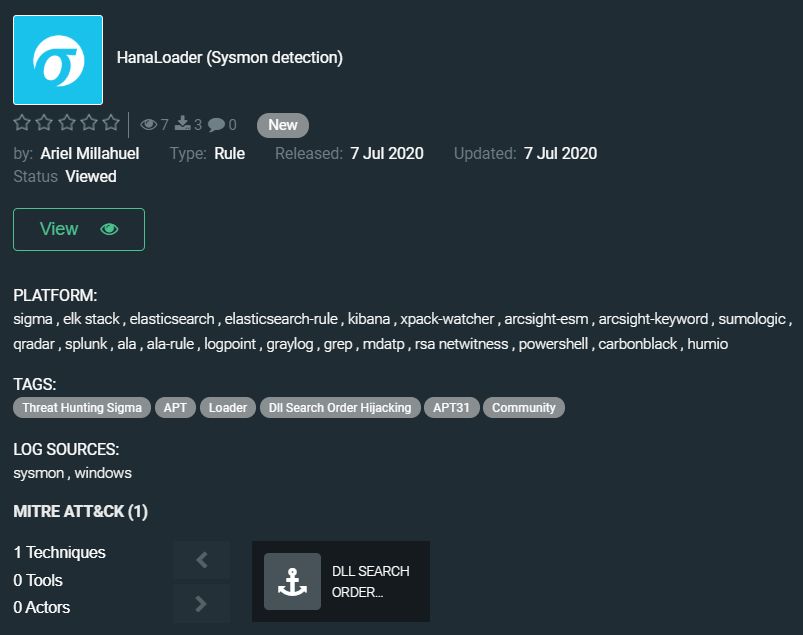

Ariel의 두 번째 룰은 이 다이제스트에서 HanaLoader 악성코드를 탐지하는 데 도움을 줍니다. 이 악성코드는 APT31 그룹이 사이버 스파이 활동에서 DropboxAES 트로이 목마를 전송하는 데 사용되었습니다. 이 트로이 목마의 활동을 밝혀내기 위한 탐지 콘텐츠에 대한 블로그 포스트는 여기에서).

적들이 종종 여러 소프트웨어 제작자의 서명된 합법적인 실행 파일을 악성코드를 로드하기 위해 오용합니다. 관찰된 캠페인에서는 DLL 검색 순서 하이재킹을 사용하여 HanaLoader 악성코드를 실행했습니다. 이는 HTTPS를 통해 원격 리소스에서 추가 페이로드를 다운로드하고 실행하는 데 사용되었습니다. 2단계 페이로드는 프로세스 할로잉을 통해 HanaLoader를 덮어쓰기하고 메모리 내에서 실행을 지속합니다. 커뮤니티 룰은 위협 탐지 마켓플레이스에서 가능합니다: https://tdm.socprime.com/tdm/info/hfms4q3PeHd7/cbshKXMBPeJ4_8xciH_4/?p=1

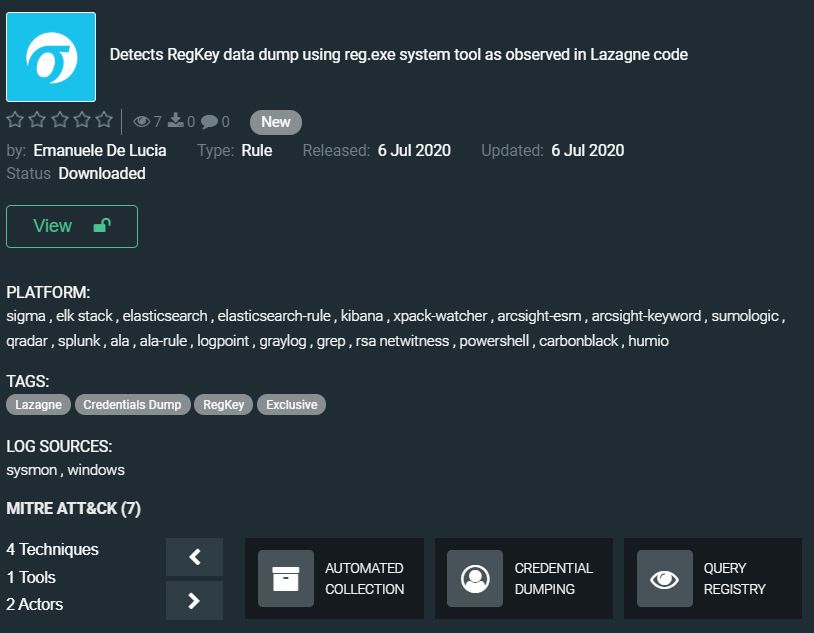

우리의 다이제스트에서 Emanuele De Lucia가 “RegKey 데이터 덤프를 reg.exe 시스템 도구를 사용하여 Lazagne 코드에서 관찰한 것처럼 탐지” 룰로 데뷔할 것입니다: https://tdm.socprime.com/tdm/info/5mYFV8usgpx7/DISbFHMBSh4W_EKGIURC/?p=1

LaZagne 프로젝트는 로컬 시스템에 저장된 비밀번호를 검색하기 위한 오픈 소스 애플리케이션입니다. 각 소프트웨어는 다양한 기술(평문, API, 고유 알고리즘, 데이터베이스 등)을 사용하여 비밀번호를 저장하고 있으며, LaZagne는 가장 일반적으로 사용되는 소프트웨어에 대한 비밀번호를 찾기 위해 만들어졌습니다. Emanuele De Lucia의 룰은 우리의 자체 연구와 Lazagne 소스 코드를 기반으로 하여 보안 솔루션이 RegKey 데이터 덤프를 탐지할 수 있게 합니다. 위에서 언급한 애플리케이션이 비밀번호를 추출하는 방법은 다양한 정보 스틸러 변형들에서 자격 증명을 은밀히 추출하는 데 사용될 수 있습니다.

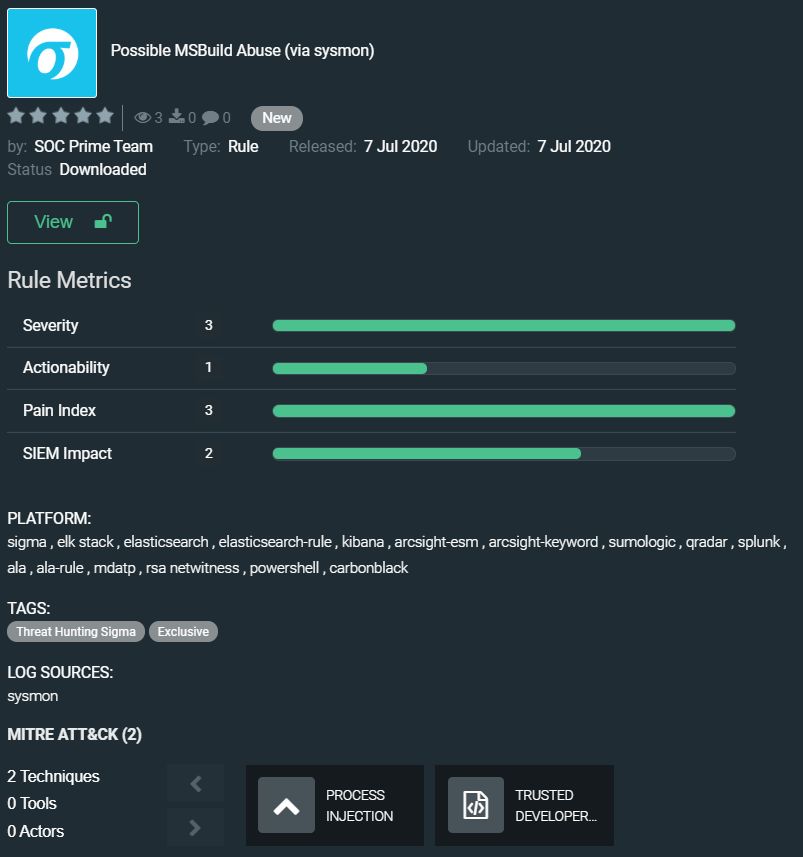

우리는 SOC Prime 팀의 룰로 다이제스트를 계속합니다 – MSBuild 남용 가능성 (sysmon을 통해): https://tdm.socprime.com/tdm/info/gUVLhJkxnxH7/XJTYKXMBQAH5UgbB54V8/?p=1

MSBuild는 Microsoft .NET 프레임워크의 일부로서 Visual Studio가 설치되지 않은 환경에서도 애플리케이션을 빌드할 수 있는 신뢰받는 Windows 바이너리입니다. 이 바이너리가 시스템에 로컬로 저장된 코드를 실행할 수 있는 능력은 기존의 보안 제어(Group Policy, 애플리케이션 화이트리스트 등)를 우회하여 PowerShell 또는 유사한 도구의 사용을 방지합니다. 적들은 디스크에 전혀 접촉하지 않기 때문에 아티팩트를 남기지 않는 기술을 사용할 수 있으며, 이는 코드가 합법적인 Windows 프로세스 Internet Explorer에 주입되는 방식입니다. SOC Prime 팀이 개발한 룰은 MSBuild 남용 가능성을 발견하고 사이버 공격 초기 단계에서 고급 위협 행위를 중지하는 데 도움이 됩니다.

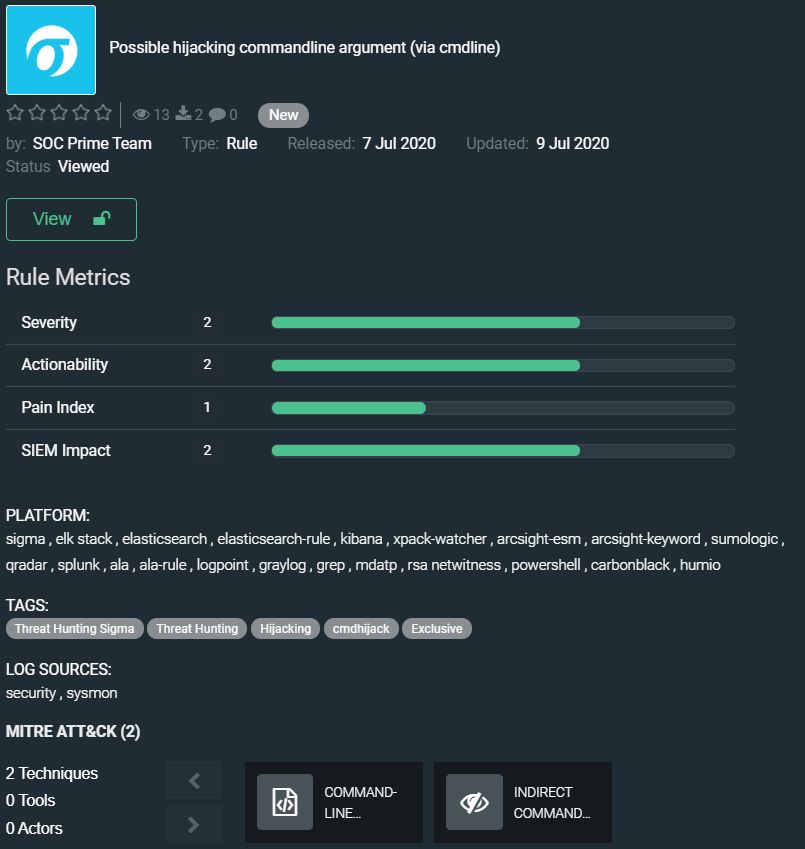

오늘 다이제스트의 마지막 룰도 SOC Prime 팀에서 개발했으며 “명령줄 인수 하이재킹 가능성 (cmdline을 통해)”이라 불리며, 그 유용성은 이미 이름에서 드러납니다. 그러나 룰에 대해 몇 마디 더해보겠습니다. 적들은 cmd 또는 conhost 실행에서의 결함을 사용하여 명령줄 인수를 하이재킹할 수 있습니다. 그 결함은 사이버 범죄자들이 cmd.exe가 원하는 실행 파일을 실행하도록 속일 수 있게 합니다. 이 잠재적인 영향은 서비스 거부, 정보 누출, 임의 코드 실행(대상 애플리케이션 및 시스템에 따라 다름)을 포함합니다. 이러한 악성 행위를 드러내기 위한 독점 룰은 여기 있습니다: https://tdm.socprime.com/tdm/info/TDPHWYnqiYAq/8k91vHIBSh4W_EKGsw1R/?p=1

이 룰들은 다음 플랫폼에 대한 번역을 가지고 있습니다:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

전술: 실행, 지속성, 권한 상승, 방어 회피, 발견, 수집, 자격 증명 접근

기술: 명령줄 인터페이스 (T1059), 레지스트리 수정 (T1112), 스크립팅 (T1064), DLL 검색 순서 하이재킹 (T1038), 계정 발견 (T1087), 자동 수집 (T1119), 자격 증명 덤핑 (T1003), 레지스트리 조회 (T1012), 프로세스 주입 (T1055), 신뢰할 수 있는 개발자 유틸리티 (T1127)

다음 주에 새로운 다이제스트를 기다려 주세요.

안전하게 지내세요!