이란 지원을 받는 사이버 보안 공동 자문 경고에 이어 Pioneer Kitten의 여러 랜섬웨어 그룹과의 협력에 이어, 또 다른 랜섬웨어 활동의 급증이 사이버 위협 환경을 요동치게 하고 있습니다. FBI, CISA 및 파트너는 최근 RansomHub RaaS 운영자의 증가된 공격 활동을 다루는 공동 경고를 발행했으며, 이들은 사이버 위협 분야에 등장한 지 반년 만에 최소 210개 조직을 침입했습니다.

RansomHub 공격 탐지

2024년에도 랜섬웨어 발병이 여전히 극심한 상태이고 랜섬 요구가 작년에 비해 5배 증가함에 따라, 랜섬웨어 공격은 글로벌 조직에 점점 더 심각한 위협으로 나타나고 있습니다. 최신 공동 경고 AA24-242A의 발행은 RansomHub 랜섬웨어 계열사에 의해 발생하는 공격을 선제적으로 막아야 함을 강조합니다. SOC Prime Platform은 맥락이 강화된 탐지 알고리즘을 보안 팀에 제공하여 RansomHub 침입을 적시에 식별할 수 있도록 돕습니다.

아래의 탐지 탐색 버튼을 클릭하여 경고 식별자를 기반으로 한 사용자 정의 태그로 필터링된 관련 SOC 콘텐츠 목록에 액세스하십시오. 제공된 탐지 스택의 모든 Sigma 규칙은 MITRE ATT&CK® 프레임워크에 맞춤화된 실행 가능한 메타데이터 및 CTI로 강화되어 있으며, 여러 SIEM, EDR, 및 데이터 레이크 솔루션에서 사용할 준비가 되어 있습니다.

보안 엔지니어는 사용자 정의 태그 “RansomHub”를 사용해 추가적인 탐지를 검색하거나, RansomHub 적대자가 일반적으로 초기 액세스 벡터로 사용하는 알려진 취약성과 관련된 Sigma 규칙을 탐색할 수 있습니다:

- CVE-2023-3519 탐지 시도에 대한 Sigma 규칙

- CVE-2023-27997 탐지 시도에 대한 Sigma 규칙

- CVE-2023-46604 탐지 시도에 대한 Sigma 규칙

- CVE-2023-22515 탐지 시도에 대한 Sigma 규칙

- CVE-2023-46747 탐지 시도에 대한 Sigma 규칙

- CVE-2023-48788 탐지 시도에 대한 Sigma 규칙

- CVE-2020-1472 탐지 시도에 대한 Sigma 규칙

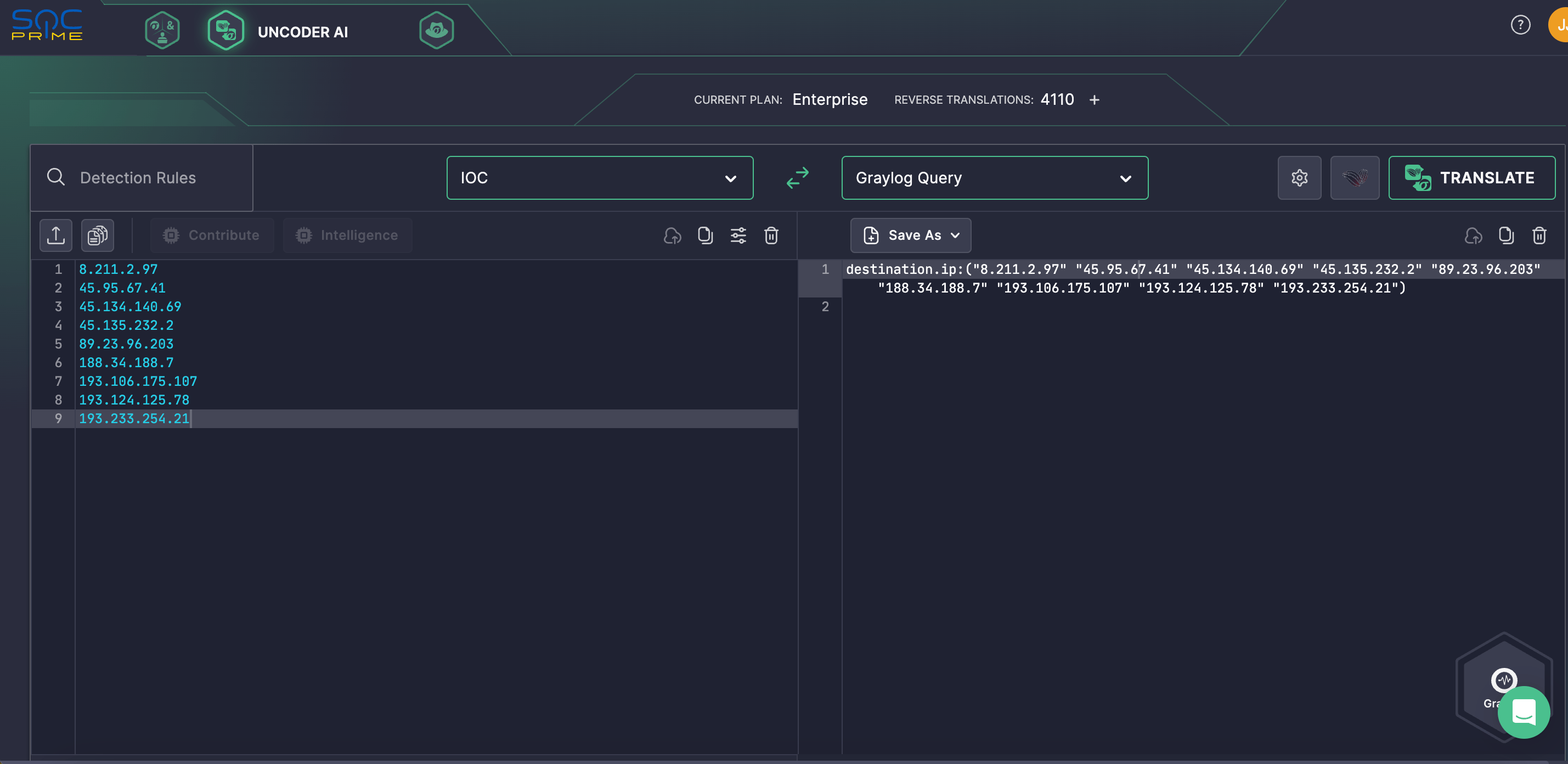

보안 팀은 또한 SOC Prime의 AI 보조 파일럿을 탐지 엔지니어링에 활용하여 위협 연구와 IOC 매칭을 간소화할 수 있습니다. Uncoder AI로, 대응 자문에서 IOC를 검색하는 것이 더 쉬워졌습니다 AA24-242A 와 RansomHub 활동에 연결되었습니다. 방어자는 선택한 SIEM 또는 EDR 인스턴스에서 실행할 준비가 된 탐색 쿼리로 관련 IOC를 쉽게 변환할 수 있습니다.

RansomHub 공격 분석

2024년 8월 29일, FBI와 CISA는 다른 작성 기관과 협력하여 AA24-242A 경고를 발표했습니다 이는 주 기관과 중요 인프라 조직, 특히 수처리 및 폐수, IT, 의료, 금융 서비스 및 통신을 겨냥한 공격의 증가에 중점을 두었습니다. 이러한 공격을 배후에서 수행하는 RansomHub 그룹은 2024년 2월 등장 이래로 이미 210개 이상의 조직을 공격했습니다. 이전에 Cyclops 또는 Knight로 알려졌던 RansomHub는 효과적이고 성공적인 모델로 부상하여, 최근에 LockBit and ALPHV.

등과 같은 악명 높은 변종으로부터 최고의 랜섬웨어 계열사들을 끌어들이고 있습니다. 랜섬웨어 유지자는 RaaS 모델 하에 운영되며 이중 협박 방식을 사용하여 시스템을 암호화하고 데이터를 추출해 피해자가 요구된 몸값을 지불하도록 강요합니다. 암호화 시 남겨지는 랜섬 노트에는 특정 요구나 지불 지침이 없는 경우가 많으며, 대신 클라이언트 ID를 제공하며 피해자에게 Tor 네트워크의 고유 .onion URL을 통해 랜섬웨어 그룹에 연락할 것을 지시합니다. 피해자들은 일반적으로 데이터를 공개하기 전에 최대 90일의 시간을 부여받습니다.

초기 공격 벡터로서, RansomHub 유지자는 피싱 이메일과 취약성 악용, 심각한 결함 및 제로데이를 무기화하는 것을 포함하여 CVE-2023-3519, CVE-2023-46604, CVE-2023-22515, 또는 CVE-2020-1472, 데이터 유출에서 계정이 손상된 계정을 대상으로 한 패스워드 스프레이를 일반적으로 의존합니다. 공격자는 ExploitDB나 GitHub와 같은 공개 자원에서 PoC 익스플로잇을 획득합니다.

RansomHub 행위자는 AngryIPScanner, Nmap 및 PowerShell과 같은 도구를 사용하여 네트워크를 스캔합니다. 공격자는 검사 피하기를 위해 랜섬웨어 실행 파일의 이름을 유해하지 않은 이름으로 바꾸고, 시스템 로그를 지우며, WMI를 사용하여 안티바이러스 소프트웨어를 비활성화하는 등의 일련의 기술을 사용합니다. 일부 경우, 그들은 EDR 도구를 사용자 지정 유틸리티로 비활성화하기도 합니다. 지속성을 위해, 그들은 사용자 계정을 생성하거나 다시 활성화하고, Mimikatz 를 사용하여 자격 증명을 수집하고 권한을 상승시키며, RDP, PsExec, Anydesk 및 Metasploit와 같은 다양한 C2 도구를 통해 네트워크를 가로지르며 이동합니다. RansomHub는 시스템의 파일을 암호화하기 위해 조직마다 유일한 공개/개인 키 쌍을 사용하는 Curve 25519 암호화 알고리즘과 같은 정교한 방법을 활용합니다.

RansomHub 공격의 위험을 최소화하기 위해, 저자 기관은 #랜섬웨어멈춤 가이드에서 제공하는 권장 사항을 준수하고 사이버 위생을 강화하며 조직의 기존 보안 통제를 지속적으로 테스트 및 검증할 것을 권고합니다. SOC Prime의 완전한 제품군 을 AI 기반의 탐지 엔지니어링, 자동화된 위협 사냥 및 진보된 위협 탐지에 의존함으로써, 조직은 모든 규모와 복잡성의 현재 및 신흥 위협을 선제적으로 방어하여 강력한 사이버 보안 태세를 구축할 수 있습니다.