The 랜섬웨어 공격의 침입 복잡성에서 기하급수적인 증가와 확대 사전적인 랜섬웨어 탐지가 필요합니다. FBI와 CISA는 전 세계 방어 커뮤니티에 랜섬웨어 공격의 급격한 증가에 대한 공동 사이버 보안 경고를 발행했습니다. 포보스 랜섬웨어 미국 주 정부 기관 및 기타 주요 인프라를 대상으로 한 성공적인 랜섬 요구로 인해 수백만 달러에 달하는 대가를 지불하게 되는 공격들을 말합니다.

AA24-060A 경고에 포함된 포보스 랜섬웨어 활동 탐지

포보스 랜섬웨어가 여러 산업 부문에서 조직에 영향을 미치고 있으며, 중대한 재정적 손실로 이어지게 합니다. 사전 사이버 방어는 침입의 위험을 최소화하는 데 중요한 역할을 합니다. SOC Prime 플랫폼은 포보스 랜섬웨어의 영향을 시기 적절하게 제거할 수 있도록 보안 팀을 돕는 검출 알고리즘의 광범위한 모음을 제공하고 있습니다.

클릭 탐지 구문 버튼을 클릭하여 CISA와 FBI가 최근 발행한 AA24-060A 경고에 포함된 포보스 랜섬웨어 활동의 전체 탐지 스택에 접근하세요. 모든 탐지 알고리즘은 조정된 위협 인텔리전스로 강화되어 있으며, MITRE ATT&CK® v.14.1에 맞추어 다수의 사이버 보안 언어로 즉시 변환 가능합니다.

사이버 보안 체계를 지속적으로 강화하려는 전방위적인 조직들은 포보스 랜섬웨어 탐지를 위한 SOC 콘텐츠의 포괄적인 모음에서 혜택을 얻을 수 있습니다 이 링크를 통해.

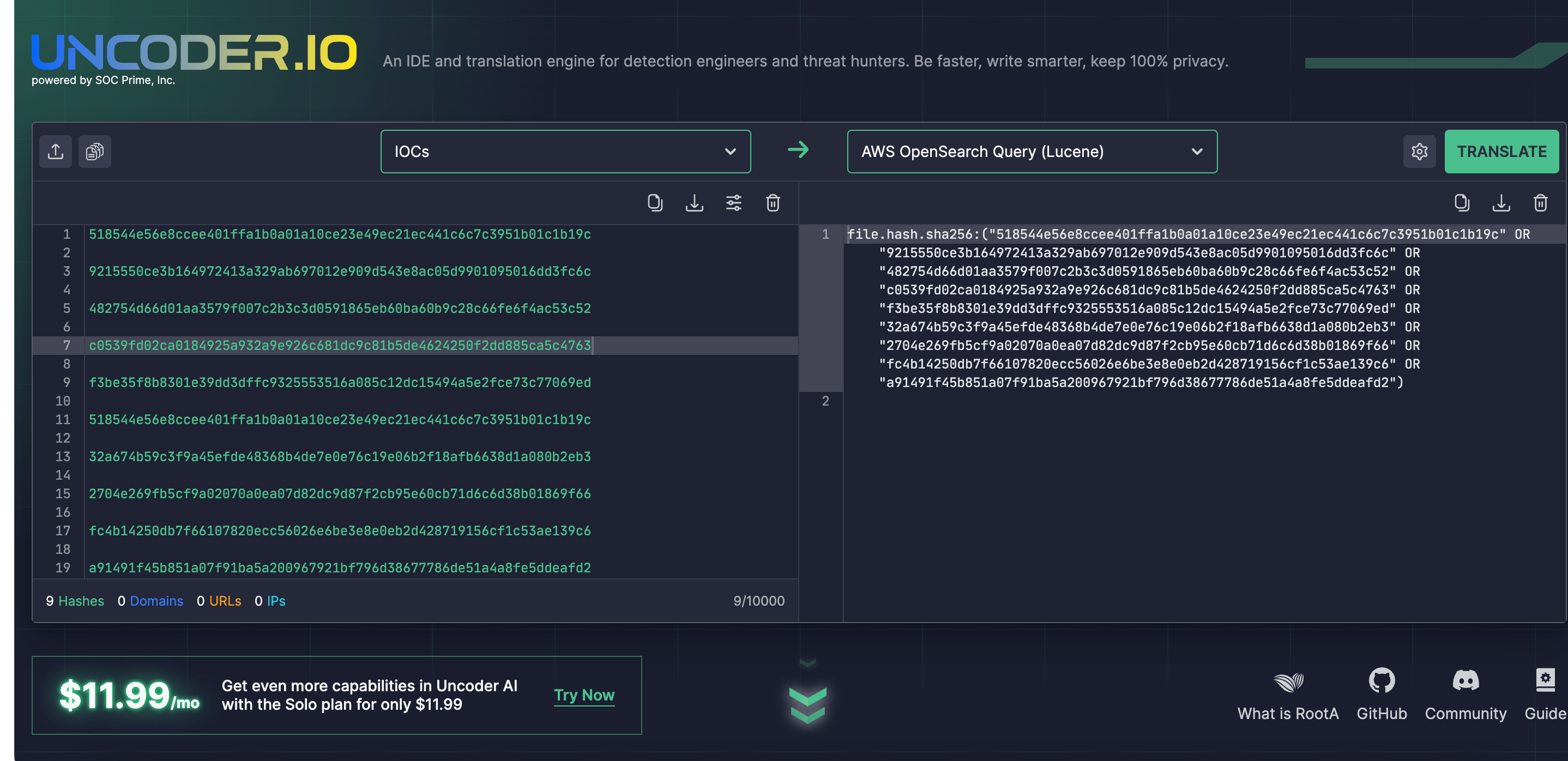

추가로, 방어자들은 포보스 랜섬웨어 변종과 관련된 IOC를 검색하고 이를 제공하는 AA24-060A 경고를 확인하십시오. 오픈 소스 Uncoder IO 를 의지하여 관련 위협 인텔리전스를 사용자 정의 IOC 쿼리로 자동으로 파싱하고, 이를 환경 내에서 즉시 실행하십시오.

포보스 랜섬웨어 활동 개요

2024년 3월 초, FBI, CISA, MS-ISAC을 포함한 주요 미국 사이버 보안 기관들은 포보스 랜섬웨어 공격자의 증가하는 공격에 대해 인식을 높이고 지속적인 적대 활동과 관련된 TTP 및 IOC를 공유하기 위해 추적된 공동 경고를 발행했습니다. AA24-060A 지난 5년 가까이, 포보스 랜섬웨어 유지관리자들은 U.S. 공공 부문에 영향을 미치는 사이버 공격을 실행했으며, 교육 및 공중 보건을 포함한 다른 중요한 인프라 부문도 그 대상으로 삼았습니다.

For almost half a decade, Phobos ransomware maintainers have launched cyber attacks affecting the U.S. public sector, with other critical infrastructure sectors, including education and public healthcare, among their targets.

오픈 소스 연구에 따르면, 포보스 랜섬웨어 Phobos는 엘킹, 에이트, 디보스, 백마이데이터, 파우스트 랜섬웨어 등 여러 악성코드 변종과 연관될 가능성이 높습니다. 이는 Phobos 침입에서 관찰된 유사한 TTP 때문입니다. Phobos 랜섬웨어는 주로 스모크로더, 코발트 스트라이크, 미미카츠와 같은 다양한 공개 이용 가능한 도구와 함께 사용됩니다. 포보스 랜섬웨어 행위자들은 RaaS 모델을 채택하여 Phobos를 최근 몇 년간 더 널리 퍼진 랜섬웨어 변종 중 하나로 확립했습니다.

초기 접근을 위해 적들은 종종 타깃 네트워크에 페이로드를 전달하기 위해 피싱 이메일 공격 벡터를 사용합니다. 또 다른 적의 기술은 이메일 첨부 파일에 스모크로더 를 포함시키는 것으로, 감염된 사용자가 이를 열면 Phobos 랜섬웨어가 그들의 시스템에 다운로드되고, 공격자들에게 데이터 추출을 수행할 수 있는 녹색 신호를 줍니다

포보스 랜섬웨어 작동자들은 피해 서버와 원격 연결을 설정하기 위해 여러 원격 액세스 유틸리티를 자주 사용합니다. 그들은 또한 RDP를 대상으로 하여 오픈 소스 연구를 수행하고, 피해자 프로파일을 생성하며, 대상 IP 주소를 관련된 회사와 연결할 수 있습니다.

포보스 행위자들은 추가 Phobos 페이로드를 설치하기 위해 1saas.exe 또는 cmd.exe와 같은 실행 파일을 사용하여 권한이 상승된 채 여러 Windows 셸 기능을 실행합니다. 또한, 윈도우 API 기능을 활용하여 접근 제어를 우회하고 인증 토큰을 검색하며, 새 프로세스를 시작하여 권한 상승을 수행함으로써 탐지 회피 기법을 적용합니다. 위협 행위자들은 또한 시스템 방화벽 구성을 변경하여 감시를 돌리고, 특정 유틸리티를 자주 사용하여 안티멀웨어 분석을 수행합니다.

포보스 랜섬웨어의 지속성을 유지하기 위해, 공격자들은 윈도우 시작 폴더와 윈도우 레지스트리 키를 남용하여 백업에 접근하거나 시스템 복구를 돕는 기능을 비활성화합니다. 데이터 탈취와 관련해서는 그들이 WinSCP와 Mega.io를 사용하여 법률 및 금융 데이터뿐만 아니라 기술 문서를 타겟으로 했음을 알 수 있습니다. 데이터 추출 단계 후, 공격자들은 피해자가 구현한 기존 데이터 백업을 적극적으로 찾아서 제거하여 복구가 불가능하도록 만듭니다.

포보스 랜섬웨어 완화 가이드라인으로, AA24-060A 경고는 원격 액세스 소프트웨어의 보안을 지속적으로 강화하고 엄격한 애플리케이션 제어를 적용하며, 로그 수집에 대한 최선의 관행을 시행하고 RDP 및 유사한 원격 데스크톱 서비스를 제한하며, 명령줄 및 스크립팅 기능을 비활성화하고, 새롭거나 인식되지 않은 계정을 감시하기 위해 도메인 컨트롤러, 서버 또는 워크스테이션을 철저히 모니터링할 것을 권장합니다. 방어자들은 또한 등장하는 위협에 대한 효과적인 대응능력을 미래에도 보장하기 위해 조직의 보안 프로그램을 지속적으로 검증할 것을 강력히 권장합니다.

SOC 프라임 브라우저를 통해 귀하의 팀에 포괄적인 800개 이상의 랜섬웨어 공격 탐지 알고리즘 제품군 을 제공하여 집단적 산업 전문 지식으로 귀하의 조직 방어를 지속적으로 강화하십시오. 보안 엔지니어는 또한 Uncoder AI 에 의존하여 AI 생성 권장 사항과 위협 인텔리전스로 풍부하게 제공된 더 나은 코드를 작성함으로써 탐지 엔지니어링 역량을 높이고, 다양한 사이버 보안 언어로 자동 변환할 수 있습니다.