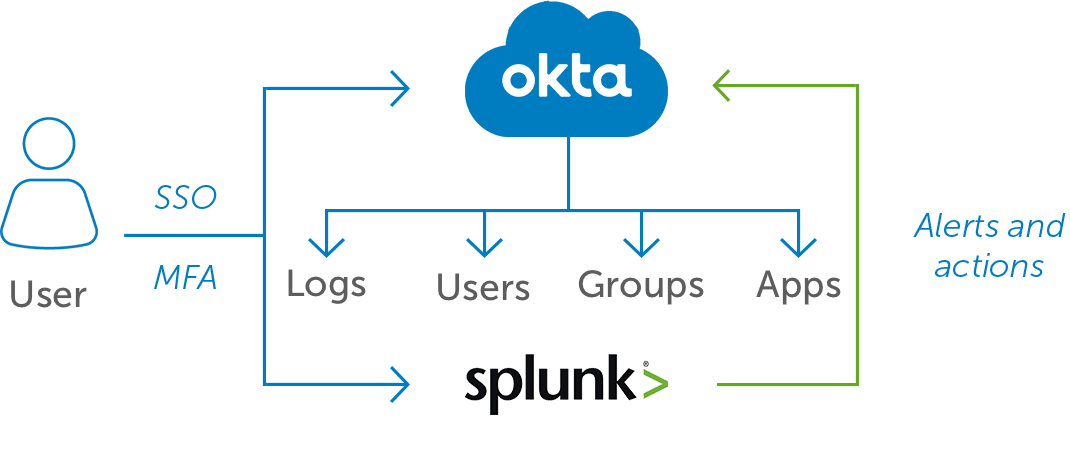

오늘날 빠르게 진화하는 기술 세계에서 조직들은 대량의 데이터를 처리해야 하는 도전과 보호해야 하는 도전, 두 가지 큰 과제에 직면해 있습니다. 이때 Splunk가 유용합니다. 이 SIEM은 비즈니스가 로그 파일을 수집, 분석 및 모니터링하는 데 도움을 줍니다. 이제 그것은 기업에 신뢰할 수 있는 정보를 제공하기 때문에 반드시 필요합니다. 동시에, Okta는 인기 있는 ID 및 액세스 관리(IAM) 솔루션입니다.

Splunk을 Okta와 통합하면 조직이 사용자 인증, 감사 로그 및 액세스 제어를 간소화할 수 있습니다. 따라서 Splunk과 Okta는 조직의 시스템 및 애플리케이션의 보안과 가시성을 크게 향상시킬 수 있는 두 가지 강력한 도구입니다. 오늘은 Splunk을 Okta에 설정하는 단계와 그 이점을 살펴보겠습니다.

에 따르면 Okta를 통해 Okta Splunk 통합을 활용하면 다음과 같은 이점을 경험할 수 있습니다:

출처: Okta

Okta & Splunk 통합: 단계별 가이드

Okta에 Splunk을 구성하는 데는 여러 중요한 단계가 포함됩니다. 다음은 해당 과정을 안내하는 단계별 가이드입니다. 시작하기 전에 Okta 통합을 구성할 수 있는 관리자 액세스 권한이 있는 유효한 Splunk 계정이 필요합니다.

1단계: Okta에 Splunk 앱 추가하기

를 시작하려면 Okta Splunk 통합 과정에서, 먼저 Okta에 Splunk 앱을 추가해야 합니다. Splunk 앱은 Okta와 Splunk 간의 데이터 전송을 가능하게 하는 “연결자”입니다. Okta에 Splunk 앱을 수동으로 추가하려면 다음 단계를 따르십시오:

- Okta 관리자 계정에 로그인하고 Okta 관리자 대시보드.

- 탭에서 애플리케이션 탭으로 이동하여 앱 카탈로그 검색.

- Okta 통합 네트워크에서 “Splunk”를 검색하거나 새로운 앱 생성.

- 을 선택하십시오. Add 을 클릭하고 애플리케이션 레이블을 작성하십시오 (예: “Splunk 1”) 및 Splunk URL을 삽입합니다. (it is a name for the application (e.g., “Splunk 1”), and insert your Splunk URL.

- 을 선택하십시오. 다음 으로 진행하고 이제 Okta SLO를 구성할 차례입니다.

2단계: Okta Single Logout (SLO) 구성하기

이제 Okta Single Logout (SLO)을 구성합시다. SLO를 활성화하면 Okta 및 다른 애플리케이션에서 단일 작업으로 로그아웃할 수 있습니다. SLO를 활성화하는 것은 로그아웃 프로세스가 시작될 때 Okta와 Splunk 둘 다에서 안전하게 로그아웃되는 것을 보장하기 때문에 중요합니다. Okta SLO를 구성하는 방법은 다음과 같습니다:

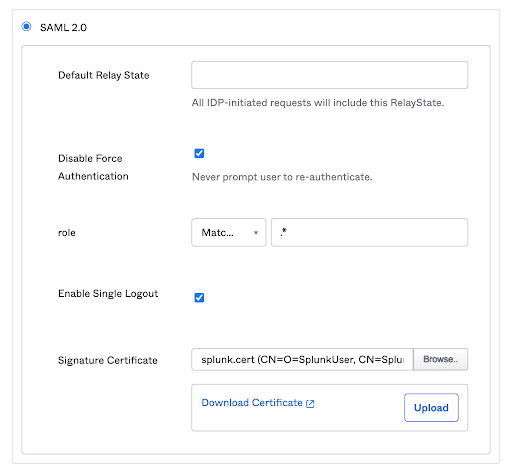

- Okta 내에 Splunk 앱에 액세스하고 로그인 탭으로 이동합니다.

- 옵션을 활성화하고 싱글 로그아웃 옵션을 활성화하고 splunk.cert 파일을 서명 인증서 필드에 추가하십시오.

- 설정 변경 사항을 저장하십시오.

3단계: Okta의 메타데이터로 Splunk 채우기

Splunk 인스턴스로 전환하기 전에 Okta 애플리케이션 설정에서 다음을 수행하십시오:

- 탭으로 이동합니다. 로그인 탭.

- 탭에서 설정 지침 보기 버튼.

- 이 페이지를 열어두십시오. 이 페이지는 Splunk을 구성하는 데 필요한 정보를 포함하고 있습니다.

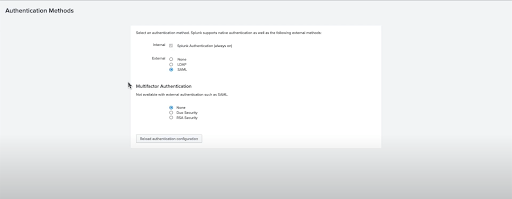

이제 Splunk 인스턴스를 전환하여 SAML SSO에 대한 Splunk을 구성하십시오:

- Splunk 인스턴스에 액세스하고 관리자로 로그인하십시오.

- 로 이동하여 설정 메뉴를 선택하고 SAML 싱글 사인 온.

- 을 선택하십시오. SAML을 구성하십시오.

- 그런 다음 XML 파일을 업로드하여 IdP 메타데이터를 지정해야 합니다.

- 그 다음, 모든 필드는 자동으로 채워져 있어야 합니다. 다음 세부 사항이 올바른지 확인하십시오. 그렇지 않다면 Okta 설정 지침에서 채우십시오:

- 엔티티 ID (다음으로 설정 가능 splunk-companyname).

- 싱글 사인 온 (SSO) & 싱글 로그아웃 (SLO) – 이 링크들은 URL의 /sso/saml or /slo/saml 에서 URL의 끝에 동일할 것입니다.

- IdP 인증서 경로에 대해.

- 구성을 저장하십시오.

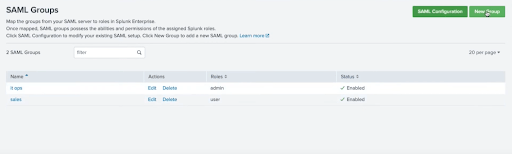

4단계: Okta 그룹을 Splunk 역할에 매핑하기

Okta 그룹을 Splunk 역할에 매핑하면 사용자가 속한 Okta 그룹에 따라 Splunk에서 효과적인 액세스 제어를 보장합니다. 이 매핑을 구성하면 Okta를 통해 인증할 때 사용자에게 적절한 역할을 자동으로 할당할 수 있습니다. Okta 그룹을 Splunk 역할에 매핑하는 방법은 다음과 같습니다:

- SAML을 인증 방법으로 선택한 경우, Splunk 앱에서 SAML 그룹.

- 에 액세스할 수 있습니다. 새 그룹을 클릭하면, 그룹 이름과 해당 Splunk 역할(예: 관리자)을 할당할 수 있습니다.

- 로그인 시, SAML 사용자는 Splunk에 추가됩니다. 사용자의 데이터(이메일 및 이름)가 SAML 속성으로 Okta에서 Splunk로 전송됩니다.

- 이렇게 하면 사용자가 자신의 Splunk 계정을 사용하여 Okta에서 Splunk에 매끄럽게 로그인하고, 추가된 그룹에 따라 Splunk 역할도 매핑됩니다.

Okta 그룹에서 사용자가 추가되거나 제거될 때, 그들의 Splunk 내 액세스 권한이 자동으로 조정됩니다. 두 시스템에서 일관된 액세스 제어를 유지함으로써 조직은 보안을 강화할 수 있으며 전체 시스템 효율성을 개선할 수 있습니다.

5단계: 추가 보안 기능 활성화하기 (선택 사항)

조직의 요구 사항에 따라 추가 보안 기능(예: 다단계 인증(MFA) 및 적응형 액세스 정책)을 설정할 수 있습니다. 이를 위해 다음을 수행하십시오:

- Okta 관리자 콘솔로 이동하십시오.

- 에서 Splunk으로 이동하십시오 애플리케이션.

- 탭에서 로그인 탭으로 이동합니다.

- 로 이동하십시오. 설정 섹션으로 스크롤하십시오.

- 사용 가능한 옵션에서 원하는 MFA 요소를 선택하여 Splunk 앱에 대해 MFA를 활성화하십시오.

조직 내 사용자에게 MFA 설정을 전달하는 것을 잊지 마십시오. 추가 보안 조치에 대해 사용자에게 알리고 설정 및 사용 방법을 설명하십시오.

6단계: 모니터링 및 유지보수

다른 솔루션과 마찬가지로, 유지 보수는 필수적입니다. Splunk Okta 통합 도 예외는 아닙니다. 먼저, 보안 측면을 보장하십시오. 이를 위해 로그와 시스템 성능을 모니터링하십시오. 가장 쉬운 방법은 다음 요인을 확인하는 것입니다:

- 의심스러운 활동, 비정상적인 패턴, 비정상적인 로그인 등이 있는지 확인하십시오.

- 항상 시스템의 자원 사용을 점검하십시오. 높은 CPU, 메모리 및 디스크 공간 사용량은 위협 활동의 지표일 수 있습니다.

그 외 중요한 단계는 가능한 취약점과 버그를 피하기 위해 두 시스템을 지속적으로 업데이트 및 패치하는 것입니다. 그리고 마지막으로, 귀하의 Splunk Okta 통합 설정에 변경 사항이 있는 경우, 테스트하고 필요하면 문제를 해결하십시오.

점점 증가하는 사이버 위협 환경에서, 진보적인 조직들은 사이버 방어 능력을 강화하고 발생하는 위협을 신속하게 감지할 방법을 찾고 있습니다. 다양한 SIEM 또는 EDR 기술 스택을 운영하는 조직의 경우, 다중 테넌트 인프라를 관리하고 다양한 소스에서 오는 대량의 데이터를 분석하는 것은 추가적인 보안 운영 센터(SOC) 팀 시간과 노력이 필요한 다소 어려운 도전일 수 있습니다. SOC Prime 플랫폼은 Splunk을 포함한 28개의 SIEM, EDR, XDR 기술에 대한 간소화된 탐지 콘텐츠 번역을 가능하게 함으로써 집단 사이버 방어를 위한 실현 가능한 솔루션을 제공합니다.

가입하기 SOC Prime 플랫폼 에 가입하고 세계 최대의 위협 탐지 마켓플레이스에서 제공하는 12K+ Splunk 알림 및 쿼리를 최대한 활용하고, 증강 인텔리전스로 지원되는 Splunk 포맷으로 Sigma 규칙을 즉시 변환하십시오. Uncoder AI.

Splunk 클라이언트는 또한 클라우드 또는 온프레미스 Splunk 인스턴스로 SOC Prime 플랫폼에서 새로운 규칙과 규칙 업데이트를 지속적으로 스트리밍하기 위해 SOC Prime CCM App for Splunk에 의존할 수 있습니다. 이 앱은 Splunkbase.