CVE-2023-23397 Microsoft Outlook의 심각한 권한 상승 (EoP) 취약점으로 CVSS 기본 점수는 9.8입니다. 2023년 3월 14일 처음 공개되었으며, APT28로 알려진 Fancy Bear 또는 Strontium으로 불리는 러시아 총참모부(GRU)와 관련된 위협 행위자에게 속합니다. 이 취약점은 주로 유럽의 정부, 군사 및 에너지 부문을 대상으로 하고 있습니다.

CVE-2023-23397의 심각성은 주로 사용자가 취약점을 악용하기 위해 특정 이메일이나 일정 항목을 사용자에게 보낼 때 위협 행위자가 사용자와의 상호작용 없이도 취약점을 악용할 수 있는 점입니다. CVE-2023-23397이 성공적으로 악용되면, 공격자는 암호화된 사용자의 자격 증명을 포함하는 Net-NTLMv2 해시를 접근할 수 있습니다. 이는 적이 네트워크 내에서 횡적으로 이동하여 더욱 민감한 정보를 얻을 수 있게 합니다.

오늘은 이 Outlook 취약점을 분석하고 CVE-2023-23397을 완화하고 탐지하기 위한 여러 가지 옵션을 살펴볼 것입니다.

CVE-2023-23397에 대한 악용 탐지

조직이 CVE-2023-23397 악용 시도를 사전탐지할 수 있도록 SOC Prime Platform for collective cyber defense는 평가된 풍부한 컨텍스트의 Sigma 규칙 세트를 큐레이팅합니다. 탐지 탐색 버튼을 클릭하면 registry_event, powershell, process_creation및 cmdline을 통한 CVE-2023-23397 탐지에 관련된 Sigma 규칙에 즉시 도달할 수 있습니다. 이 규칙은 최신 MITRE ATT&CK® 프레임워크와 연계되어 있으며 광범위한 메타데이터와 관련 위협 인텔리전스 링크를 지원합니다.

Microsoft는 잠재적인 손상을 위한 위협 사냥 프로세스의 첫 단계로 Exchange 스캔 스크립트 사용을 권장합니다. 이는 이메일, 작업, 일정 항목 등 Exchange 서버의 악성 메시지를 감사합니다.

CVE-2023-23397 IOC

스캔 스크립트를 통해 의심스러운 값을 식별하지 못한 경우, 침해 지표를 탐지할 수 있습니다. 다음과 같은 이례적인 행동을 조사하십시오:

- Microsoft Defender for Endpoint 및 Microsoft Defender Identity의 원격 측정 데이터를 관찰하고, 외부 또는 신뢰할 수 없는 리소스가 포함된 NTLM 인증이 있는지 Exchange Server 로그를 확인합니다.

- WebDAV 연결 시도의 프로세스 실행 이벤트를 추적합니다.

- SMBClient 이벤트의 로그 항목을 확인합니다.

- 방화벽 로그에서 비정상적인 아웃바운드 SMB 연결을 찾습니다.

데이터 소스의 경우, 다음 항목을 검토할 수 있습니다:

- 방화벽 로그

- 프록시 로그

- VPN 로그

- Exchange Online의 Azure AD 로그인 로그

- Exchange Server의 IIS 로그

- RDP 게이트웨이 로그

- 엔드포인트 데이터 (예: 최종 사용자의 Windows 이벤트 로그)

- EDR 원격 측정 (사용 가능한 경우)

아래에서는 CVE-2023-23397 악용과 관련된 IP 주소를 찾을 수 있습니다. 보다 광범위한 목록은 Virustotal.

- 24.142.165[.]2

- 85.195.206[.]7

- 101.255.119[.]42

- 113.160.234[.]229

- 168.205.200[.]55

- 181.209.99[.]204

- 185.132.17[.]160

- 213.32.252[.]221

CVE-2023-23397 악용 시도와 관련된 지표를 원활하게 탐지하려면 Uncoder AI 를 사용하여 선택한 SIEM 또는 EDR 환경에서 실행할 수 있는 사용자 지정 IOC 쿼리를 즉시 생성하세요.

CVE-2023-23397 PoC

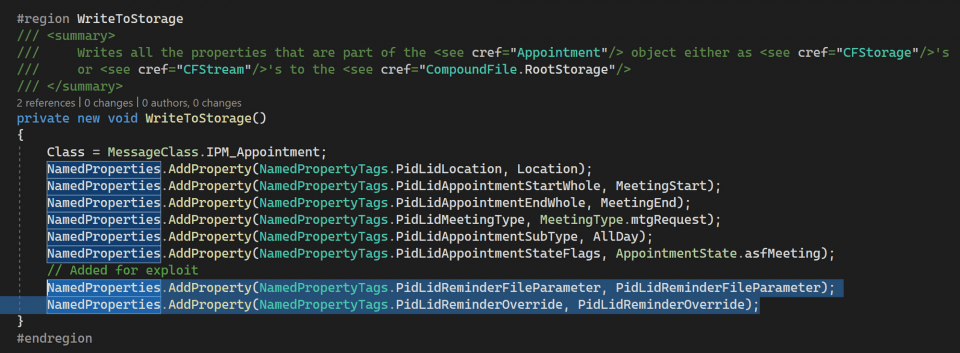

현재 여러 CVE-2023-23397 PoC를 찾을 수 있지만 중요한 점은 이 악용이 얼마나 간단한가입니다. 예를 들어 악의적인 일정 약속을 생성하는 것은 다음과 같이 이루어집니다:

- Outlook MSG 파일 생성,

- 확장하여 Appointment 클래스는 정의된 프로퍼티 수를 가집니다.

- 추가 PidLidReminderOverride and PidLidReminderFileParameter 프로퍼티.

출처: MDSec

Microsoft Outlook 취약성 분석

CVE-2023-23397은 Windows 운영 체제의 Microsoft Outlook을 구체적으로 목표로 한 취약점입니다. 이 취약점을 악용하려면 사용자가 특별히 조작한 메시지(이메일, 이벤트 또는 작업)를 전달해야 합니다. 주요 취약점은 PidLidReminderFileParameter 확장 MAPI 프로퍼티에 위치합니다. PidLidReminderFileParameter 는 알림 사운드 파일 이름입니다. 위협 행위자가 취약성을 악용하려면 PidLidReminderFileParameter 프로퍼티를 변경하여 Server Message Block(SMB) 또는 TCP 포트 445를 통해 적들이 제어하는 서버의 UNC 경로를 가리킵니다.

추가로, 알림이 사용자 장치에 나타나면 New Technology LAN Manager (NTLM) 인증이 트리거됩니다. 이 과정에는 수신자의 상호작용이 필요하지 않고 배경에서 감지되지 않습니다. 원격 SMB 서버에 연결된 후, 사용자의 Net-NTLMv2 해시는 유출됩니다. NTLMv2로 적들은 네트워크를 탐색하기 위해 횡적 이동 전술 (TA0008)을 사용하거나 사용자의 암호 암호화 형식을 해독할 수 있습니다.

Microsoft의 지침에 따르면, 적들은 SMB 프로토콜을 사용하여 Outlook 취약점을 악용할 수 있습니다. 동시에, WebDAV 프로토콜 상호작용은 CVE-2023-23397 악용 기술을 사용할 때 외부 IP 주소로의 자격 증명 유출 위험을 초래하지 않습니다. 심지어 Net-NTLMv2 인증 요청이 있더라도 Windows는 해시를 보내지 않습니다.

어느 경우든, 적절한 CVE-2023-23397 완화를 통해 취약점 악용의 위험을 최소화할 수 있습니다. 완화 조치로 Microsoft는 그들의 보안 업데이트:

- 인증 방법으로 NTML 사용을 비활성화합니다. 이를 수행하는 가장 쉬운 방법은 보호된 사용자 보안 그룹 을 생성하고 사용자를 추가하는 것입니다. 특히 더 높은 수준의 권한이 있는 계정에 집중하십시오(예: 도메인 관리자). 이 작업은 NTLM이 필요한 앱과 함께 작업하는 데 방해를 줄 수 있습니다. 따라서 이러한 설정을 되돌리려면 사용자를 그룹에서 제거해야 할 것입니다.

- 네트워크에서 SMB (TCP 445) 아웃바운드를 차단합니다. 이를 위해 둘러싸기/로컬 방화벽을 사용하거나 VPN 설정을 통해 수행할 수 있습니다. 이를 사용하면 NTLM 인증 메시지가 원격 파일 공유로 전송되지 않습니다.

SOC Prime을 사용하여 어떠한 취약 CVE나 진행 중인 사이버 공격에 사용된 모든 TTP에 대해 탐지 콘텐츠를 완전히 갖출 수 있습니다. 기존 CVE에 대한 800개 이상의 탐지 알고리즘에 액세스하여 보안 요구 사항에 맞춘 위협으로부터 사전 방어하십시오. 140개 이상의 Sigma 규칙을 무료로 즉시 얻고 https://socprime.com/ 에서 무료 구독으로 SOC Prime Platform에 대한 모든 관련 탐지를 얻습니다. https://my.socprime.com/pricing/.