측면 이동을 감지하기 위한 개요 및 분석, 주요 데이터 소스, 관련된 Sigma 규칙

SOC Prime MITRE ATT&CK에 따라 특정 적의 전술, 기술 및 하위 기술에 의해 지원되는 탐지 콘텐츠의 위협 중심 선택을 가능하게 하는 협력적 사이버 방어를 위한 세계 최대이자 가장 진보된 플랫폼을 운영합니다.® 프레임워크 v.10. 이 블로그 기사에서는 측면 이동 정의, 개요 및 분석에 대한 통찰력을 제공하고, 이 ATT&CK 전술에 대한 Sigma 규칙을 탐구할 것입니다.

SOC Prime은 최근에 출시했습니다 On Demand 구독 Lateral Movement 전술(TA0008)을 다루는 탐지 콘텐츠에 대한 액세스를 제공하여 보안 실무자가 가장 관련성이 높은 콘텐츠 요구를 해결할 수 있게 하는 Detection as Code 플랫폼을 위해.

측면 이동(Lateral Movement, TA0008)이란 무엇입니까?

적들은 다양한 목표를 가지고 있지만 일반적으로 중요한 시스템의 기밀성, 무결성 또는 가용성에 영향을 미칩니다. 방어자에게는 다행히도, 중요한 시스템에 단순히 접근할 수는 없으며, 종종 이러한 시스템은 단단한 경계(NAT 네트워크, 방화벽, 게이트웨이, VPN, 계정 관리에 의해 논리적으로 분리됨 등)를 넘어 존재합니다. 적들이 피해자 시스템에 초기에 접근(일명 발판 확보)하면, 그들은 흔히 헛점을 찾아 새로운 취약점, 약점 및 잘못된 구성을 탐색하여 발판을 확장하려고 노력합니다. 한 시스템에서 다른 시스템으로 이동하는 행위는 사이버 보안에서 측면 이동(lateral movement)으로 알려져 있습니다. 이를 달성하는 방법은 여러 가지가 있습니다. MITRE ATT&CK 프레임워크를 활용하여, 이러한 적의 작업은 측면 이동 ‘기술’이라고 불립니다.

측면 이동 탐지 규칙

MITRE ATT&CK 전술과 기술에 관해서는 ‘한 가지 규칙이 모든 것을 통치하지는 않습니다’. 측면 이동을 탐지하려면 여러 규칙과 지속적으로 등장하는 새로운 기술, 도구 및 구현을 고려하는 과정이 필요합니다.

Sigma 규칙은 Microsoft Sentinel, Humio, Elastic Stack, QRadar, Sumo Logic, Splunk 및 기타 널리 사용되는 보안 솔루션을 포함한 대부분의 SIEM / 로그 분석 플랫폼에 적용되는 탐지 규칙입니다. Sigma 언어에 대한 자세한 정보는 여기 를 참조하거나 Sigma 리포지토리를 방문하십시오 GitHub에서. SOC Prime의 Detection as Code 플랫폼 은 Sigma를 25개 이상의 SIEM, EDR 및 XDR 형식으로 즉시 번역할 수 있는 기능을 제공합니다. 또한 온라인 Sigma 번역 엔진 Uncoder.IO를 사용할 수 있으며, 명령 줄에 능숙하다면 Sigma 프로젝트의 SIGMAC (Sigma Converter)를 사용할 수 있습니다.

여기에는 측면 이동을 탐지하는 데 도움이 될 수 있는 가장 가치 있는 Sigma 규칙이 몇 가지 포함되어 있습니다.

행위 규칙: WinRM을 통한 가능한 측면 이동(프로세스 생성 경유)

Windows 원격 관리(WinRM)는 적들이 유효한 자격 증명을 사용하여 WinRM 구성된 엔드포인트 간에 피봇할 수 있도록 합니다. WinRM을 사용하는 가장 흔히 남용되는 Windows 기능은 PSRemoting입니다. 이 규칙은 WinRM이 원격 호스트에서 하위 프로세스를 생성하는 것을 식별합니다.

Log4j 측면 이동 탐지를 위한 익스플로잇 규칙: Log4j RCE [CVE-2021-44228] 사후 취약점 탐지 패턴(Windows)

적들이 초기 접근을 얻으면 특히 익스플로잇 관점에서 선택 사항이 크게 증가합니다. 그들은 일반적으로 익스플로잇을 위해 내부 접근이 필요한 많은 시스템에 접근할 수 있을 것입니다. 오늘날 사용되는 한 가지 익스플로잇은 Log4j 이며 CVE-2021-44228로 추적됩니다.

도구 규칙: PsExec 또는 유사한 도구를 통한 가능한 측면 이동(감사 경유)

PsExec는 Windows에서 유지 관리하는 도구로, 관리자가 Windows 호스트에 원격으로 명령을 실행할 수 있게 합니다. 유효한 자격 증명을 가진 적들은 PsExec를 사용하여 동일한 작업을 수행할 수 있습니다. 이 유형의 활동은 흔히 ‘환경 내에 이미 존재하는 도구를 이용하는 것’으로 지칭됩니다.

클라우드 규칙: 의심스러운 사용자 에이전트와의 연결(office365 경유)

측면 이동은 클라우드 시스템에도 영향을 줄 수 있습니다. 종종 신뢰 및 위임이 남용되어 클라우드 테넌트 간에 이동하게 됩니다. 최근 클라우드에 대한 고도의 공격은 위협 행위자가 기본 사용자 에이전트를 변경하는 것을 잊은 경우와 관련이 있습니다(e.g. Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:53.0) Gecko/20100101 Firefox/53.0.) 그들이 사용한 라이브러리로 제공되며, 가장 일반적으로 Python requests.

측면 이동 탐지: 가장 일반적인 로그 소스

Sigma는 기업 환경에 존재하는 데이터 소스에 의존합니다. 아래는 측면 이동을 탐지하는 데 일반적으로 필요한 다섯 가지 일반적인 로그 소스입니다.

네이티브 인증 로그

귀하의 기업 환경의 기술이 로그인을 허용하는 경우, 귀하의 SIEM은 그 결과 인증 로그를 보유해야 합니다.

다음은 가장 일반적인 인증 로그 소스입니다:

- Windows 보안 이벤트 로그

- 4624

- 4625

- 4648

- 4768

- 4668

- 리눅스 인증 로그

- Azure 로그인 로그

- AWS CloudTrail 로그인 로그

프로세스 생성

Windows, Linux 및 OSX에서의 프로세스 생성은 도구, 행위 및 측면 이동에 사용되는 익스플로잇에 대한 귀중한 통찰력을 제공합니다. 대부분의 경우 측면 이동은 원격 프로세스 생성으로 이어집니다.

여기 몇 가지 일반적인 프로세스 생성 로그 소스가 있습니다:

- Windows 보안 로그

- 4688, 명령줄 세부 사항이 포함되어 있는지 확인하십시오

- Windows 및 Linux용 Sysmon

- 이벤트 ID 1

- 리눅스 Auditd 로그

- execve 이벤트 유형

- 엔드포인트 탐지 및 대응(EDR) | 확장된 탐지 및 대응(XDR)

- 일부 EDR 서비스는 수동적이거나 강화된 프로세스 생성 이벤트를 제공하지 않습니다.

서비스 생성 and 예약된 작업 데이터 소스 생성

적들은 유효한 관리 자격 증명을 사용하여 원격 서비스를 생성하고 예약된 작업을 생성하는 것이 일반적입니다.

여기 일반적인 서비스 및 예약된 작업 생성 로그 소스가 몇 가지 있습니다:

- Windows 보안 로그

- 7045

- 4698

- 엔드포인트 탐지 및 대응(EDR) | 확장된 탐지 및 대응(XDR)

- 일부 EDR 서비스는 수동적이거나 강화된 예약 작업 / 서비스 생성 이벤트를 제공하지 않습니다

네트워크 분석

거의 모든 측면 이동 기술에는 네트워크 구성 요소가 포함되어 있습니다. 따라서 환경에서 네트워크 트래픽을 캡처하는 것이 중요합니다.

여기 가장 일반적인 네트워크 분석 로그 소스가 몇 가지 있습니다:

- Corelight의 Zeek

- 방화벽 로그

- 프록시 로그

- IDS 로그

- NetFlow

SOC Prime의 Detection as Code 플랫폼은 600명의 군중 소싱된 Threat Bounty 연구자가 기여한 협력적 전문성을 바탕으로 거의 실시간 탐지 콘텐츠를 제공합니다. 다음은 측면 이동 탐지에 대한 큐레이션된 Sigma 규칙을 기여하는 상위 5명의 콘텐츠 저자입니다:

- SOC Prime 팀

- Florian Roth

- Threat Bounty Program 개발자들, 포함하여 Nattatorn Chuensangarun, Emir Erdogan, 그리고 Sittikorn Sangrattanapitak

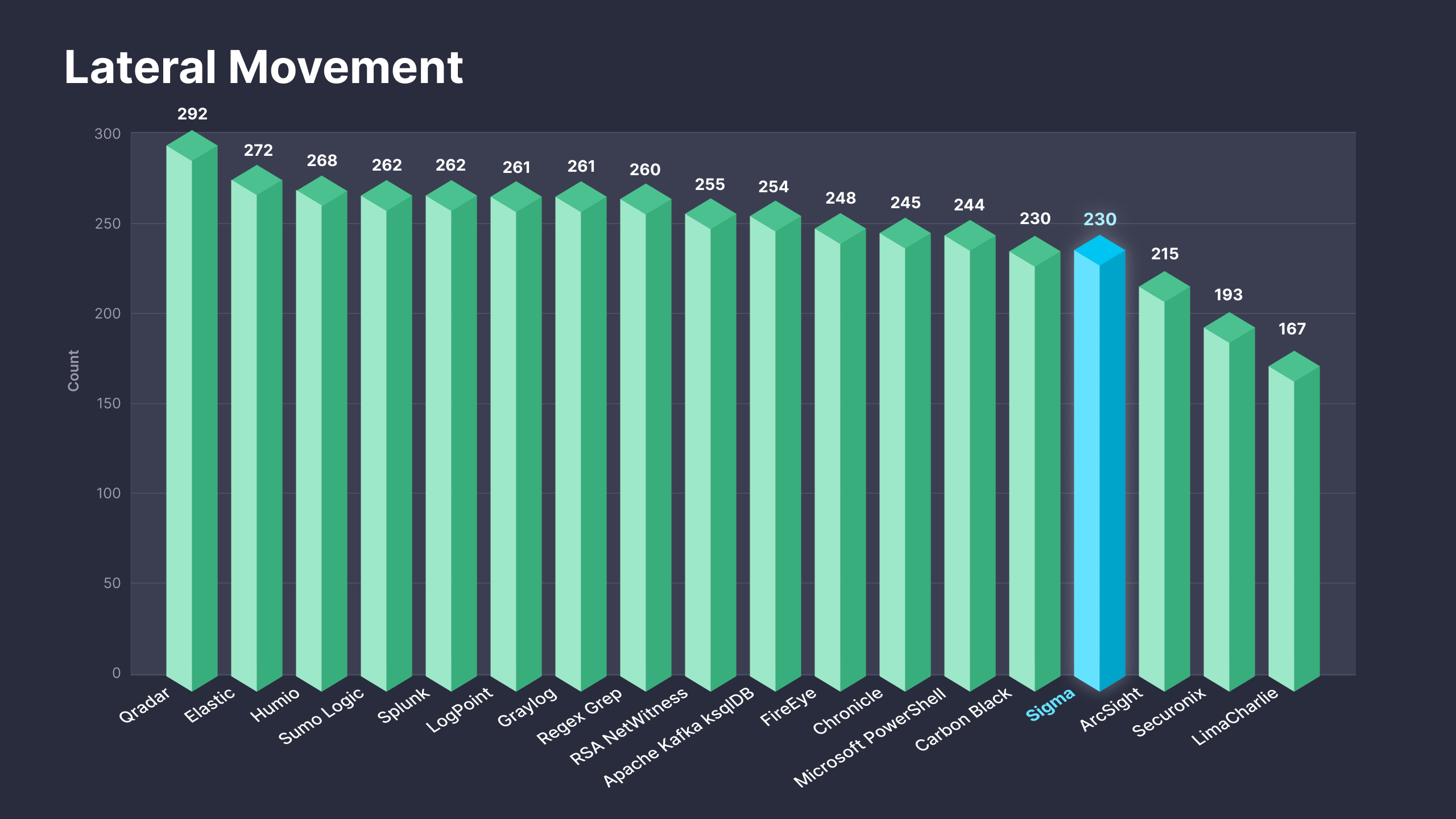

그림 1. 측면 이동 전술(TA0008)을 다루는 Sigma 규칙과 25개 이상의 지원 플랫폼으로의 번역

새로 출시된 On Demand 구독 플랜 은 보안 실무자가 SOC Prime의 플랫폼에서 즉시 가치를 얻을 수 있도록 설계되었습니다. 온디맨드 액세스를 통해 보안 실무자는 25개 이상의 SIEM, EDR, 및 XDR 형식으로 번역된 230개의 큐레이션된 Sigma 기반 탐지를 포함하여 조직의 위협 프로필과 일치하는 탐지 콘텐츠에 즉시 접근할 수 있습니다. On Demand 구독에 대한 자세한 내용은 https://my.socprime.com/pricing/.

.schedule-call-modal-container iframe { height: 900px !important; width: 100%; border: none; overflow: hidden; } .schedule-call-modal-container .modal-body { padding-top: 0; padding-bottom: 0; border-bottom-right-radius: .3rem; border-bottom-left-radius: .3rem; } @media (min-width: 767px) { .schedule-call-modal-container { max-width: 770px !important; } .schedule-call-modal-container .modal-body { width: 768px; margin: 0 auto; } } @media (max-width: 420px) { .schedule-call-modal-container iframe { height: 751px; } } .h4, h4 { font-size: 1.3rem !important; font-weight: 400!important; margin-bottom: 25px !important; }