Google Chronicle 규칙을 환경에서 생성하기

목차:

단계별 가이드라인

SOC Prime는 지속적으로 발전합니다 Chronicle과의 협력으로 Google Cloud의 보안 분석 플랫폼을 활용하는 Threat Detection Marketplace 사용자에게 Google 속도로 위협을 탐색할 수 있도록 맞춤형 YARA-L 2.0 탐지를 제공합니다. 현재 당사의 Detection as Code 플랫폼은 SOC Prime 팀이 작성한 500개 이상의 Community YARA-L 규칙을 제공합니다. 또한 Chronicle 사용자는 다음에서 이러한 무료 탐지에 액세스할 수 있습니다. Chronicle GitHub 저장소 Chronicle Detect 규칙 엔진으로 구동됩니다.

기존 탐지 콘텐츠를 환경에 배포하고 규칙 작성 프로세스를 간소화하는 데 도움을 주기 위해 당사는 무료로 제공되는 온라인 교육 자료 목록을 확장하고 있습니다. 사이버 라이브러리. 이 글쓰기에서는 Chronicle 규칙 생성 프로세스에 대한 간단한 개요와 유용한 팁을 제공합니다. 다음을 참조하기 위해 전체 Chronicle 규칙 생성 가이드에 로그인하여 Cyber Library 계정에 접근하고 Google Chronicle 을(를) 플랫폼 목록에서 선택한 후 룰 탭으로 전환하십시오.

YARA-L 규칙 형식

Google Chronicle은 YARA-L 언어와 함께 작동하는 클라우드 기반 보안 분석 플랫폼입니다. 이 언어는 엔터프라이즈 환경을 통한 위협 탐지를 위한 규칙을 작성하는 데 사용됩니다. YARA-L과 Chronicle의 가장 중요한 점은 매우 대량의 데이터를 대상으로 위협을 검색할 수 있다는 것입니다. YARA-L과 YARA는 두 가지 다른 것입니다. 첫 번째는 Chronicle과 함께 작동하기 위해 만들어졌고, 두 번째 (Virus Total에서 만든)는 데이터 쿼리 및 ‘악성 코드 분류’를 위해 만들어졌습니다.

Google Chronicle 규칙 생성

시작하기

자신만의 Google Chronicle 규칙을 만들려면 먼저 Chronicle 인스턴스에 로그인해야 합니다. 로그인 후에는 다음 화면이 표시됩니다.

그런 다음 화면 오른쪽 상단에서 보기 규칙 을(를) 작업 메뉴에서 선택합니다:

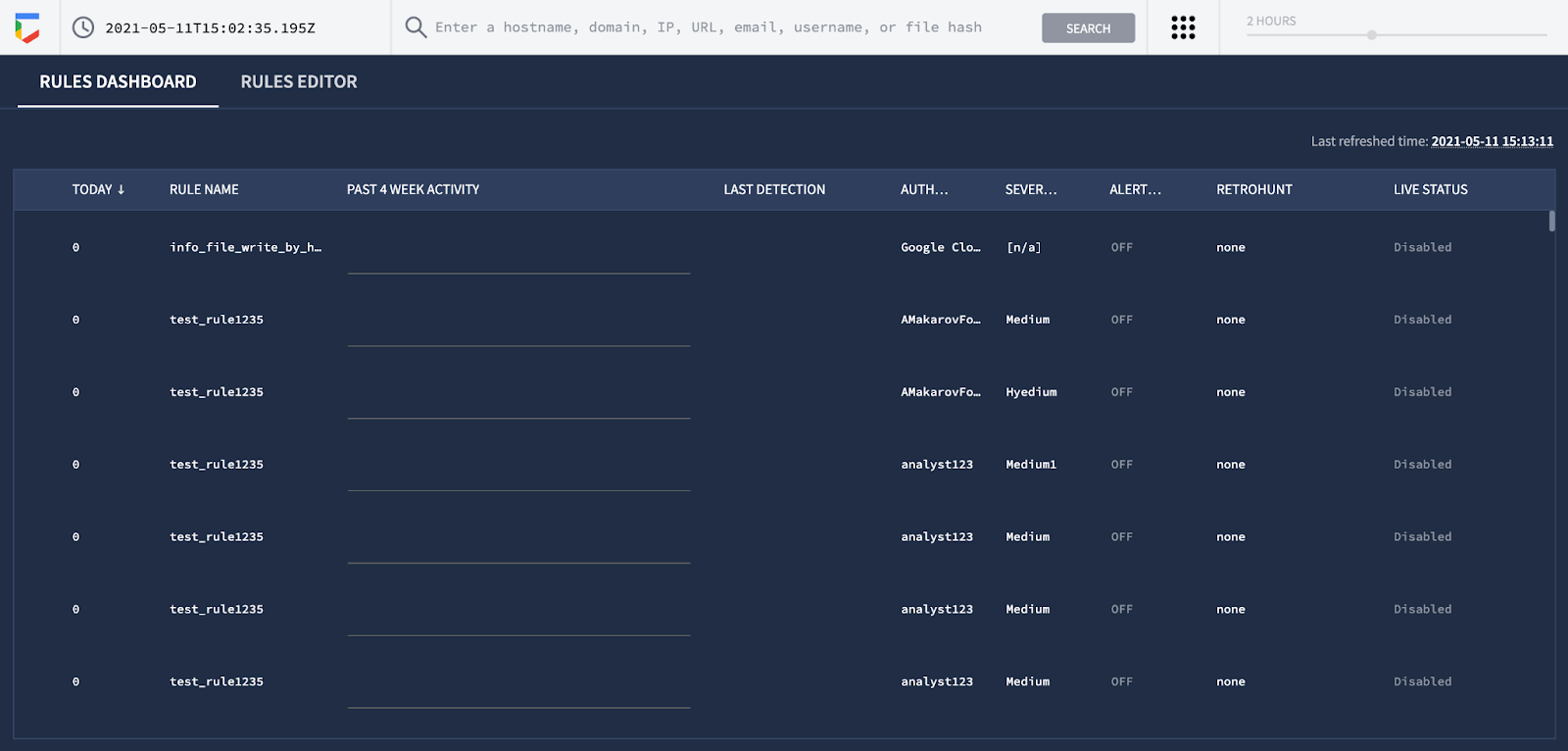

다음으로 규칙 편집기 탭을 선택합니다:

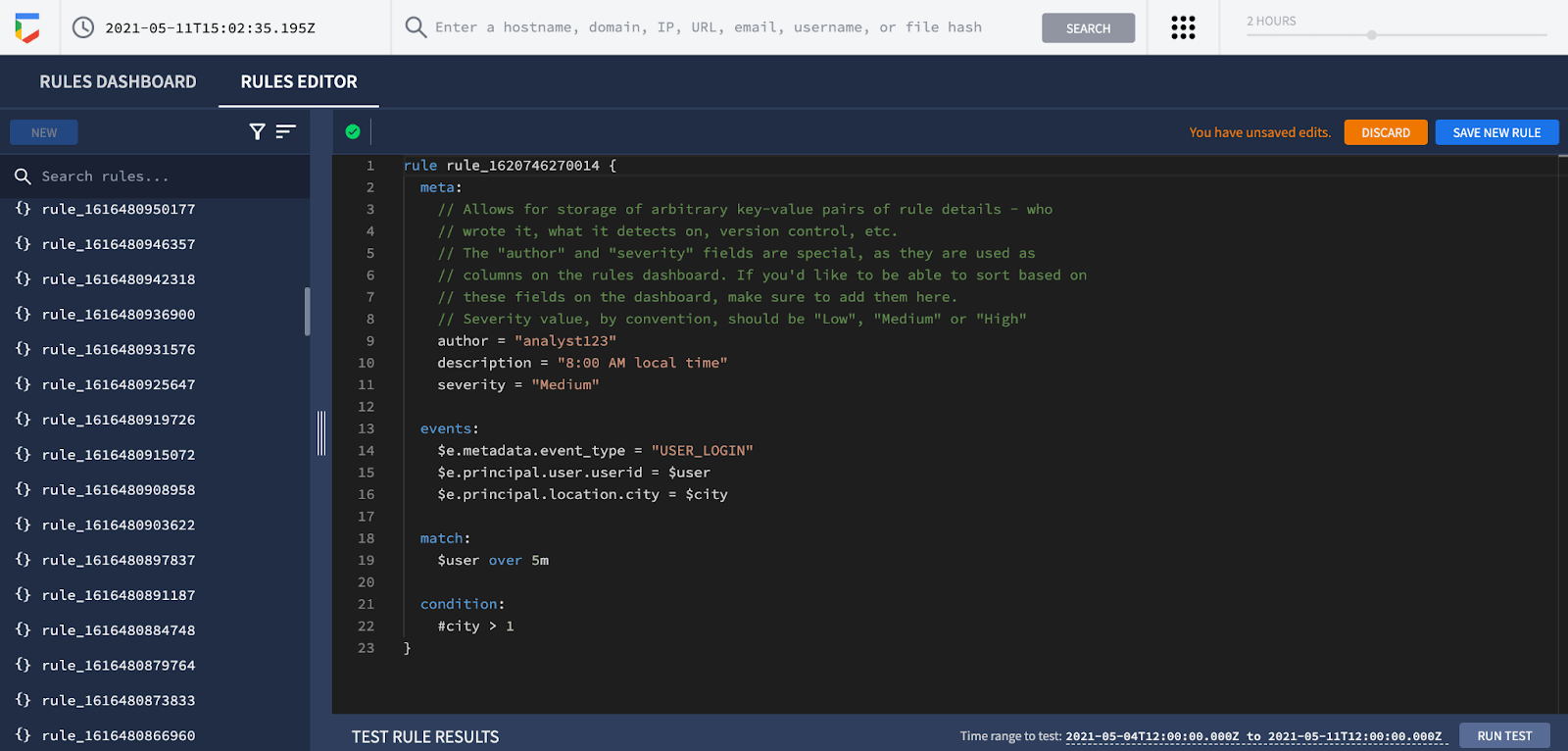

탭으로 전환한 후에는 규칙 편집기 을(를) 클릭하십시오. New 버튼.

그게 전부입니다. 이제 Google Chronicle 규칙 마법사에 진입했으며 자신의 규칙을 만들 수 있습니다.

Google Chronicle 규칙 작성 매개 변수

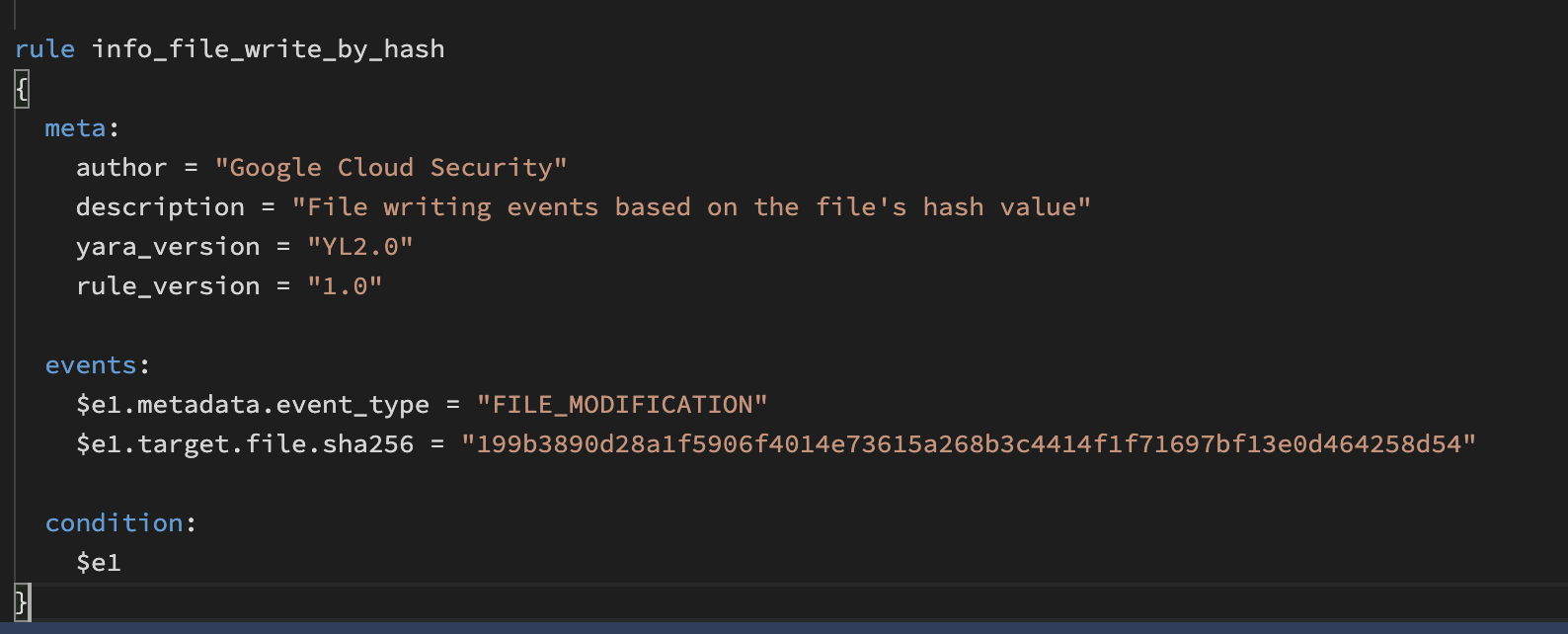

Google Chronicle 상관 규칙(또는 YARA-L 기반 규칙)을 만들려면 기본 시작점으로 다음 규칙 매개 변수를 제공해야 합니다:

- 룰

- 메타

- 이벤트

- 일치 (선택 사항)

- 섹션은 우리의 미래 잠재적 규칙과의 첫 번째 상호작용입니다. 여기서는 동일한 목록의 다른 탐지를 통해 검색을 용이하게 하기 위해 기술적인 규칙 이름을 제공해야 합니다.

룰

The 룰 section is the first interaction with our future and potential rule. Here you need to provide a descriptive rule name to streamline your search for it across the list of other detections.

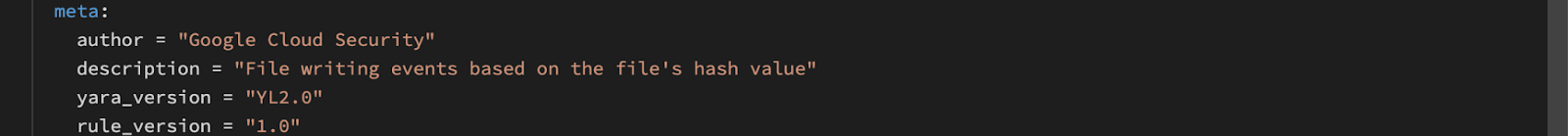

메타

The 메타 섹션에는 규칙 명세서가 포함되어 있습니다. 여기에서는 해당 키-값 쌍으로 다음 세부 사항을 제공할 수 있습니다:

- 규칙 작성자

- 규칙 작성 날짜

- 간단한 규칙 설명

- 제품 정보 (예: Windows)

이벤트

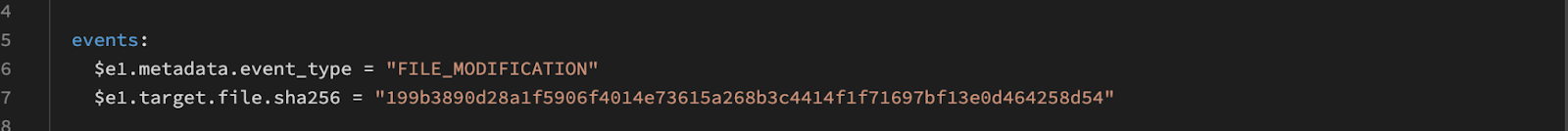

The 이벤트 섹션에는 규칙이 검색하는 특정 Google Chronicle 경고에 대한 정보가 포함되어 있습니다. 명확히 말하자면, 여기에서는 이 특정 규칙으로 검색하고자 하는 논리를 명시해야 합니다. 이 섹션에는 일반적으로 많은 다른 조건와 변수가 포함됩니다. 예를 들어, 파일 수정 상황(예: 위협과 관련된 악성 파일명 또는 확장자)을 검색하고자 한다면 이러한 종류의 논리를 사용할 수 있습니다.

이벤트:

$e1.metadata.event_type = “FILE_MODIFICATION”

$e1.target.file.sha256 = “any hash”

이 경우 FILE_MODIFICATION 값은 이 규칙이 검색하는 특정 작업과 관련이 있습니다. 예를 들어, 위협 행위자에 의해 수정된 합법적인 파일:

일치

The 일치 섹션에서는 관련 일치를 찾은 경우 값을 반환합니다. 이 섹션은 특정 기간 동안 이벤트를 검색하고자 할 때 유용합니다. 예를 들어:

$value1, $value2 over 2m

무엇보다도 $value1 and $value2 은/는 이벤트 섹션에 선언해야 합니다. 그런 다음, 이러한 변수는 선택한 기간에 해당하는 값을 가져야 하므로 규칙이 나머지 이벤트를 제외할 수 있습니다. 다시 말해, 일치 섹션은 이벤트를 제거하고 더 구체화하는 데 도움이 됩니다.

섹션은 우리의 미래 잠재적 규칙과의 첫 번째 상호작용입니다. 여기서는 동일한 목록의 다른 탐지를 통해 검색을 용이하게 하기 위해 기술적인 규칙 이름을 제공해야 합니다.

에서 섹션은 우리의 미래 잠재적 규칙과의 첫 번째 상호작용입니다. 여기서는 동일한 목록의 다른 탐지를 통해 검색을 용이하게 하기 위해 기술적인 규칙 이름을 제공해야 합니다. 섹션에서는 이벤트와 이벤트 섹션에 정의된 변수들에 대해 일치 조건을 명시할 수 있습니다. 여기에서는 모든 술어를 ‘그리고(and)’ / ‘또는(or)’ 연산자를 사용하여 결합할 수 있습니다. 예를 들어:

$e1 and $value1

룰

결과적으로, 다음과 같은 규칙이 Chronicle Detect 규칙 엔진을 통해 생성되며, 이에 따라

추천 사항

YARA-L 언어 및 Google Chronicle 규칙 생성 프로세스를 더 깊이 이해하려면 다음의 관련 문서를 읽으십시오. Chronicle Detect 규칙 엔진. 탐지 기술을 연마하려면 몇몇 규칙을 시작하여 그 구조를 다음에 사용할 수 있는 소스 코드와 비교하십시오. Chronicle의 GitHub 저장소. 또한 SOC Prime 팀이 개발한 500개 이상의 YARA-L 규칙을 다음에서 찾을 수 있습니다. Threat Detection Marketplace.

참조

- https://github.com/chronicle/detection-rules

- https://go.chronicle.security/hubfs/YARA-L Overview White Paper.pdf

- https://socprime.com/news/boost-your-google-chronicle-platform-with-soc-prime-detection-rules/

- https://chroniclesec.medium.com/new-soc-prime-detection-rules-available-in-chronicle-434605aa0287

- https://cloud.google.com/blog/products/identity-security/introducing-chronicle-detect-from-google-cloud

탐색 Threat Detection Marketplace 은/는 SIEM 및 EDR의 방대한 알고리즘 컬렉션에 접근하여 조직의 환경과 위협 프로필에 맞춘 알고리즘을 제공합니다. 알고리즘은 500개 이상의 YARA-L 2.0 탐지를 포함하여 Chronicle 인스턴스에서 사용할 수 있습니다. 위협 사냥 기술을 마스터하고자 하십니까? 다음에 가입하여 사이버 라이브러리 사이버보안 지식에 직접 접근하여 여러 SIEM, EDR 및 NTDR 솔루션에 대한 통찰력 있는 지침서 및 심층 온라인 웨비나를 제공합니다.