랜섬웨어는 여전히 가장 심각한 사이버 위협 중 하나로 꼽힙니다. 2025년 Verizon Data Breach Investigations Report(DBIR)에 따르면 전체 침해 사고의 44%에서 랜섬웨어가 관찰되었으며, 이는 전년도 보고서의 32%에서 증가한 수치입니다. 비교적 새로운 위협 그룹인 Crypto24 Ransomware Group은 미국, 유럽, 아시아의 대규모 조직을 표적으로 삼아, 맞춤형 도구를 사용해 보안을 우회하고 데이터를 탈취하며 네트워크 내 파일을 암호화합니다.

Crypto24 랜섬웨어 공격 탐지

Cybersecurity Ventures는 2031년까지 2초마다 한 번 꼴로 랜섬웨어 공격이 발생할 수 있다고 경고하며, 강력하고 선제적인 위협 탐지의 중요성이 어느 때보다 높아지고 있음을 강조합니다. 랜섬웨어 작전은 계속 진화하며 점점 더 정교해지고 있으며, 대기업부터 중소기업까지 다양한 규모의 조직을 공격 대상으로 삼고 있습니다.

SOC Prime 플랫폼에 등록하여 Crypto24 랜섬웨어와 같은 잠재적 위협을 가능한 한 조기에 탐지하십시오. 본 플랫폼은 시기적절한 위협 인텔리전스와 실행 가능한 탐지 콘텐츠를 제공하며, AI 기반 탐지 엔지니어링, 자동화된 위협 헌팅, 고급 위협 탐지를 위한 완전한 제품군을 지원합니다. 아래의 Explore Detections 버튼을 클릭하면 Crypto24 랜섬웨어 활동을 식별하고 대응하기 위해 특별히 설계된 탐지 규칙 스택에 접근할 수 있습니다.

모든 규칙은 다양한 SIEM, EDR, 데이터 레이크 솔루션과 호환되며 MITRE ATT&CK® 프레임워크에 매핑됩니다. 또한 각 규칙에는 위협 인텔 참조, 공격 타임라인, 트리아지 권장 사항 등 상세한 메타데이터가 포함되어 있습니다.

또한 보안 담당자는 “Ransomware” 태그를 적용하여 전 세계 랜섬웨어 공격을 다루는 더 폭넓은 탐지 규칙에 접근할 수 있습니다.

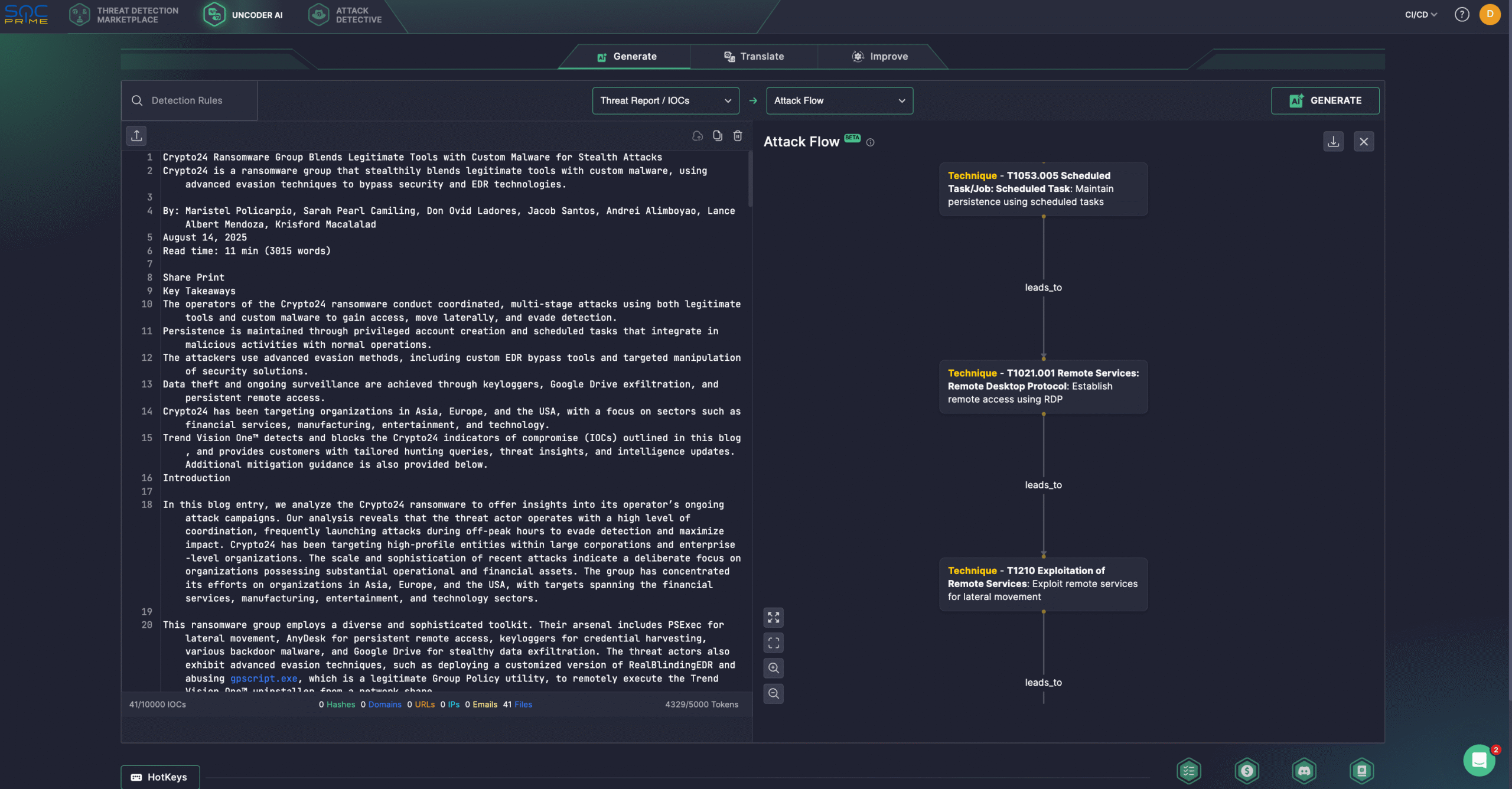

또한 보안 전문가들은 Uncoder AI를 사용하여 위협 조사를 효율화할 수 있습니다. Threat-Informed Detection Engineering을 위한 전용 IDE이자 공동 작업 지원 도구로, 원시 위협 보고서에서 탐지 알고리즘을 생성하고, 빠른 IOC 스위프를 실행하며, ATT&CK 태그를 예측하고, AI 기반 최적화 팁으로 쿼리 코드를 개선하고, 다양한 SIEM, EDR, 데이터 레이크 언어로 변환할 수 있습니다. 예를 들어, 방어자는 Trend Micro의 Crypto24 랜섬웨어 활동 연구를 기반으로 Attack Flow를 즉시 시각화할 수 있습니다.

Crypto24 랜섬웨어 그룹 분석

Crypto24 랜섬웨어 그룹은 2024년 초가을 사이버 위협 지형에 처음 등장했습니다. 공격자는 아시아, 유럽, 미국의 조직을 표적으로 삼았으며, 주로 금융, 제조, 엔터테인먼트, 기술 부문에 집중했습니다.

이 그룹의 작전에는 특권 계정 생성과 예약된 작업을 통한 지속성 유지가 포함되며, 악성 활동을 정상 시스템 작업에 위장합니다. 또한 맞춤형 EDR 우회 유틸리티를 사용하고 보안 솔루션을 조작하여 탐지를 회피합니다. 데이터 탈취와 감시는 키로거, Google Drive 기반 데이터 유출, 지속적인 원격 액세스를 통해 수행됩니다.

Trend Micro 보고서에 따르면, Crypto24는 고도로 조율된 캠페인을 수행하며, 비업무 시간대에 공격을 실행해 탐지를 피하고 피해를 극대화합니다. 최근 활동은 대기업 및 주요 기업을 대상으로 하고 있으며, 그 규모와 정교함은 재정 및 운영 자산이 상당한 조직을 의도적으로 겨냥하고 있음을 보여줍니다.

Crypto24는 정식 툴과 맞춤형 악성코드를 혼합해 사용하며, 고급 탐지 회피 기술을 적용하는 매우 정교한 툴킷을 보유하고 있습니다. 측면 이동에는 PSExec, 지속적 액세스에는 AnyDesk, 자격 증명 탈취에는 키로거, 백도어 및 Google Drive가 사용됩니다.

초기 액세스 확보 후 Crypto24 랜섬웨어 공격 체인은 기본 계정 재활성화, 새로운 특권 사용자 생성, net.exe, sc.exe, runas.exe와 같은 Windows 유틸리티를 활용해 지속성을 유지하고, RDP 액세스를 활성화하며, 페이로드를 배포합니다. 정찰 활동은 배치 파일과 WMIC 명령을 통해 수행되며, 시스템, 하드웨어, 계정 데이터를 수집하여 측면 이동 계획에 사용됩니다.

지속성은 예약된 작업, 악성 서비스, 패치된 DLL(예: 여러 RDP 세션을 허용하는 termsrv.dll)을 통해 강화됩니다. 공격자는 키로거(WinMainSvc.dll)를 배포해 자격 증명을 탈취하고, Google Drive를 사용하여 데이터를 유출하며, TightVNC를 설치해 원격 제어를 수행합니다.

방어 회피를 위해 Crypto24는 맞춤형 RealBlindingEDR 변형을 무기화하고 gpscript.exe를 악용해 정식 Trend Vision One 제거 프로그램을 실행, 보호를 비활성화한 뒤 랜섬웨어 페이로드를 실행합니다. 제거 프로그램 자체는 취약점이 아니지만, 공격자는 침해 후 권한 상승을 통해 이를 활용함으로써 “Living off the Land” 전술을 적용합니다.

Crypto24 랜섬웨어 캠페인은 현대 위협 행위자의 운영 정교화와 적응력을 보여줍니다. 정식 IT 도구, LOLBins, 맞춤형 악성코드, 고급 회피 기술을 전략적으로 결합해 공격자는 초기 액세스를 확보하고, 측면 이동을 실행하며, 표적 환경에 지속적인 거점을 마련합니다. Crypto24 대응을 위해 조직은 계정 및 접근 제어를 강화하고, RDP 및 원격 도구 사용을 MFA가 적용된 승인된 시스템으로 제한하며, Windows 유틸리티의 비정상 사용, 신규 서비스 또는 예약된 작업을 면밀히 모니터링해야 합니다. 또한 제로 트러스트 원칙을 적용하고, 백업을 정기적으로 점검하며, 데이터 유출 모니터링 및 피싱·자격 증명 위험에 대한 사용자 교육을 견고한 사고 대응 전략의 일환으로 수행하는 것이 중요합니다. SOC Prime의 완전한 제품군을 활용하면 AI, 자동화, 실시간 위협 인텔, 제로 트러스트 기반을 통해 Crypto24 랜섬웨어 및 점점 더 정교해지는 위협에 효과적으로 대응할 수 있습니다.