Azure Sentinel의 종합적인 개요를 파악하고, Microsoft의 플랫폼이 다른 인기 있는 SIEM 중에서 두각을 나타내는 이유와 사이버 방어 역량을 강화하기 위해 원활하게 시작하는 방법을 알아보세요.

레거시 온프레미스 보안 솔루션에서 클라우드로의 전환 추세가 증가하고 있으며, 이를 통해 조직은 인프라, 유지 보수 및 인력에 대한 비용을 절감할 수 있습니다. CISO, SOC 매니저 및 보안 아키텍트는 데이터 저장 및 처리 위협 탐지와 대응 작업을 위한 단일 솔루션을 찾고 있으며, 이는 클라우드 환경에서 달성할 수 있습니다. Gartner에 따르면,1“보안 정보 및 이벤트 관리(SIEM) 시장은 고객이 실시간으로 보안 이벤트 데이터를 분석할 필요성에 의해 정의되며, 이는 공격 및 침입의 조기 탐지를 지원합니다.” Azure Sentinel 클라우드 네이티브 SIEM은 지속적으로 발생하는 위협에 대한 신속하고 효과적인 탐지 및 대응을 가능하게 하여 보안 리더에게 완벽한 선택지가 됩니다.

Microsoft Azure Sentinel이란 무엇입니까?

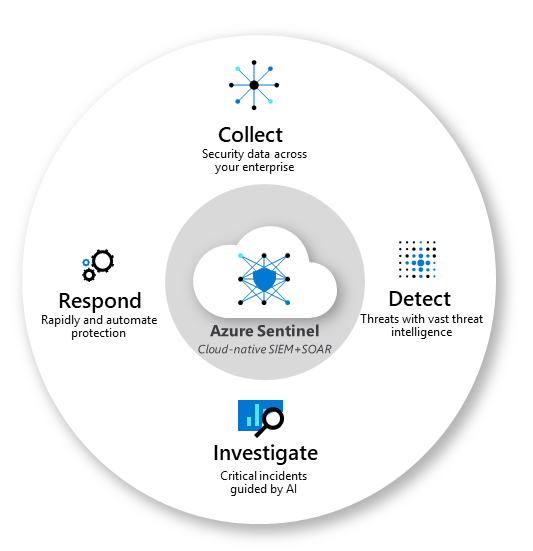

Microsoft Azure Sentinel은 클라우드 네이티브 보안 정보 및 이벤트 관리(SIEM)일 뿐만 아니라, 보안 오케스트레이션 자동 응답(SOAR) 도구로, 내장된 AI 기능을 통해 실시간 보안 분석을 가능하게 합니다. 차세대 AI 기반 SIEM으로서 Azure Sentinel은 클라우드 규모에서 모든 것을 아우르는 사이버 방어를 추가합니다. 내장된 Azure Sentinel의 데이터 커넥터는 다양한 로그 소스의 원활한 통합과 다양한 보안 솔루션의 부드러운 온보딩을 가능하게 합니다.

Azure Sentinel 클라우드 네이티브 SIEM은 심층적인 보안 분석 및 위협 특징 파악을 위한 자동화된 사용자 및 엔티티 행동 분석(UEBA) 기능을 자랑합니다. 통합 AI 및 기계 학습은 최대 90%의 오탐 및 경보 피로를 줄여주며, 이는 레거시 SIEM에서는 효과적인 보안에 큰 걸림돌이 됩니다.

Azure Sentinel이 조직의 SOC에 가져올 수 있는 주요 업적:

- 모든 소스에서 데이터를 수집합니다. Azure Sentinel SIEM은 전체 인프라 전반의 데이터를 집계합니다 — 온프레미스 또는 클라우드 환경 어디서나.

- 이전에 밝혀진 위협을 탐지하면서 오탐을 줄입니다. Microsoft의 위협 인텔리전스는 최소의 오탐을 달성하고 최대의 실행 가능성을 위해 이전에 탐지된 위협을 인식할 수 있게 합니다.

- 클라우드 속도와 규모로 위협을 조사합니다. 통합된 AI 기능은 규모에 맞춰 위협을 식별하고 사냥할 수 있게 합니다.

- 사고에 신속하고 효율적으로 대응합니다. Azure Sentinel은 내장된 자동화 및 오케스트레이션 도구를 활용하여 중요한 사고에 대한 스마트하고 빠른 위협 탐지와 신속한 대응을 가능하게 합니다.

Azure Sentinel은 온프레미스 SIEM과 경쟁합니까?

Splunk, Elastic, QRadar, ArcSight와 같은 다른 유명한 보안 분석 플랫폼과 비교하여 Azure Sentinel이 두각을 나타내는 이유는 위협이 발생하기 전에 탐지하고 예방할 수 있는 플랫폼의 선제적 위협 사냥 기능에 있습니다. 전통적인 온프레미스 SIEM의 높은 운영 비용과 느린 확장성 때문에 Azure Sentinel은 SIEM 시장에서 뒤처지지 않습니다. Azure Sentinel은 단일 클라우드 기반 SIEM 솔루션을 사용하여 전체 인프라 전반의 보안 텔레메트리를 분석할 수 있으며, 뛰어난 저장소와 확장성을 제공합니다.

Splunk와 같은 보안 분석 플랫폼을 온프레미스에서 활용하는 것은 합리적인 비즈니스 솔루션이지만, AWS 또는 Azure를 통해 클라우드에서 실행하는 경우 비용이 많이 들 수 있습니다. 반면에 Azure Sentinel 클라우드 네이티브 SIEM은 Splunk 인프라 지원의 필수적인 구성 요소인 모든 서버, 스토리지, 네트워크, 엔지니어링 및 라이센스에 투자할 필요가 없습니다. doesn’t need investing in all the servers, storage, networks, engineering, and licensing, which is an indispensable part of the Splunk infrastructure support. 이것은 업계를 선도하는 MSSP인 Insights Enterprises가 Azure Sentinel을 Splunk 대신 선택한 주요 이유였습니다.

Azure Sentinel SIEM으로 보안 운영을 처리하면 레거시 SIEM에 비해 인프라 설정 및 유지 관리 비용을 최대 48% 줄일 수 있으며, 배포는 67% 더 빠릅니다.

Azure Sentinel은 PaaS입니까 아니면 SaaS입니까?

Azure Sentinel SIEM은 다양한 조직의 보안 요구를 충족할 때 높은 확장성에 기반하여 SaaS(서비스로서의 보안)로 간주될 수 있습니다. 여전히 높은 수준의 관점에서 보면, Azure Sentinel은 또한 클라우드에서 완벽한 개발 및 배포 환경을 제공하고 완전한 소프트웨어 개발 라이프사이클을 가능하게 하는 플랫폼(Platform as a service)으로 간주될 수 있습니다. 풀 매니지드 Microsoft Azure 포털 을 통해 단일 클라우드 공간에서 다양한 애플리케이션을 빌드, 배포 및 관리할 수 있도록 함으로써 Azure Sentinel의 자격을 갖추게 합니다.

Azure Sentinel과 보안 센터의 차이점은 무엇입니까?

Microsoft는 자체 Azure 보안 센터(ASC)를 보유하고 있으며, 이는 하이브리드 환경 내에서 포괄적인 가시성과 보안 통제를 가능하게 하는 통합 보안 관리 시스템입니다. 주요 목표는 전체 인프라를 면밀히 감시하고, 클라우드 보안 상태를 모니터링하며, 위협을 적시에 식별하는 것입니다. 반면, Microsoft의 Azure Sentinel은 클라우드 네이티브 SIEM인 동시에 SOAR 도구로, 로그 수집 및 사고 예방을 넘어 적극적인 위협 사냥, 고급 보안 분석 및 신속한 사고 대응을 가능하게 합니다.

Azure Sentinel의 주요 경쟁자는 무엇입니까?

Microsoft의 SIEM & XDR 시장에서의 주요 경쟁자 중, Google Chronicle은 유사한 규모와 저장 능력을 가진 클라우드 네이티브 솔루션으로 가장 관련성이 높습니다.

As per Gartner Peer Insights에 따르면, LogRhythm, Splunk 및 QRadar는 보안 분석 및 SIEM 시장에서 Azure Sentinel의 주요 경쟁자이지만, Microsoft의 제품은 ‘사용자 전체 평가 점수'(5점 만점에 4.8)에서 리더이며, ‘추천 의향’ 척도에서 최대 100% 점수를 받습니다.

Azure Sentinel을 어떻게 배포합니까?

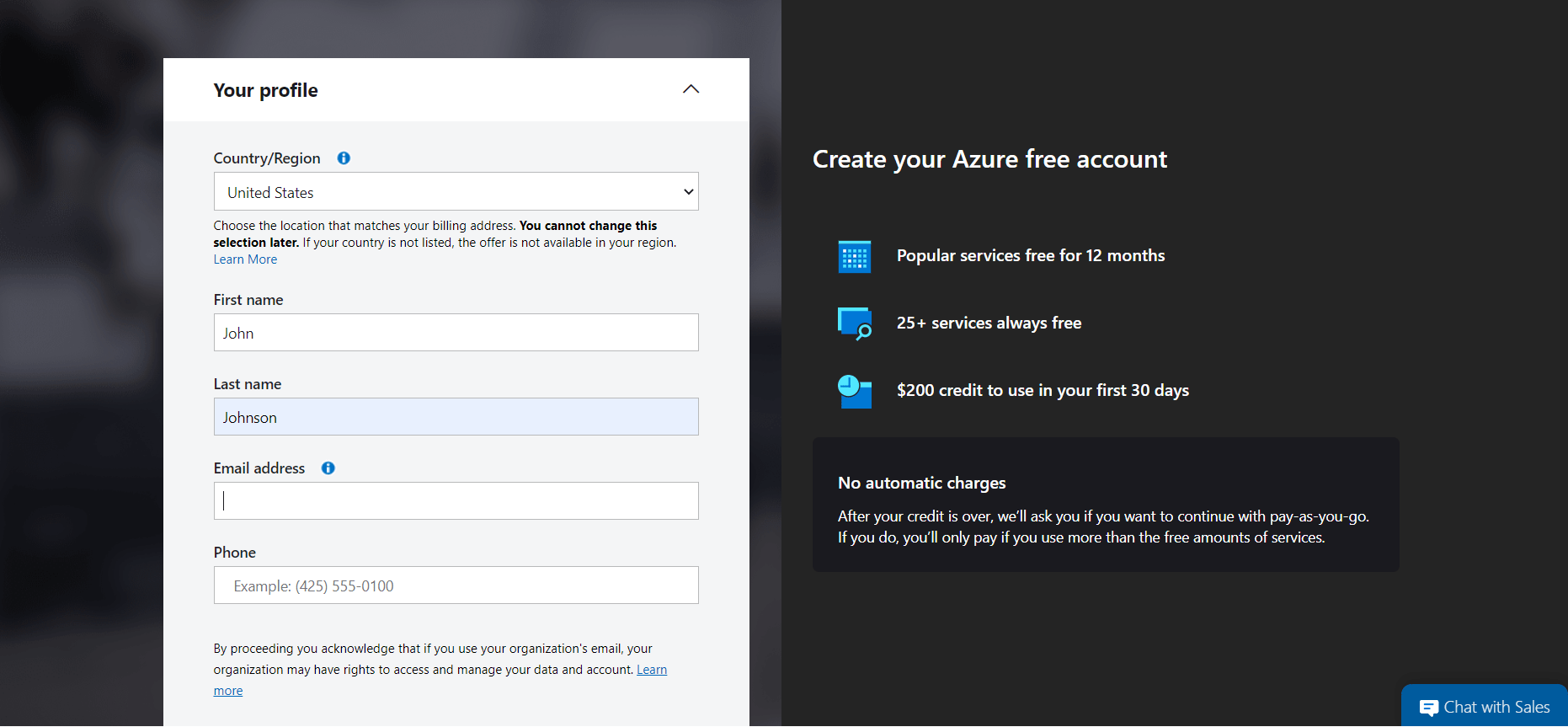

Microsoft의 클라우드 네이티브 SIEM에 콘텐츠를 배포하기 전에 보안 수행자는 다음 설정이 필요한 Azure Sentinel을 활성화해야 합니다:

- 무료 Azure Sentinel 계정이 포함된 활성 Azure Sentinel 구독.

2. Azure Sentinel 구독에 대한 대응하는 기여자 또는 독자 권한이 있는 로그 분석 작업 공간.

3. 추가 권한이 필요할 수 있는 연결된 데이터 소스.

환경에서 Azure Sentinel을 활성화하고 데이터 소스를 연결한 후에는 SIEM 인스턴스로의 데이터 스트리밍을 시작하고 로그 선택을 통해 로그 Azure 모니터 메뉴에서 로그 분석 기능을 사용하여 쿼리를 빌드할 준비가 되었습니다. menu.

어디에서 Azure Sentinel에 대한 탐지 콘텐츠를 찾을 수 있습니까?

SOC Prime의 핵심 제품인 위협 탐지 마켓플레이스에는 100,000개 이상의 SIEM 및 EDR 알고리즘을 포함한 세계 최대의 콘텐츠 컬렉션이 있으며, 7,000개 이상의 SIEM 네이티브 분석 규칙에 대한 지원을 포함하여 Azure Sentinel을 지원합니다. Sentinel 통합을 사용하여 보안 수행자는 최신 콘텐츠를 위협 탐지 마켓플레이스로부터 자신의 Sentinel 통합을 사용하여 보안 수행자는 최신 콘텐츠를 위협 탐지 마켓플레이스로부터 자신의 Sentinel 인스턴스로 원활하게 배포할 수 있습니다. Azure Sentinel API로 활성화된 Sentinel 통합을 사용하여 보안 수행자는 최신 콘텐츠를 위협 탐지 마켓플레이스로부터 자신의 연속 콘텐츠 관리(CCM) 모듈을 활용하여, 콘텐츠 배포가 완전히 자동화되어 Microsoft 사용자는 새로운 감지 및 업데이트된 탐지 내용을 SIEM 인스턴스로 직접 스트리밍하여 항상 떠오르는 위협에 대한 준비를 유지할 수 있습니다. 2021년 말까지, Azure Sentinel 사용자는 SOC Prime과 Microsoft의 공동 프로모션의 일환으로 프로모 코드 사용을 통해 무료로 프리미엄 위협 탐지 마켓플레이스 콘텐츠에 접근할 수 있습니다 ,

Microsoft의 Azure Sentinel 튜토리얼 및 사이버 라이브러리 Azure Sentinel을 더 깊이 탐구하려면,.

제품 설명서

를 탐색하여 이 클라우드 네이티브 SIEM에 원활하게 온보딩하고 그 사이버 방어 기능을 최대한 활용하세요. SOC Prime도 사이버 보안 지식에 무료 및 직접 접근하여 위협 사냥 기술을 강화할 수 있는 전용 공간을 제공하며, 사이버 라이브러리

에 참여하여 Azure Sentinel에 대한 사용 방법 가이드를 탐색하고, 상관 규칙 생성 방법 을 처음부터 익히거나 사고 대응 플레이북을 배포하고 플레이북 트리거링을 위한 분석 규칙을 구성하는 방법을 배웁니다. 참조: https://socprime.com/news/soc-prime-extends-microsoft-azure-sentinel-promotion/

https://www.channelfutures.com/mssp-insider/why-insight-chose-microsoft-azure-sentinel-as-core-siem-over-splunk

- Azure Sentinel 계정

- Gartner, 보안 정보 및 이벤트 관리 마법사 사분면, Kelly Kavanagh, Toby Bussa, John Collins, 2021년 6월 29일.

- Azure Sentinel 계정

- Gartner, 보안 정보 및 이벤트 관리 마법사 사분면, Kelly Kavanagh, Toby Bussa, John Collins, 2021년 6월 29일.

- Azure Sentinel 계정

- Gartner, 보안 정보 및 이벤트 관리 마법사 사분면, Kelly Kavanagh, Toby Bussa, John Collins, 2021년 6월 29일.

- Azure Sentinel 계정

1Gartner, Magic Quadrant for Security Information and Event Management, By Kelly Kavanagh, Toby Bussa, John Collins, 29 June 2021.