CERT-UAの研究者は、防御者に11以上の通信プロバイダーに影響を与える持続的な悪意のあるキャンペーンについて通知します。 UAC-0165グループ これらの破壊的な攻撃の背後にあるこのグループは、ウクライナの通信セクターを5ヶ月以上にわたって標的にしており、重要なインフラに打撃を与えることを目的としています。これにより、防御者による徹底的な研究が必要となります。

UAC-0165による通信への攻撃分析

2023年10月15日、 CERT-UA#7627 は、通信プロバイダーを標的としたウクライナに対する長期的なキャンペーンについて業界仲間に警告しました。UAC-0165として追跡されるサイバー犯罪者は少なくとも11のプロバイダーの情報通信システムへの侵入を行い、通信消費者に対するサービスの混乱を引き起こしました。侵害された通信プロバイダーの1つとの協力により、CERT-UAの研究者は事件への洞察を得て、攻撃者のTTPを特定し、通信セクターでのさらなる侵入を防ぐために徹底的に攻撃意図を調査しました。 UAC-0165 are behind intrusions in the information communication systems of at least 11 providers leading to service disruptions for the telecom consumers. Collaboration with one of the compromised telecom providers enabled CERT-UA researchers to gain insight into the incident, identify the common attacker TTPs, and thoroughly investigate offensive intentions to prevent further intrusions in the telecom sector.

初期の攻撃段階で、UAC-0165はMasscanユーティリティを使用してプロバイダーのサブネットワークを一般的なネットワークポートセットでスキャンします。管理インターフェース(SSHやRDPなど)へのアクセスが制限されていない場合、攻撃者は認証を試みます。攻撃者は脆弱性を探し、それが明らかになった場合に悪用します。さらに、UAC-0165のアクターはffuf、DirBuster、gowitness、nmapなどのスキャンユーティリティを利用して、課金、個人ユーザーアカウント、ホスティングサーバーなどの公開されているサービスを分析します。

特に、UAC-0165は以前に侵害されたサーバーから偵察および悪用の活動を行い、プロキシサーバー(DanteやSOCKS5など)を適用してトラフィックをこれらのノードを通じてルーティングします。

研究者はまた、POEMGATEと呼ばれるRAMモジュールのインストールを含む追加の妥協指標を指摘しています。これは攻撃者が静的に定義されたパスワードで認証できるようにします。さらに、後者は認証中に入力されたユーザー資格情報をXORエンコード形式で保存します。このようなバックドアは、攻撃者が最新の管理者認証データを収集できるように予めインストールされています。これらの資格情報は、他のサーバーやネットワーク機器にアクセスするためによく使用されます。コマンドシェルの使用制限を回避するために、元のファイル「/bin/false」および「/bin/nologin」は「bash」に置き換えられます。UAC-0165のハッカーはWHITECATユーティリティを通じて未認証アクセスの痕跡を削除することも一般的です。

さらに、POSEIDONプログラムのバリアントがサーバーにインストールされる可能性があります。これはリモート管理ツールのフルレンジを含む機能を提供します。POSEIDONの持続性は、正当なバイナリファイルを置換または変更することによって保証され、プログラムコードが追加され、「libc.so」ライブラリからインポートされた「RunMain」関数の形で「start_routine」引数を持つスレッドが作成されます。

ターゲットとする通信プロバイダーがホスティングサービスを提供している場合、ウェブサイトが侵害された後、Weevelyというバックドアがウェブサーバーに展開される可能性があります。プロバイダーのネットワーク内にサーバーがある場合、ハッカーはそれを利用してDMZやローカルのコンピューティングネットワーク内の他の要素に対する攻撃を進めることができます。

特定のユーティリティ以外にも、攻撃者は通常のVPNアカウントを通じてプロバイダーのインフラストラクチャへの持続的な不正アクセスを獲得します。これはアプリからの一回限りのコードに基づく多要素認証が欠如している場合に達成される可能性があります。VPNの妥協の明確な兆候は、TORネットワークのIPアドレスや「ウクライナ」として「分類」されるVPNサービスからの接続です。ハッカーはまた、メッセンジャーの公式アカウントへの資格情報やテキストメッセージを送信するためのトークンを盗むこともできます。

最終攻撃段階で、脅威アクターはアクティブなネットワークおよびサーバー機器を混乱させ、データストレージシステムを損なうことを試みます。これはこの機器の管理インターフェースへの同一のパスワードと無制限のアクセスを活用することで達成されます。さらに、現在の構成のバックアップコピーがないことは、システム機能を迅速に復元する能力に悪影響を及ぼす可能性があります。

UAC-0165活動に関連する脅威を軽減し、サイバー回復力を強化するために、防御者は強く通信プロバイダーに多要素認証を有効にし、 CERT-UAの推奨事項.

ウクライナの重要インフラを対象とするUAC-0165の長期キャンペーンの検出

ロシアによって支援される攻撃者はウクライナの組織を標的にしてオンライン国家インフラの混乱を目的とし、実証済みの悪意のある戦術をグローバルターゲットにまで拡張しています。ロシアの脅威アクターに関連する可能なサイバー攻撃の予防的検出を支援するために、集合的サイバー防御のためのSOC Prime Platformは特定のUAC-0165攻撃検出を対象とするキュレーションされたSigmaルールのセットを提供します。

検出アルゴリズムは、グループIDおよび対応するCERT-UAアラートに基づいてフィルタリングされ、サイバーセキュリティの専門家が「CERT-UA#7627」または「UAC-0165」タグでコンテンツを検索することができます。関連するすべてのSigmaルールは with MITRE ATT&CK® に合わせており、自動的に28のSIEM、EDR、XDR、またはデータレイクプラットフォームに変換することができます。 最新のUAC-0165キャンペーンに対する検出スタックにアクセスするには、下の 「探索する検出」ボタンを押してください。

最新のUAC-0165キャンペーンに対する検出スタックにアクセスするには、下の

また、 UAC-0165の悪意のある活動を網羅する拡張された検出コンテンツセットに入り込むことができます。.

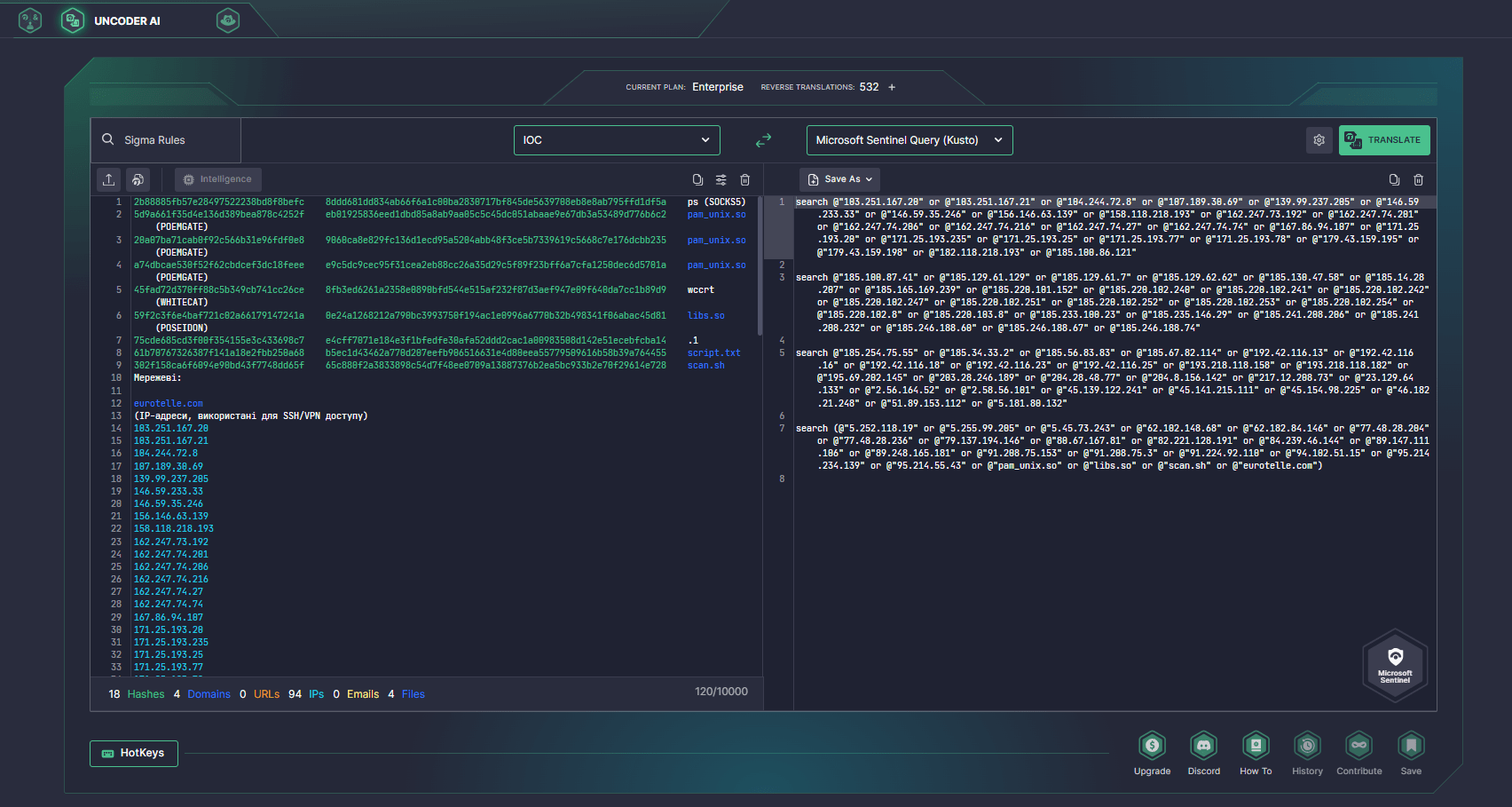

SOC Primeの Uncoder AI も CERT-UAによって提供された関連するIOCを探すのに使用することができ、カスタムクエリを作成し、クラウド環境で自動的に実行することができます。 by creating custom queries and automatically running them in your cloud environment.

MITRE ATT&CKコンテキスト

SOCチームのメンバーはCERT-UA#7627アラートでカバーされている攻撃の詳細を探ることもできます。以下の表に入り込んで、上記のSigmaルールにリンクされたすべての適用される攻撃者の戦術、技術、サブ技術のリストを見つけて、詳細な分析を行ってください。

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |