ロシア関連の BlueAlphaによるCloudflareトンネリングの悪用で GammaDropマルウェアを拡散する中、別のロシア支援の国家が後援するAPTグループに注目が集まっています。この不正行為者はSecret Blizzard(別名 Turla)APTグループとして追跡されており、他のハッカー集団の攻撃ツールとインフラを利用しています。このグループのキャンペーンは、Tavdigバックドアによって初期アクセスを確立し、更新版のバックドアKazuarをインストールすることにも焦点を当てています。

Secret Blizzard攻撃のKazuarV2マルウェア拡散の検出

ロシア関連のハッカーグループは、世界中の組織を攻撃するためにその戦術を絶えず変化させており、サイバーセキュリティチームにとって依然として重大な課題です。ウクライナでの戦争開始以来、これらのグループは活動を増やし、紛争を利用して高度な悪意ある戦略を試しています。ディフェンダーが先手を打つために、 SOC Primeプラットフォーム は、最も広範なCTIを備えた検出コレクションを提供し、進化した脅威検出、自動化された脅威ハンティング、AIを活用した検出エンジニアリングのための完全な製品スイートを提供しています。

「 検出を探索 」ボタンをクリックして、Secret Blizzardの最新攻撃に使用されたTTPに対応する関連検出スタックにアクセスしてください。すべてのルールは MITRE ATT&CKにマッピングされ、豊富なメタデータが付加されており、30以上のSIEM、EDR、データレイク技術に対応しています。

また、サイバー防衛者は「Secret Blizzard」タグを使用してThreat Detection Marketplaceで関連する検出コンテンツを検索することができます。

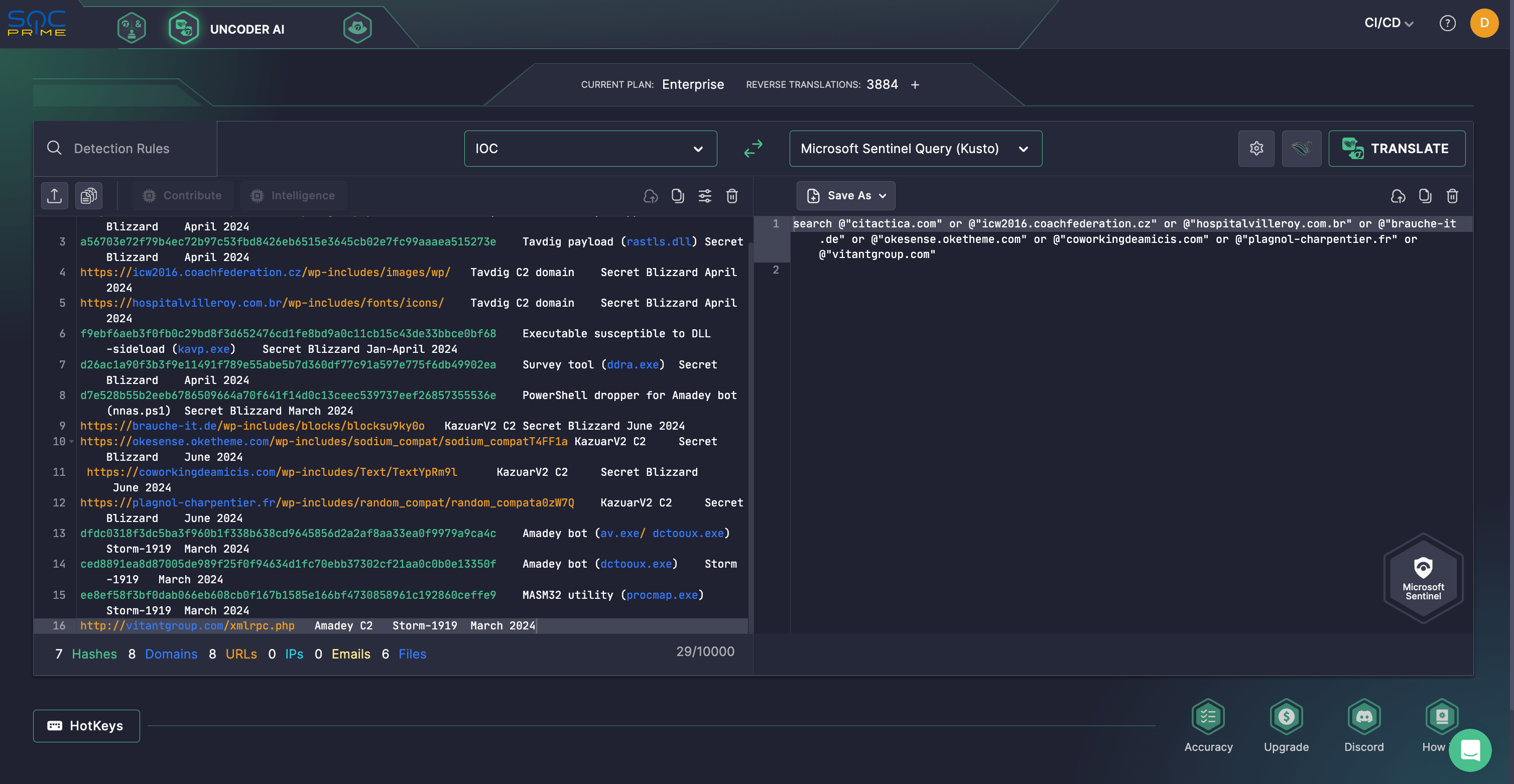

さらに、調査を進めるために、セキュリティ専門家は対応する Microsoft Threat Intelligenceリサーチから提供されるIOCを使用して即時ハントを開始することができます。SOC Primeの Uncoder AI を活用して、数秒でカスタムIOCベースのクエリを作成し、選択したSIEMまたはEDR環境で自動的に作業することができます。

Secret Blizzardの活動分析:KazuarV2マルウェア拡散攻撃

ウクライナへのロシアの全面侵攻が開始されて以来 、サイバー防御者は攻撃者のサイバー攻勢部隊によってウクライナとその同盟国を標的とする破壊的な攻撃の多さに圧倒されています。ロシア国家支援のグループSecret Blizzardによる活動の増加が最近観察されており、ウクライナの標的デバイスに更新版のKazuarバックドアをインストールするために、他の脅威アクターに関連するマルウェアを積極的に使用しています。, cyber defenders have been overwhelmed by the sheer number of destructive attacks launched by the aggressors’s cyber-offensive forces targeting Ukraine and its allies. Defenders have recently observed an increasing activity by the russian state-backed group known as Secret Blizzard, which has been actively using malware linked to other threat actors to install the updated version of Kazuar backdoor on targeted devices in Ukraine.

Microsoftの脅威インテリジェンスチームが最近の調査によると 、Secret BlizzardはStorm-1919に関連する攻撃ツールキットからAmadeyボットマルウェアを使用して、2024年春にウクライナ軍に接続された侵害されたシステムに独自の悪意のあるサンプルをダウンロードしました。研究者たちは、Secret Blizzardが2022年以来2回目のサイバー犯罪キャンペーンを実施し、ウクライナの組織を標的にしたカスタムマルウェアを拡散したことを強調しています。2024年1月に、Secret BlizzardはStorm-1837(別名 )として知られる、ウクライナの軍事ドローンオペレーターを標的とする別のロシアベースのアクターのバックドアを使用して、ウクライナの侵害されたインスタンスにTavdigとKazuarV2バックドアをインストールしました。 from the offensive toolkit linked to Storm-1919 to download its own malicious samples onto compromised systems connected to the Ukrainian military in the spring of 2024. Researchers highlight that this is the second instance since 2022 that Secret Blizzard has launched a cybercriminal campaign to spread its custom malware targeting Ukrainian organizations. In January 2024, Secret Blizzard employed the backdoor of Storm-1837 (aka )として知られる、ウクライナの軍事ドローンオペレーターを標的とする別のロシアベースのアクターのバックドアを使用して、ウクライナの侵害されたインスタンスにTavdigとKazuarV2バックドアをインストールしました。 or )として知られる、ウクライナの軍事ドローンオペレーターを標的とする別のロシアベースのアクターのバックドアを使用して、ウクライナの侵害されたインスタンスにTavdigとKazuarV2バックドアをインストールしました。), another russia-based actor targeting Ukrainian military drone operators, to install the Tavdig and KazuarV2 backdoors on a Ukrainian compromised instance.

Secret Blizzardは他のセキュリティベンダーによって、Waterbug、Venomous Bear、Snake、Iron Hunter、Krypton、またはVenomous Bearとして追跡されている同じ脅威アクターと関連しています。主に政府、外交、軍事組織を対象にしており、さまざまな偵察ツールとカスタムマルウェアを利用しています。特に Turla、CISA はSecret BlizzardをロシアFSBのセンター16に関連付けています。 2022年2月以来、Turlaはウクライナを標的としたサイバースパイ活動に積極的に関与しており、偵察とフィッシング攻撃を悪用して情報や機密情報を盗んでいます。2023年の始まりに、

Turla APTはレガシーのAndromeda USB配信マルウェアを使用して ウクライナを標的にした敵対キャンペーンで新しいバックドアとカスタム偵察ツールを展開しました。 研究者たちは、TurlaがAmadeyボットネットにアクセスしたのかどうかを不明としているが、最新のキャンペーンはハッカー集団に隠れる傾向を浮き彫りにしています。Secret Blizzardは、Amadey MaaSを使用したか、C2パネルに密かにアクセスして、影響を受けたデバイスにPowerShellドロッパーを展開したと考えられています。

調査では、Secret Blizzardがアクセスしたデバイスで通常Amadeyボットが使用する2つのDLLは見つかりませんでしたが、クリップボードデータやブラウザの資格情報を収集するために使用された可能性があります。Secret Blizzardはまた、カスタム偵察ツールを展開して、しばしばウクライナ軍機器に関連付けられるSTARLINK IPのシステムを標的にしました。このツールはカスタムのRC4アルゴリズムを用いてバッチスクリプトまたはコマンドレットを解読しました。

バッチスクリプトは被害デバイスの詳細を収集し、Microsoft DefenderがAmadeyボットの活動を検出しているかを確認しました。使用中のカスタム偵察ツールは、Secret Blizzardが高価値の標的を特定し、TavdigバックドアとDLLサイドロード用の脆弱なSymantecバイナリを使用してPowerShellドロッパーを展開するのを助けました。Tavdigマルウェアにより、ユーザーデータ、ネットワーク統計、およびパッチ情報の収集、KazuarV2バックドアの永続性のためのレジストリキーのインストールが可能になりました。

Secret Blizzardの作戦は、第三者のフットホールドに依存して価値あるスパイ活動のアクセスを確立します。このグループは、自身の敵対的ツールキットを大規模なドメイン環境でのスパイ活動のために適応させ、ウクライナの軍事標的に特化しています。さらに、グループは戦略的な省庁レベルのシステムへのアクセスのエスカレートを目指している可能性があります。

他のハッカーグループに隠れるという戦術を採用したSecret Blizzardによるウクライナに対する攻撃の増加は、ディフェンダーからの迅速かつ積極的な対応が求められます。

SOC Primeプラットフォームによる集合的なサイバー防衛のために 、セキュリティチームを最先端のソリューションで武装し、脅威の検出とハンティング能力を向上させ、攻撃面を大幅に削減し、強固なサイバーセキュリティ姿勢を構築します。 equips security teams with cutting-edge solutions to elevate threat detection and hunting capabilities, significantly reduce the attack surface, and build a robust cybersecurity posture.