ウクライナで本格的な戦争が始まって以来、 ロシア支援のハッカー集団 は、ウクライナとその同盟国を対象にサイバー戦線でスパイ活動と重要なシステムの破壊を目的とした悪意のある活動を強化しています。例えば、悪名高い Sandworm APTグループ (別名 UAC-0082、UAC-0145、APT44)は、10年以上にわたりウクライナの組織を攻撃しており、主に政府機関と重要インフラセクターを標的にしています。

SymantecとCarbon Blackの研究者 は最近、2ヶ月にわたるキャンペーンを明らかにしました ウクライナの大手ビジネスサービス会社を標的にしたもので、別の地元の国家機関に対する1週間にわたる攻撃も行われました。特筆すべきは、攻撃者が主にLiving-off-the-Land(LotL)技術と二重利用ツールに依存して持続的なアクセスを達成したことです。

ロシアのハッカーによるウクライナへの最新攻撃を検出

サイバー防御者は ロシアの脅威アクター が戦術を進化させ、ステルス能力を強化するにつれて、ますます大きなプレッシャーに直面しています。ウクライナの戦争が始まって以来、これらの国家支援APTグループは作戦を強化し、紛争を利用して最先端のサイバー攻撃戦略を試行し、洗練しています。この活動は世界的な影響を持ち、ESET APTアクティビティレポートによれば、2024年第4四半期から2025年第1四半期の間に、ロシア関連のアクターはAPT攻撃源として世界で2位にランクしています。

SOC Primeプラットフォームに登録する ことで、ロシアのAPT攻撃を可能な限り早い段階で検出します。ボタンをクリックして エクスプロア検出 以下にアクセスすると、LotL技術、二重利用ツール、カスタムのSandworm関連ウェブシェルを利用した最近のキャンペーンを特定し、対応するための検出ルールが整理されています。

または、サイバー防御者はThreat Detection Marketplaceで「Sandworm」や「Seashell Blizzard」のタグを使用して関連する検出コンテンツを検索するかもしれません。

SOC Primeプラットフォームのすべてのルールは、複数のSIEM、EDR、データレイクソリューションと互換性があり、 MITRE ATT&CK®フレームワークにマップされています。また、各ルールには、 脅威インテル の参照、攻撃タイムライン、トリアージ推奨事項など、詳細なメタデータが含まれています。

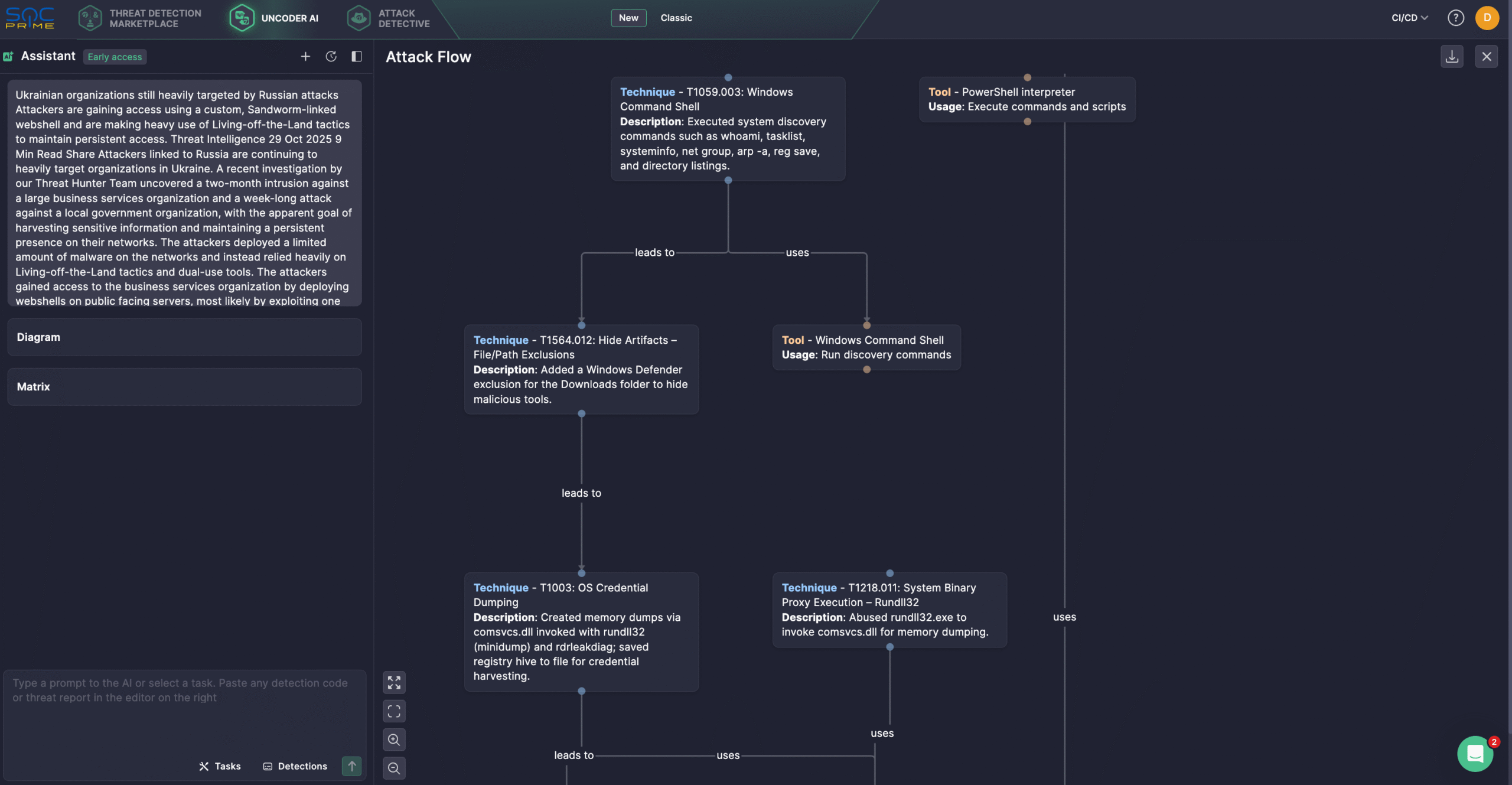

さらに、セキュリティ専門家は、 Uncoder AIを使用して脅威の調査を効率化することができます。生の脅威レポートから検出アルゴリズムを生成し、迅速なIOCスイープを有効にし、ATT&CKタグを予測し、AIのヒントでクエリコードを最適化し、それを複数のSIEM、EDR、およびデータレイク言語で翻訳します。例えば、SymantecおよびCarbon Blackの最新の レポート を使用して、数回のクリックで攻撃フローのダイアグラムを生成することができます。

ウクライナを攻撃したロシアのハッカー:最新キャンペーン分析

ロシア関連の脅威アクターは、 ロシアの全面侵攻の開始以来、ウクライナの組織に集中的な攻撃を仕掛けています。SymantecとCarbon Blackの脅威ハンティングチームは、 最近、 大手ビジネスサービス会社を侵害する2ヶ月にわたる持続的なキャンペーンと、地元の国家団体への1週間の侵入を特定しました。どちらのキャンペーンも、敏感なデータを収集し、持続的なネットワークアクセスを維持する意図があるようです。大規模なマルウェアを展開する代わりに、攻撃者は主にLotL技術と二重利用ツールを使用して環境内でステルス運用を行いました。

攻撃者は、ウェブシェルを公開サーバーにインストールすることでビジネスサービス会社に潜入し、おそらくパッチが適用されていない脆弱性を悪用しました。使用されたツールの中には、以前Microsoftがリンクしたカスタムウェブシェル「Localolive」がありました。 Sandworm サブグループ(またはSeashell Blizzardとも呼ばれる)および過去にSandwormの長期間にわたる侵入キャンペーン「 BadPilot 」で観察され、初期アクセスの確立が行われました。

ロシアのGRU軍事情報機関と関連するSandworm APTは、スパイ活動と破壊的作戦で悪名高いです。このグループは、 ウクライナの電力網を標的とした悪意のある作戦、ルーターに対するVPNFilter攻撃、Viasat衛星モデムに対するAcidRainワイパーキャンペーンとの関連付けがされており、IoTデバイスを攻撃することでも知られています。2025年2月、このグループは 2023年以来活動している別の長期キャンペーン の背後におり、攻撃者はトロイ化されたMicrosoft Key Management Service(KMS)アクティベーターと偽のWindows更新プログラムを使用してウクライナのシステムを侵害しました。

ターゲット組織での悪意ある活動は2025年6月下旬に始まり、攻撃者がリモートIPアドレスからウェブシェルをインストールしようとしたときに発生しました。アクセスを獲得した後、彼らはwhoami, systeminfo, tasklist, net group)を使用して環境をマッピングする一連の偵察コマンドを実行しました。その後、 ダウンロード フォルダに対するWindows Defenderのスキャンを無効にし、管理者レベルの権限を示唆し、定期的なメモリダンプを実行するためのスケジュールタスクを作成しました。おそらく資格情報を抽出するためです。

2日後、2つ目のウェブシェルが展開され、その後追加のネットワーク偵察が行われました。活動は後に他のシステムに拡大しました。2台目のコンピュータでは、攻撃者はSymantecソフトウェアを探し、ファイルをリストし、KeePassプロセスを確認して、保存されたパスワードにアクセスしようとしました。後続のアクションには、さらに多くのメモリダンプ( rdrleakdiagを使用)とWindows Defenderの再構成、および疑わしいバイナリの実行(例: service.exe and cloud.exe)、侵入の他の部分で使用されたウェブシェルに似た名前を持つものが含まれていました。別の注目すべき側面は、攻撃者が影響を受けたシステムのwinbox64.exeフォルダに配置した正規のMikroTikルーター管理ツール( ダウンロード )の使用でありました。その中で、 CERT-UAもまた、 の使用を報告しました winbox64.exe 2024年4月に、エネルギー、水、熱供給セクターの20のウクライナ組織の情報通信技術(ICT)システムを混乱させることを目的としたSandwormキャンペーンとの関連付けが行われました。

防御者は、最近の侵入がSandwormに直接関連する証拠を見つけることができませんでしたが、攻撃がロシアから発信されたように見えました。調査では、複数のPowerShellバックドアと、マルウェアを表す可能性のある怪しい実行ファイルが使用されたことがさらに明らかになりましたが、これらのサンプルはまだ分析のために回収されていません。

攻撃者は、ネイティブのWindowsツールに深い専門知識を持ち、熟練したオペレーターがどのように活動をエスカレートし、資格情報を含む機密情報をほとんど目に見える痕跡を残さずにネットワーク内から抽出できるかを証明しました。ロシア支援の攻撃のリスクを軽減するための可能な緩和策として、防御者は Symantec Protection Bulletin.

ロシア支援のハッカー集団がウクライナとその同盟国を妥協させる試みが増えているため、組織はそのようなステルス脅威をエスカレートする前に阻止する準備が必要です。 SOC Primeの完全な製品スイート AI、自動化、リアルタイム脅威インテリジェンスでサポートされたものを活用することで、セキュリティ チームはどんな巧妙なサイバー攻撃も未然に防ぎ、組織の防御を強化できます。特にMDE顧客向けに、SOC Primeは Bear Fence パックを提供し、APT28やその他48のロシア国家支援アクターに対する自動化された脅威ハンティングを可能にし、242の選び抜かれた行動ルール、100万を超えるIOC、およびダイナミックなAI駆動のTTPフィードを使用して、専用のAttack Detectiveシナリオを通じてFancy Bearとその兄弟を自動的にハントさせます。