そして再び、私たちは誇らしげに、私たちの ルールダイジェストをお届けします。今回は、脅威報酬プログラムの参加者だけでなく、SOC Primeチームの検出コンテンツも掲載しています。今日は、ValakとHanaLoaderマルウェア、データダンプとMSBuildの悪用、およびコマンドライン引数のハイジャックについて少しお話しします。

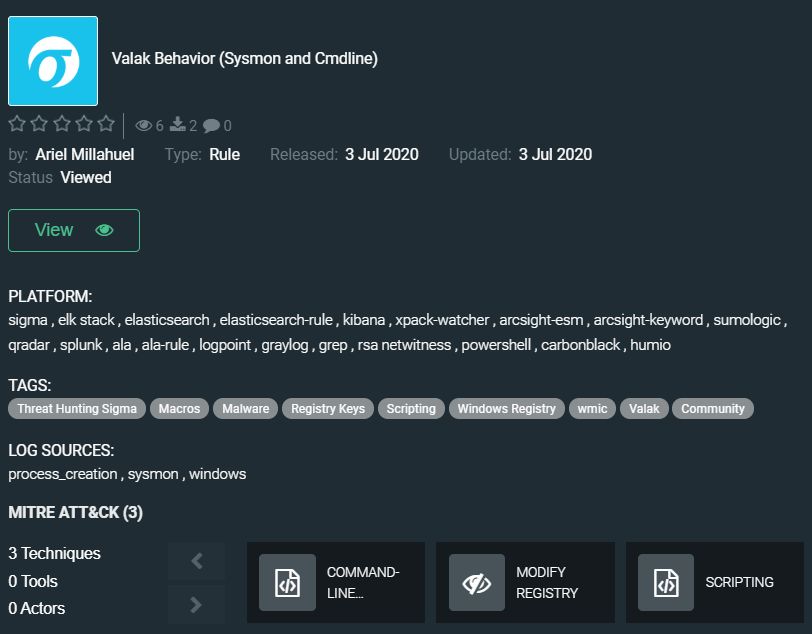

Valakマルウェアは、2019年末に初めて観測された、高度で豊かなモジュラーアーキテクチャを持つ洗練されたマルウェアです。研究者たちは 観察しました このマルウェアに一連の劇的な変化があり、6か月未満で30以上の異なるバージョンが発見されました。Valakマルウェアは最初、他のツールのローダーとして使用されていましたが、最近発見されたバージョンは、Microsoft Exchangeサーバーをターゲットにして企業のメール情報とパスワード、企業証明書を収集し、外部に送信するための情報窃取ツールとしても使用できることが判明しました。このマルウェアを拡散する最新のキャンペーンは、米国とドイツの企業を狙っていました。ValakはADSやレジストリにコンポーネントを隠すような高度な回避技術を使用します。さらに、時間の経過とともに、Valakの開発者は、最新のセキュリティ製品で検出と防止が可能なPowerShellの使用を放棄することを選択しました。

のコミュニティルール アリエル・ミラフエル は、このマルウェアの振る舞いを詳細にカバーした最近の調査に基づいており、その力を増すために常に進化しています: https://tdm.socprime.com/tdm/info/NLQWAy1Y6vK2/u4eGFHMBQAH5UgbB7WXX/?p=1

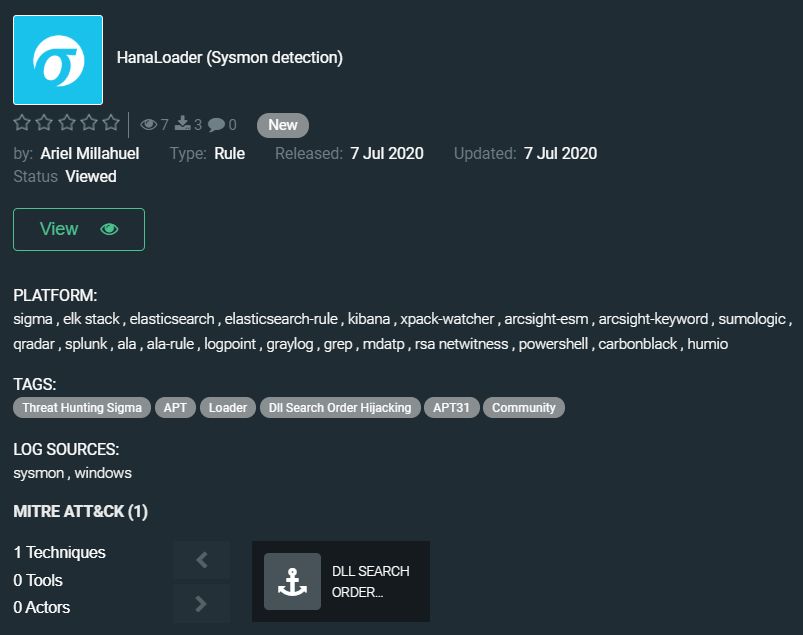

アリエルの第2のルールは、このダイジェストでHanaLoaderマルウェアの検出を支援します。APT31グループがサイバー諜報キャンペーンでDropboxAESトロイの木馬を配信するために使用しました(このトロイの木馬の活動を明らかにする検出コンテンツについてのブログ記事は、 ここで).

署名済みの正当な実行ファイルを複数のソフトウェアプロデューサーから悪用して悪意のあるコードをロードすることがあります。観察されたキャンペーンでは、DLLの検索順序ハイジャックを使用してHanaLoaderマルウェアを実行しました。このマルウェアは、HTTPSを介してリモートリソースから追加のペイロードをダウンロードおよび起動するために使用されました。2段階目のペイロードはプロセスホローイングを使用してHanaLoaderを上書きし、メモリ内で実行を続けます。このコミュニティルールは、Threat Detection Marketplaceで利用可能です: https://tdm.socprime.com/tdm/info/hfms4q3PeHd7/cbshKXMBPeJ4_8xciH_4/?p=1

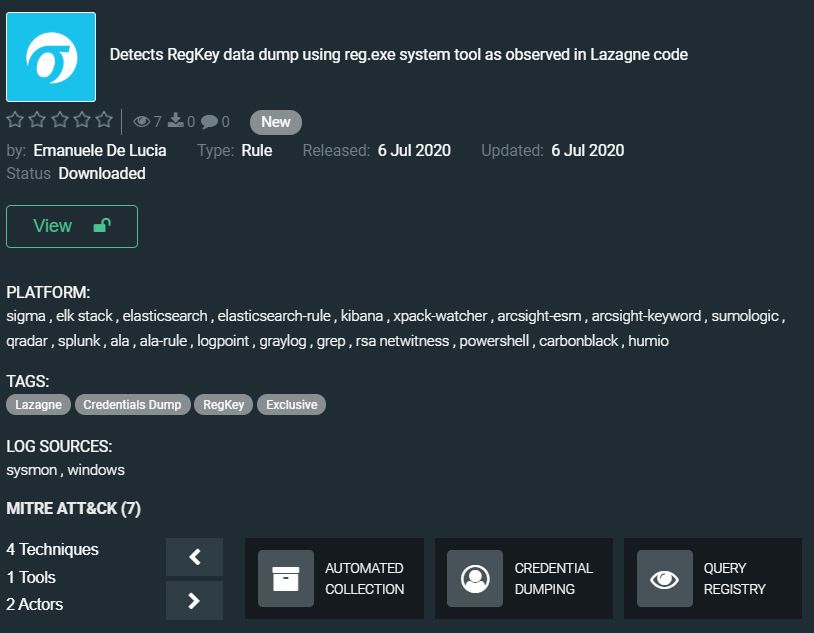

さらにこのダイジェストでは、エマニュエル・デ・ルシアが「Lazagneコードで観測されたように、reg.exeシステムツールを使用したRegKeyデータダンプを検出する”独占ルールでデビューします: https://tdm.socprime.com/tdm/info/5mYFV8usgpx7/DISbFHMBSh4W_EKGIURC/?p=1

LaZagneプロジェクトは、ローカルシステムに保存されたパスワードを取得するためのオープンソースアプリケーションです。各ソフトウェアは、平文、API、独自のアルゴリズム、データベースなど様々な技術を使用してパスワードを保存しており、LaZagneは最も一般的に使用されるソフトウェアのパスワードを見つけるために作成されました。エマニュエル・デ・ルシアのルールは、自社の研究とLazagneソースコードに基づいており、RegKeyのデータダンプを検出するためのセキュリティソリューションを可能にします。上記のアプリケーションがパスワードを抽出するために使用する方法は、情報窃取ツールのさまざまなバリエーションでクレデンシャルを秘かに抽出するために使用することができます。

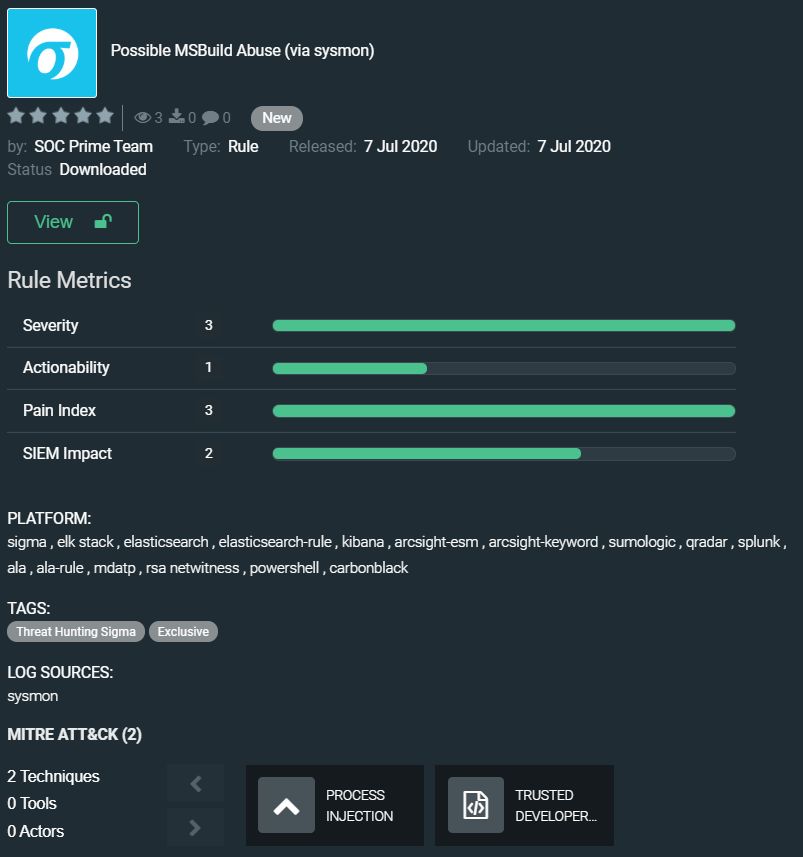

SOC Primeチームからのルールでダイジェストを続けます – 可能なMSBuildの悪用(sysmon経由): https://tdm.socprime.com/tdm/info/gUVLhJkxnxH7/XJTYKXMBQAH5UgbB54V8/?p=1

MSBuildは、Microsoft .NETフレームワークの一部であり、Visual Studioがインストールされていない環境でアプリケーションをビルドするために利用できる信頼されたWindowsバイナリです。このバイナリがコードを実行できる機能は、システムにローカルに保存されているコードを実行することで、既存のセキュリティコントロール(グループポリシー、アプリケーションホワイトリストなど)がPowerShellやそれに依存する他の類似ツールを防ぐのを回避することにつながります。攻撃者は、ディスクに触れず、正規のWindowsプロセスであるInternet Explorerにコードが注入されるため、アーティファクトを残さない技法を利用できます。SOC Primeチームが開発したルールは、MSBuildの悪用の可能性を発見し、サイバー攻撃の初期段階で高度な脅威アクターを阻止するのに役立ちます。

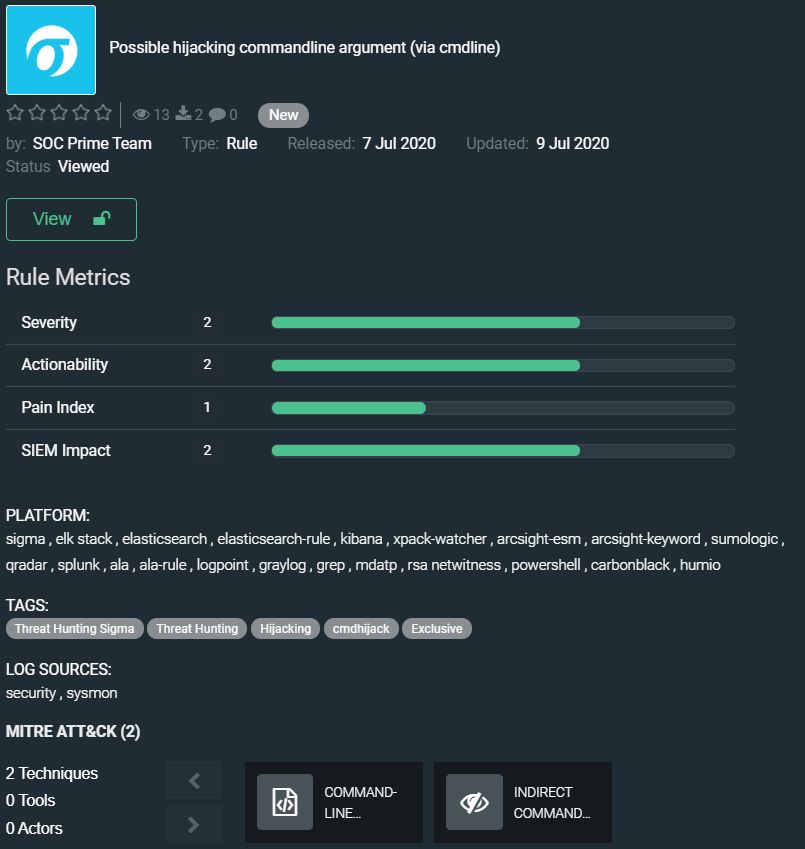

そして、今日のダイジェストの最後のルールもSOC Primeチームによって開発されており、「コマンドライン引数のハイジャックの可能性(cmdline経由)」と呼ばれ、その有用性は名前からすでに理解できます。しかし、そのルールについていくつかの言葉を追加しましょう。攻撃者は、cmdまたはconhostの実行に欠陥を使用してコマンドライン引数をハイジャックすることができます。この欠陥は、サイバー犯罪者がcmd.exeを彼らの選択する実行ファイルを実行するように騙すことを可能にします。これが含む可能性のある影響には、サービス拒否、情報漏洩、任意コード実行(ターゲットアプリケーションおよびシステムに応じて)が含まれます。このような悪意のある振る舞いを明らかにするための独占ルールはこちら: https://tdm.socprime.com/tdm/info/TDPHWYnqiYAq/8k91vHIBSh4W_EKGsw1R/?p=1

ルールは以下のプラットフォーム向けに翻訳されています:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

戦術: 実行, 永続化, 特権エスカレーション, 防御回避, 発見, 収集, クレデンシャルアクセス

技法: コマンドラインインターフェイス (T1059), レジストリの変更 (T1112), スクリプト (T1064), DLL 検索順序ハイジャック (T1038), アカウントの発見 (T1087), 自動収集 (T1119), クレデンシャルのダンプ (T1003), レジストリの照会 (T1012), プロセスインジェクション (T1055), 信頼された開発者ユーティリティ (T1127)

次のダイジェストは1週間後にお待ちください。

安全にお過ごしください!