The ランサムウェア攻撃の侵入複雑性の指数関数的な上昇とエスカレーション ランサムウェアのプロアクティブな検出が必要な燃料。FBIとCISAは共同のサイバーセキュリティ警告を発行し、世界の防御コミュニティに急激な増加を通知しています。 Phobosランサムウェア 米国の州政府機関やその他の重要なインフラを対象にした攻撃により、数百万ドルの成功した身代金要求につながっています。

AA24-060A警報でカバーされたPhobosランサムウェア活動の検出

Phobosランサムウェアが複数の産業セクターの組織に影響を与え、重大な財政的損失をもたらし続ける中、侵入のリスクを最小限に抑えるためにはプロアクティブなサイバー防御が重要です。SOC Primeプラットフォームは、Phobosランサムウェアの影響をタイムリーに排除するためにセキュリティチームを支援する、幅広い検出アルゴリズムのコレクションをキュレーションします。

クリックして 検出を探す ボタンを押して、CISAとFBIによって最近リリースされた AA24-060A アラートでカバーされたPhobosランサムウェア活動の全検出スタックにアクセスします。すべての検出アルゴリズムは、特化された脅威インテリジェンスで強化され、 MITRE ATT&CK® v.14.1に一致し、複数のサイバーセキュリティ言語に即座に変換可能です。

サイバーセキュリティの姿勢を常に向上させようと努める未来志向の組織は、Phobosランサムウェア検出のために利用可能なSOCコンテンツの包括的なコレクションからも利益を得ることができます。 このリンクを介して.

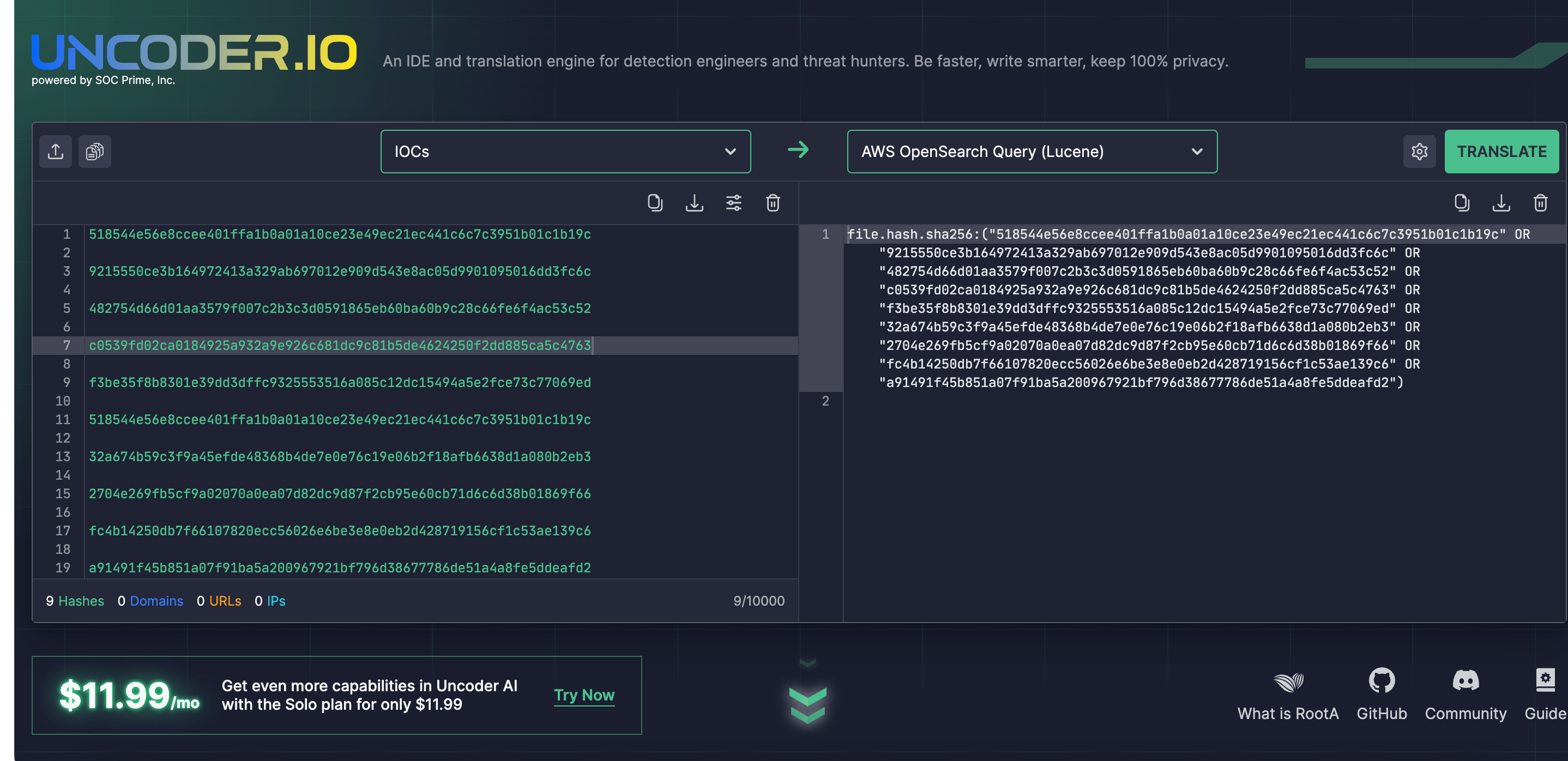

さらに、防御者は AA24-060A アラートで提供されているPhobosランサムウェアのバリアントに関連するIOCを検索できます。オープンソースの Uncoder IO に依存し、カスタムIOCクエリに関連する脅威インテリを自動的に解析し、即座に環境内で実行します。

Phobosランサムウェア活動の概要

2024年3月の変わり目に、FBI、CISA、MS-ISACを含む米国の主要なサイバーセキュリティ機関は、Phobosランサムウェアのアクターによる攻撃の増加に対する意識を高め、進行中の敵対的活動に関連するTTPとIOCを共有するための警告を発行しました。 AA24-060A ほぼ半世紀にわたり、Phobosランサムウェアの保守者は米国の公共セクターに影響を及ぼすサイバー攻撃を開始してきました。他の重要なインフラセクターである教育や公共医療を含むターゲットも含まれています。

For almost half a decade, Phobos ransomware maintainers have launched cyber attacks affecting the U.S. public sector, with other critical infrastructure sectors, including education and public healthcare, among their targets.

オープンソースの調査によれば、 Phobosランサムウェア は、Phobosの侵入で観察された類似のTTPにより、Elking、Eight、Devos、Backmydata、およびFaustランサムウェアを含むいくつかのマルウェアバリアントにリンクされている可能性が高いです。Phobosランサムウェアは、 Smokeloader, Cobalt Strike, Mimikatzなどの多様な公開アクセス可能なツールと共に一般的に活用されます。PhobosランサムウェアのアクターはRaaSモデルを採用しており、近年の主要なランサムウェアストレインの1つとして確立するのに貢献しています。

初期アクセスを取得するために、攻撃者はターゲットネットワークにペイロードを配信するためのフィッシングメール攻撃ベクトルを頻繁に使用します。別の攻撃者の手法には、SmokeLoader をメール添付ファイルに埋め込み、被害者が開くとPhobosランサムウェアをシステムにダウンロードし、攻撃者がデータ流出を実行するためのゴーサインを与えます。

Phobosランサムウェアのオペレーターは、影響を受けたサーバーとリモート接続を確立するために複数のリモートアクセスユーティリティを頻繁に使用します。また、RDPをターゲットにしてオープンソースリサーチを行い、被害者のプロファイルを生成し、ターゲットのIPアドレスを関連する企業に接続する可能性もあります。

Phobosのアクターは、1saas.exeやcmd.exeのような実行ファイルを採用して追加のPhobosペイロードを昇格特権でインストールし、複数のWindowsシェル機能を実行します。さらに、組み込みのWindows API機能を悪用してアクセス制御を回避し、認証トークンを取得し、新しいプロセスを起動して特権昇格を行います。脅威アクターはまた、システムのファイアウォール構成を変更して検出回避技術を適用し、アンチマルウェア分析のために特定のユーティリティを頻繁に使用します。

Phobosランサムウェアの持続性を維持するために、攻撃者はWindowsスタートアップフォルダやWindowsレジストリキーを悪用して、バックアップやシステム回復を助ける機能を無効にします。データ流出に関しては、WinSCPとMega.ioが使用されていることが観察されています。Phobosランサムウェアのアクターは、法的および財務データ、技術文書などに目を付けることが一般的です。データ流出段階の後、攻撃者は被害者が実施した可能性のある既存のデータバックアップを積極的に探し出して排除し、復号キーの支払いなしでは回復を阻止します。

Phobosランサムウェアの緩和ガイドラインについては、AA24-060A警告はリモートアクセスソフトウェアのセキュリティを常に強化し、厳格なアプリケーションコントロールを適用し、ログ収集のベストプラクティスを実行し、RDPおよび類似のリモートデスクトップサービスの使用を制限し、コマンドラインおよびスクリプト機能を無効化し、ドメインコントローラー、サーバー、またはワークステーションを新しいまたは認識されていないアカウントのために徹底的に監視することを推奨しています。また、防御者は、組織のセキュリティプログラムを継続的に検証して、新たに出現する脅威への効果を将来的に保証することを強く推奨しています。

SOC Primeを参照して、ランサムウェア攻撃に対抗するための 800+の検出アルゴリズム の包括的なスイートでチームを強化して、組織の防御を業界の集団的専門知識で継続的に強化します。セキュリティエンジニアは、また、 Uncoder AI に依存して、AI生成による推奨事項と脅威インテリジェンスで強化されたより良いコードを書き、多様なサイバーセキュリティ言語に自動的に変換することによって、検出エンジニアリング能力を向上させることができます。