MITRE ATT&CK® は、現実の例を元に観測された敵対的戦術、技術、手順 (TTP) のサイバーセキュリティ防御と公共知識ベースのフレームワークである。それはまた、可能な検出、軽減策、データソース、プラットフォーム、システム要件、関連するグループ、参照などの豊富なメタデータを含んでいる。ATT&CK コンテンツはオンラインで公開されており、一年に2から3回更新されるのが通常だ。

サイバーセキュリティ実務者は、特定の情報(コード、インテル、研究)をMITRE ATT&CK TTPにマッピングする方法論を使用して、脅威分析、検出、対応を容易にする。それはGitHubで利用可能な無料ツールの助けを借りてそれを行うことが可能だ。ATT&CKに精通することは、組織のサイバーセキュリティ体制を強化するのに役立つ。例えば、新しいデバイスセンサーを導入することで、より大きな可視性を得られるかもしれない。さもなければ、ほとんどのTTPをまったく追跡できないことになるかもしれない。

ATT&CKはまた、協調的なサイバー防御の概念を促進している。なぜ協力が重要なのか?少しだけ時間を遡ってみましょう。ロバート・C・マーチンは「非常に奇妙な振る舞い」を Log4j に関してその著書「クリーンコード」に記述していた。それはなんと2008年のことだった!もし私たちが14年前にMITRE ATT&CKを持っていたら、2022年にLog4jのドラマがあったでしょうか?

MITRE ATT&CKと行動的脅威検知

セキュリティオペレーションに関して言えば、 行動的脅威検知 がゲームチェンジャーになった。ATT&CKは、特定の攻撃を検出するために知っておくと良い、異なる敵の行動のデータベースのようなものだ。例えば、マルウェアがパッカーを伴う場合、何百回も自己再暗号化することができるので、特定のハッシュを探すことは合理的ではない。代わりに、ログオンスクリプトをレジストリ値として追加するためのコマンドを実行するような行動を観察する場合、カスタム検索クエリを作成することでこれらの行動をログから見つけることができる。以下のような:

(index=__your_sysmon_index__ EventCode=1 Image=”C:\Windows\System32\reg.exe” CommandLine=”*add*\Environment*UserInitMprLogonScript”) OR (index=__your_sysmon_index__ (EventCode=12 OR EventCode=14 OR EventCode=13) TargetObject=”*\Environment*UserInitMprLogonScript”)

(出典: CAR)

行動アプローチを使用すると、SOCアナリストはより柔軟で精密な対応ができる。行動を見つけることができれば、それがどのファイルで発生したか、あるいはファイルであるかどうか(例:APIコール)は問題ではない。

MITREとは?

ATT&CK自体は商標ですが、MITREは米国を拠点とする非営利組織で、非営利の子会社MITRE Engenuityを持っています。

興味深い空軍プロジェクトの前歴を有するMITREは現在、連邦資金提供のR&Dセンターを管理している。ATT&CKフレームワークに加えて、サイバーセキュリティ分野でいくつかの有用なイニシアチブを開始しました。

- MITRE Engenuity 財団とその脅威に基づいた防御のためのセンター(23の「大手プレイヤー」メンバー)

- MITREサイバー解析リポジトリ

- 国立サイバーセキュリティ連邦資金提供研究および開発センター(NCF)

- CVE®プログラム

- CWE™リスト

さて、MITRE ATT&CKフレームワークが何であるかがわかったところで、その構成要素とそれらの使用方法を見てみましょう。

ATT&CKマトリックスには何がある?

MITRE ATT&CKは、いくつかのマトリックスを持っている。マトリックスは、特定の技術アーキテクチャに適用される戦術と技術の視覚的な表現だ。下記は、マトリックスの完全なリスト(公開時点)とそれぞれのオンライン版へのリンクだ。マトリックスは絶えず進化し、更新され続ける点に注意して。

すべてのマトリックスは、 MITREナビゲーター ツールを使用してローカルで編集することができる。SOCチームは、分析、セキュリティ運用、管理の目的でTTPへの検出と緩和策をマッピングするために使用している。

MITRE ATT&CKマトリックスは特定の技術ドメインで観測されたすべてのTTPを一目で見ることができる。そのため、クラウドでどの攻撃が使用されたかを長々と検索するのではなく、クラウドマトリックスを開くだけで、それらを一画面で見れる。特定のマトリックスに表示されないTTPが指定のプラットフォームで発生しないわけではない。例えば、偵察戦術全体はPREマトリックス(事前コンプロマイズ)に属しますが、さまざまな種類のソフトウェア、ファームウェア、ハードウェア上で発生する可能性があります。

ATT&CK vs. Cyber Kill Chain

MITRE ATT&CKの代替として、他に広く議論されているフレームワークは Cyber Kill Chain® で、Lockheed Martin社によるものです。

Lockheed Martinは防衛および宇宙製造を専門とするグローバル企業。彼らはまた、政府機関におけるソフトウェアおよびDevSecOpsインフラの開発と展開も取り扱っている。

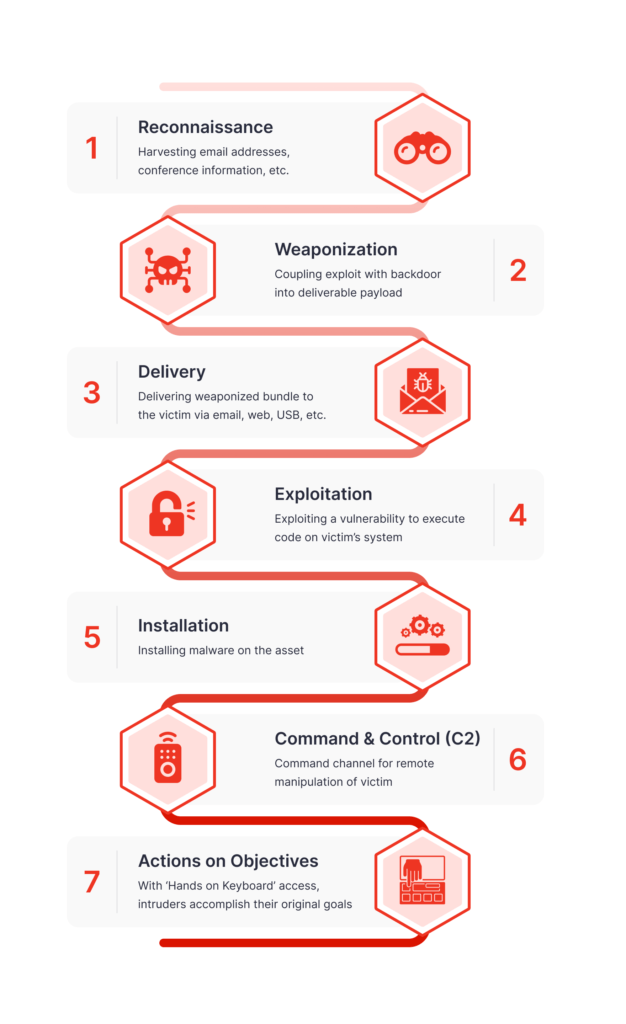

サイバーキルチェーンは、攻撃者が成功するサイバー攻撃を行うために取るべき一連のステップです。このフレームワークは、 Intelligence Driven Defense®(IDD) モデルの一部として設計されており、脅威の予防、検出、および対応の管理を目的としています。

サイバーキルチェーンは次のように見えます:

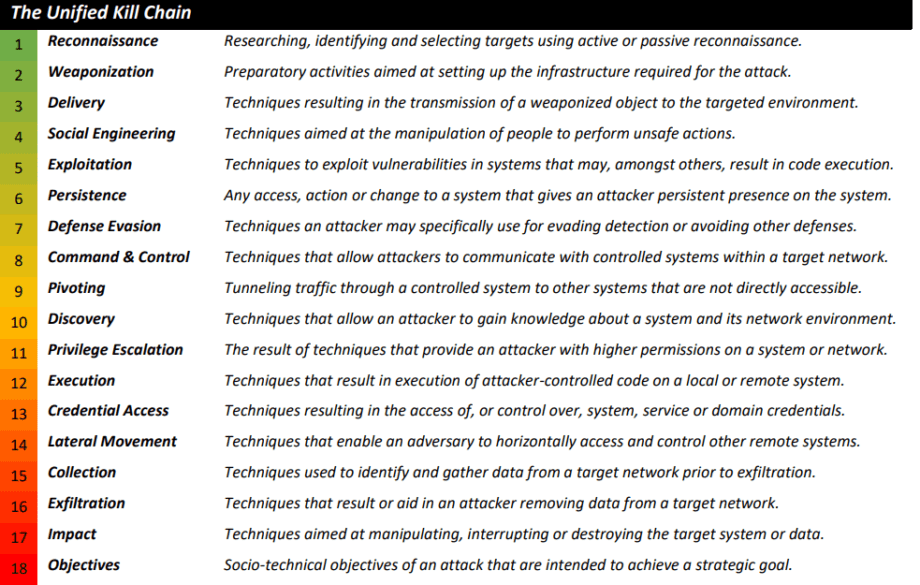

しかし、サイバーキルチェーンモデルはマルウェアおよび境界に基づいているとして批判されてきました。また、攻撃者がAからZに向かって直進する線形戦術を前提としています。実際には、ほとんどの攻撃は必ずしも線形ではありません。そのため、Paul Polsは18の戦術を持つ統一キルチェーンを開発しました。すべてを総合すると、「ATT&CKがCKCと出会う」ような脅威モデルになっています:

では、どちらを選ぶべきか?

Lockheed Martinは、防御による攻勢の興味深いアプローチを提案しており、キルチェーンの各段階で戦術的に防御する方法を示唆しています。一方、MITREはそのフレームワークを「生きた」具体的なツールにし、サイバーセキュリティワークフローに統合できるようにしました。彼らはいくつかのあいまいな技術的検出と緩和策を集約していますが、全体的な防御アプローチを提案する自由は持っていません。

さらに、ATT&CKが技術的な詳細を非常に詳細に説明している一方で、統一サイバーキルチェーンは、敵の社会技術的目的の戦略的な概要を取り入れようとしています。

18の戦術対14に関しては、ほとんどが重複しているようです。例えば、Spearphishingの形でのソーシャルエンジニアリングは、ATT&CKの偵察戦術でカバーされています。そして、PivotingはT1572、Protocol Tunnelingでカバーされています。

おそらく、両方のフレームワークの更新を追うことができれば、可能な限り広範囲のサイバー脅威をカバーできるでしょう。理想的には、SOCチームは防御の三段階、すなわちオペレーショナル、防衛的、戦略的なレベルをカバーするべきです。

MITRE ATT&CKの戦術とは何ですか?

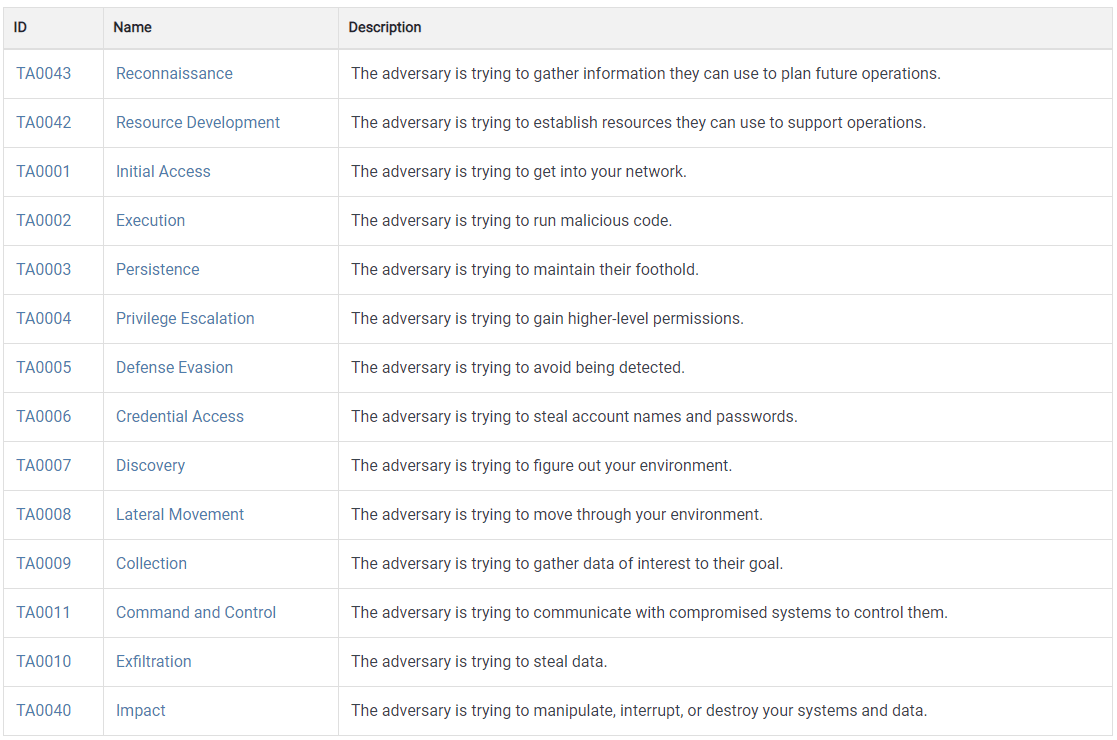

戦術 は、MITRE ATT&CKフレームワークの最も上位のカテゴリで、サイバー攻撃者の目的を表し、「why」という問いに答えるものである。この記事執筆時点での最新のエディションは、2022年4月に発行された第11版で、3つのドメイン(エンタープライズ、モバイル、およびICS)に14の戦術を含んでいる。

MITRE ATT&CKの技法とは何か、それらはいくつあるか?

すべての戦術は複数の技法で構成されています。現在のATT&CKバージョンには、戦術的な目的を達成するために「how」という問いに答える191の技法が含まれています。これらは、アクセストークン操作やアーティファクトの隠蔽などの特定のアクションです。一つの技法は、複数の戦術に属することがあります。例えば、ドメインポリシー修正技法は、防御回避と権限昇格の両方の戦術に言及するかもしれません。これらの関係は、技法ページの右上のウィンドウに表示されます。また、そこで許可された防御のバイパス、バージョン履歴、寄稿者、緩和策、検出、および参照などの多くの有用なメタデータを見ることができます。

MITRE ATT&CKのサブ技法とは?

サブ技法(v.11で385)は、技法の異なる実施方法を記述するより小さな部分である。それらは技法よりもさらに正確であり、低レベルの技術的詳細を含んでいます。サブ技法は、直接の依存関係を持つ技法のサブカテゴリーとして列挙されています。例えば、サブ技法 T1548.003 SudoとSudoキャッチングは技法 T1548、エレベーション制御メカニズムの悪用の一部です。

MITRE ATT&CKの手順とは?

サブ技法ページでは、マルウェアの種類やサイバー犯罪グループへの参照とともに、手順の例を見ることができます。マルウェアのタイプやサイバー攻撃グループは列挙されており、それぞれが独自のIDを持っていますが、手順はIDを持っていません。

手順は、実際の攻撃で観察されたサブ技法の実施例の具体的なケースを記述します。各手順は、サブ技法/技法に複数所属する場合があります。これは野生でのマルウェア実行の特定のケースだからです。

ATT&CKを使用するには?

MITRE ATT&CKは、SOCチームによって次のような場合に使用できます:

-

技術コントロール

- サイバー脅威インテリジェンス

- セキュリティモニタリング

- 脅威ハンティング

- ペネトレーションテスト

- 脅威検出

- マルウェア解析

- ソフトウェア構成分析

-

管理コントロール

- GRC

- 予算編成

- 継続的改善

ATT&CKが活用する脅威に基づいたアプローチは、エンタープライズネットワークで発生するイベントに、非常に必要なコンテキストを提供します。簡単に言えば、それは主要な3つのステージすべてで有用です:攻撃前(プロアクティブな防御、リスク管理)、攻撃中(検出&対応)、攻撃後(回復、報告)。もちろん、ここで異議を唱えるかもしれません:私たちの組織がこれまでに攻撃されたことがない場合でも、それらのレベルですべてATT&CKを実装する必要がありますか?

真実は、すべての必要な多層防御が整っていても、常に残余のリスクが存在するということです。そのためリスク評価とポリシーが最初に来て、関連するサイバーセキュリティコントロールの範囲を定義すべきです。良いニュースは、ATT&CKがエンタープライズレベルのさまざまなタイプのサイバーソフトウェアにシームレスに統合され、SOCチームが上記のリストからいくつかのポイントを一つのソリューション内で統合できることです。

以下は、MITREが作成したATT&CKおよびそれ以外のための便利なツールのリストです:

- ATT&CKナビゲーター

- ATT&CK Pythonツール

- ATT&CKワークベンチ

- CALDERA™ 敵対者エミュレーションプラットフォーム

- カスケード サーバー

- GitHubリポジトリ:

SOC Primeの サイバー脅威検索エンジン を探索して、CTIコンテキストと包括的なMITRE ATT&CK参照を含む詳細なサイバー脅威情報を即座に見つけることができます。 脅威コンテキストを探索 ボタンをクリックして、コンテキストメタデータで拡充され、関連するシグマルールで伴われたCVEs、APTs、およびエクスプロイトのトレンドの検索結果にアクセスしてください。

戦略的レベルで、ATT&CKのようなフレームワークは、APT攻撃の増大する圧力とその悪質な社会経済的目標に対抗しようとする組織が、より弾力性のあるサイバーセキュリティ体制を目指す方向に向けて進むのを助ける。構造化された分析と脅威に基づくアプローチは、サイバー防御戦略の継続的な改善または再調整にとって価値ある情報を提供する。

MITRE Engenuityの取り組み

MITRE ATT&CKは、常に拡大するフレームワークです。それでは、どのように進化しているのでしょうか? MITRE Engenuity 非営利財団により、ATT&CKの進化は公開されている脅威研究の受け身の研究を超えて展開しています。Engenuityは民間部門と協力しており、すでに23の著名な企業メンバーと連携しています。

約2年前に、財団は 脅威に基づく防御のためのセンターを立ち上げ、そこでATT&CK評価と呼ばれるパープルチームスプリントの定期シリーズを開催しています。このプロジェクトは、GitHubで無料のダウンロード可能なエミュレーションプランを提供しています。各組織が、自分たち自身でエミュレーションを行い、脅威の分析を行います(MITRE Engenuityは結果を公表したりはしません)。各参加者の研究結果は、 この ウェブサイトで公開されています。

このことから分かるのは、すべての技法が、複数の手順で攻撃者によって実行可能であり、さらにそれぞれの手順が技法のカスタムミックスを使用することができるということです。各アクターは、新しい検出に対応してその手順を変更することもできます。そのため、同じ研究を独自の環境で実施する異なるベンダーは、たくさんの価値ある情報をもたらします。

MITRE Engenuityのもう一つの興味深い取り組みは、 MITRE ATT&CK Defender™ (MAD) トレーニングと認定プログラムです。唯一の料金は、MADスキルズハブへの1年間の完全アクセスを解除します。MADはセキュリティ実務者に、進化する脅威と戦うためにスキルを継続的に更新するよう促しています。そのため、オンデマンドおよびライブのトレーニングが定期的に新しい学習の機会を提供しています。したがって、一度バッジを獲得した場合でも、脅威の状況が変化するとすぐに更新する必要があります。

FAQ:ATT&CKフレームワークとSOC Primeのコードとしての検出プラットフォーム

SOC PrimeプラットフォームでATT&CKを使用することについてのいくつかの質問を簡単にカバーしましょう。

なぜSOC Primeのコードとしての検出プラットフォームでATT&CK TTPを使用するべきなのですか?

サイバーセキュリティの取り組みをATT&CKにマッピングすることで、可能な脅威の最も広範な範囲を最短の時間枠でカバーするのに役立ちます。そして、ブルーチームとレッドチームの両方のメンバーが多くのことをやらなければならないのは明らかです。SOC Primeのコードとしての検出プラットフォームでそれを行うと、ATT&CKへのマッピングと結果の分析がはるかに簡単になります。

私たちのプラットフォームでATT&CKを使用することは、いくつかの方法で可能です:

- 検出コンテンツ検索

ユースケース: MTTD削減、予防コントロール

- 脅威コンテキストの探索と分析

ユースケース: 脅威ハンティングの実施

- パフォーマンス分析

ユースケース: SOCチームの効果を評価

- ツール&サービスの評価

ユースケース: サプライチェーンからオープンソースツールを除外する(SOC PrimeのルールとカバーすべきTTPの数が多すぎるため)

- ベンダーの移行または製品の重複

ユースケース: 企業が現在使用しているソフトウェアソリューション全体で脅威カバレッジを提供する。例えば、Splunk + Crowdstrike + Securonix

- リスク管理

ユースケース: 脅威プロファイル分析&更新、ギャップ分析等を提供

- SOC ROI評価

ユースケース: なされた作業を評価し、それを時間と費用と比較する

- 内部セキュリティ監査

ユースケース: 規制遵守、合併&買収の管理等を行う。

SOC Primeのコードとしての検出プラットフォームで、MITRE ATT&CKフレームワークをどのように使用するのですか?

以下のパスを使用してください、一度 SOC Primeのコードとしての検出プラットフォームにログインされた後:

アナリティクス > 高度な検索 or 検出エンジニアリング

- 検出ルールとクエリを特定の戦術、技法、サブ技法、アクター、ツール、データソース、またはデータコンポーネントにマッピングして検索します。

アナリティクス > MITRE ATT&CKカバレッジ

- SOC Primeの検出コンテンツによってカバーされたTTPを分析し、チームが調査、展開、またはAPI経由でダウンロードしたものを探る。

- 現在のサーチプロファイルによって定義されたTTPカバレッジをMITRE Navigatorにエクスポートするためにエクスポートをクリックします。すでに使用中のNavigatorレイヤーをインポートしてサーチプロファイルを作成する際、インポートをクリックすることもできます。

オートメイト > サーチプロファイル > 作成 > 技法

- 他のパラメータと共にTTPのリストをサーチプロファイルで簡単に管理します

コンテンツ > MITRE ATT&CK

- 検出ルール、構成、コンテンツパックをTTPで検索します。

コンテンツ > 高度な検索 > [ルール名] > インテリジェンス > MITRE ATT&CK

- 特定のコンテンツピースでカバーされているTTPを調査する。

自分自身の分析努力だけでなく、チームの努力も確認することができます。自動化と報告の設定には最初は時間がかかるかもしれませんが、一旦完了すると、ATT&CKにマッピングされた検出の使用がはるかに簡単かつ迅速になります。

SOC Primeユーザーは登録なしでMITRE ATT&CKコンテキストの洞察を得ることができますか?

はい。

SOC Primeの サイバー脅威検索エンジン 検索エンジンを訪れて、興味のある検出コンテンツを探します。TTPs、CVEs、脅威アクター、ログソース、マルウェアの名前、ソフトウェア製品などを入力して検索できます。検索エンジンの結果が表示されたら、画面の左側と上部にあるフィルターを使用して結果を絞り込むことができます。

「 MITRE ATT&CK®ビュー 」トグルをオンにして、結果をTTPで並べ替えます。画面の右上隅に、2つのアイコンが表示されます – エクスポート and インポート ATT&CK Navigatorへのおよびそのエクスポート。

まとめ

MITRE ATT&CKは多くの意味を持ちます。それは完全に整ったデータの美しさです。それは強化された協力能力です。戦略的な動きです。それ以上に、それはビジネスロジックが特定のツールに依存しないクリーンアーキテクチャの哲学に関するものです。サイバーセキュリティのコンテキストでは、単一の検出のロジックがさまざまな異なるセキュリティ層にわたって、また水平に等しいソリューション、ツール、形式を超えて転送可能です。

敵対者戦術、技術、共通知識(ATT&CK)を無料で公開することで、MITRE Corp.はコミュニティ、民間部門、政府を一緒に持ち寄るコラボレーション型の脅威防御アプローチを促進します。すべてのサイバー攻撃の動きを列挙し、説明することで、新しい方法論と脅威モデルを実装し、プロセスを自動化し、効果的に脅威を分析する機会を提供します。

MITRE ATT&CKにマッピングされたオンデマンド検出コードコンテンツにより、脅威検出カバレッジを向上させましょう。選択してください オンデマンドサブスクリプションプラン サイバー防衛に合わせたカスタマイズされた検出コンテンツを取得し、新たな脅威に対して積極的に防御します。