概要、分析、および教訓

2021年1月13日、ウクライナは大規模なデータ消去サイバー攻撃に見舞われ、政府のオンライン資産が停止しました。2021年1月17日時点で、内閣、7つの省庁、国庫、国家緊急サービス、州サービスを含む最大70のウェブサイトが侵入により一時的なパフォーマンスの問題を経験しました。さらに、複数の非営利団体および主要なウクライナのIT企業が攻撃の被害にあっています。

この記事では、2022年1月13日に発生したウクライナ政府機関を脅かす悪名高い攻撃の背後にあるものに光を当てる試みをしたいと思います。我々は現在入手しているすべての情報を、それまでに知っているものや以前に見たものと比較して分析します。MITRE ATT&CK® フレームワークを使用して、事件の背景に関するより多くの洞察を得ます。

攻撃者の正確な初期アクセス方法は現在不明ですが、 ウクライナCERTは 攻撃者が脅威を引き起こしたと思われるのは、10月のコンテンツ管理システム(CMS)の脆弱性を利用した可能性が高いと考えています。このソフトウェアは、ウクライナのほとんどの政府機関で使用されている主要なものです。したがって、攻撃者はおそらく2021年8月から未修正のままの管理者アカウントパスワードをリセットするために、パスワードの脆弱性(CVE-2021-32648)の弱いパスワードリカバリ機構を利用し、侵入を進めた可能性があります。調査はまだ進行中であり、ウクライナ当局はサプライチェーン攻撃の可能性も調査しています。

WhisperGateの背後には何があるのか: サイバー攻撃の分析

Microsoft Threat Intelligence Center(MSTIC)の調査によれば、初期アクセスを確立した後、攻撃者は「WhisperGate」と呼ばれる新しいデータ消去マルウェアを利用しました。この破壊的なサンプルは、悪名高いMBRLockerコンポーネントとカスタムデータ破壊機能を組み合わせて、攻撃を受けたインスタンス内のデータを意図的に破壊します。

Microsoftによると、破壊を目的とした偽のランサムウェアの発見が調査の焦点となっています。ATT&CK技術に基づいて、この 2段階のマルウェアの主な特徴をより詳しく見てみましょう: MSTICによって強調された内容:

- ステージ1: マスターブートレコードを上書きして偽のランサムノートを表示

対象とする戦術:影響、技術/サブ技術:ディスクワイプ/ディスク構造ワイプ、ID: T1561.002, https://attack.mitre.org/techniques/T1561/002/)

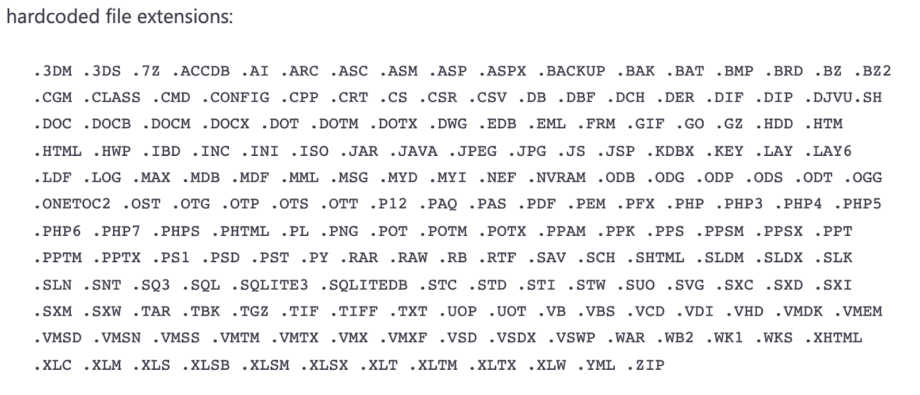

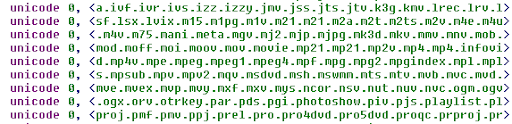

- ステージ2: ファイル腐敗マルウェア(ハードコードされたファイル拡張子リストに基づく)

対象とする戦術:影響、技術:データ破壊、ID: T1485, https://attack.mitre.org/techniques/T1485/)

見覚えがありますか?これらの技術は、2015年から2018年にかけてウクライナの重要なインフラと政府資産を対象としたサイバー攻撃で既に使用されています。 ブラックエネルギー and NotPetya キャンペーンを含む。

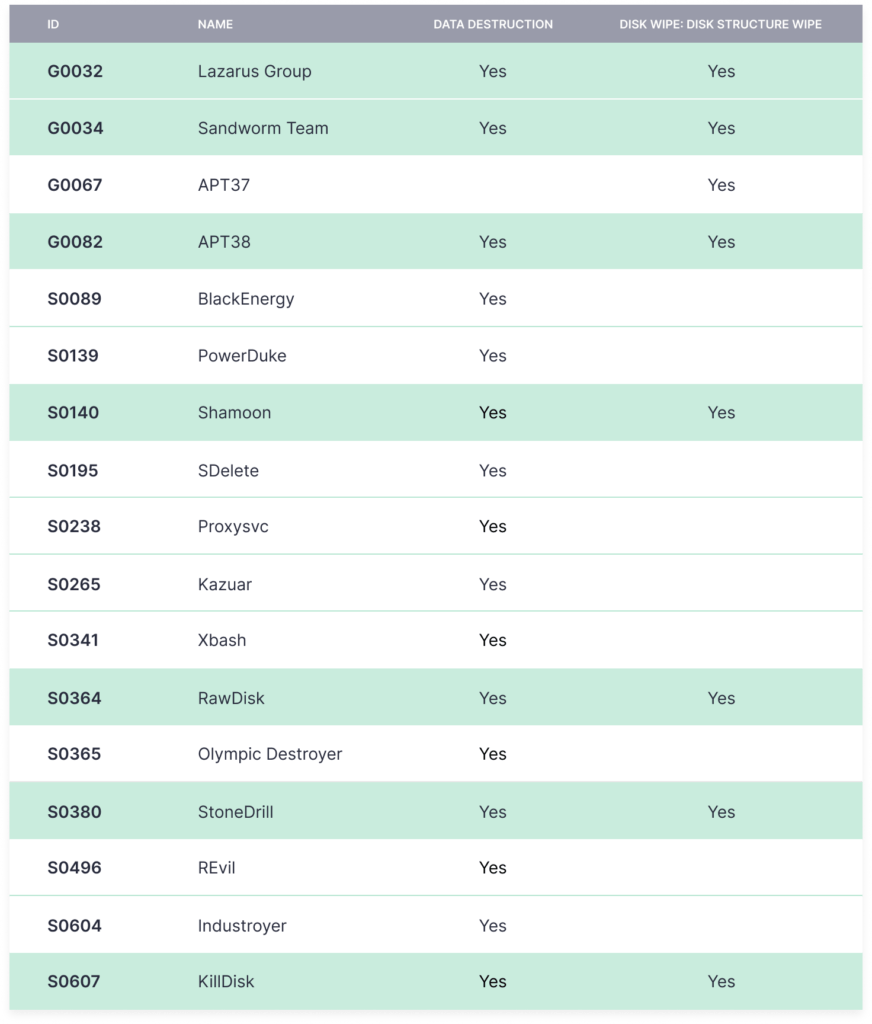

ATT&CKを活用することで、上記の技術を適用した脅威アクターのリストを簡単に作成し、以下の結果を得られます:

単純な交差を行うことで、このリストを次のグループに絞り込むことができます:

- Sandworm Team (KillDisk)

- APT38 (Lazarus Group)

- StoneDrill

- Shamoon (RawDisk)

すべての脅威アクターは、ロシア、北朝鮮、イラン政府に有利に働く国家支援のAPTグループです。

ウクライナ政府に対する最近の攻撃を分析する中で、MSTICはハードコードされたファイル拡張子の方法がハッカーに適用されたことを確認しました。

ATT&CKマトリックスに戻れば、 この方法は リスト上の唯一の脅威アクターである、ロシア国家バックグラウンドのグループ KillDisk(Sandworm Team)に関連付けられています。

より正確な帰属は、攻撃サンプルの詳細な分析のみ可能ですが、公衆とサイバーセキュリティコミュニティに公開されていません。攻撃に関する公開情報は、Microsoftによる分析とこの記事に基づく多くの提案で共有されたIOCに限定されています。

WhisperGate ワイパーマルウェアの検出

既存の公開情報に基づき、SOC Prime TeamはWhisperGateワイピングマルウェアの存在を示すパターンと異常な行動を検出するための一連のSigmaルールを開発しました。すべての検出コンテンツは、SOC Primeの共同サイバー防御プラットフォームで無料で利用可能です:

可能なWhisperGate / DEV-0586 行動活動パターン(cmdline経由)

可能なWhisperGate / DEV-0586 行動活動パターン(file_event経由)

可能なWhisperGate / DEV-0586 行動活動パターン(powershell経由)

可能なWhisperGate / DEV-0586 行動活動パターン(proxy経由)

可能なWhisperGate / DEV-0586 行動活動パターン(dns経由)

WhisperGateの潜在的な行動活動パターンを見つけるSOC Primeの狩猟クエリ全体リストへのリンクはこちら:

https://tdm.socprime.com/expert/?tagsCustom[]=WhisperGate

攻撃は2021年1月13日から14日にかけて深夜に発生しましたが、最初のサンプルがVirusTotalにアップロードされたのは2021年1月17日だけでした。このような限定された情報へのアクセスは、既に いくつかのセキュリティ分析およびサイバーセキュリティの思想的リーダーによって 言及された、共同サイバー防御の力を妨げます。

貴重な時間が失われなければ、世界中のコミュニティは脅威ハンティングと任意のチームによるリアルタイム検知のためにすぐに使用できる交差ツールSigmaベースのコンテンツを既に公開していたかもしれません。SandwormとTeleBots APTグループに起因するウクライナに対する以前の攻撃の経験を考慮すると、このマルウェアモジュールは公開された最後のものではなく、さらに多くが検出されて活性化されることが見込まれます。このような重大な脅威に耐えるには、十分に調整されたコミュニティの協力しかありません。

SOC Primeのプラットフォームに参加して、台頭する脅威を積極的に防御し、脅威検出能力の効率を高めるために、グローバルなサイバーセキュリティコミュニティとの豊かなコラボレーションを活用してください。あなた自身の脅威検出コンテンツとのコラボレーションを促進しませんか?SOC Prime Threat Bounty Programに応募して、世界のサイバー防御に貢献しながら、あなたのインプットに対する継続的な報酬を得てください。