包括的なAzure Sentinelの概要に関する洞察を得て、Microsoftのプラットフォームが他の人気のあるSIEMとどのように異なりどのようにサイバー防御能力を強化するためにスムーズに開始するかを見つけ出してください。

オンプレミスのレガシーセキュリティソリューションからクラウドへの移行というトレンドが高まっており、これにより組織はインフラストラクチャ、メンテナンス、スタッフにかかるコストを削減できます。CISO、SOCマネージャー、セキュリティアーキテクトは、クラウド環境内でデータストレージと脅威検出および対応操作を処理するワンストップソリューションを求めています。Gartnerによれば1、「セキュリティ情報およびイベント管理(SIEM)市場は、攻撃と違反の早期検出をサポートするリアルタイムでセキュリティイベントデータを分析する顧客のニーズによって定義されます。」Azure SentinelクラウドネイティブSIEMは、絶えず出現する脅威に対するタイムリーで効果的な検出と対応を可能にし、安全のリーダーにとって最適なフィットとなります。

Microsoft Azure Sentinelとは?

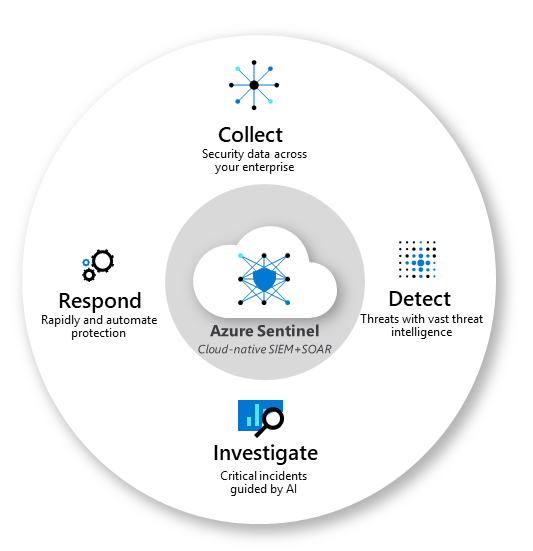

Microsoft Azure Sentinelは、クラウドネイティブのセキュリティ情報およびイベント管理(SIEM)であり、 セキュリティオーケストレーション自動応答(SOAR)ツールであり、AI機能を組み込んでリアルタイムのセキュリティ分析を可能にします。次世代のAI駆動型のSIEMとして、Azure Sentinelは、クラウド規模で包括的なサイバー防御に貢献します。組み込みのAzure Sentinelのデータコネクタは、多くのログソースのシームレスな統合とさまざまなセキュリティソリューションのスムーズなオンボーディングを可能にします。

Azure SentinelクラウドネイティブSIEMは、詳細なセキュリティ分析とコンプロマイズされたユーザーおよびエンティティのタイムリーな識別のための自動化されたユーザーおよびエンティティ行動分析(UEBA)機能を誇っています。統合されたAIと機械学習により、従来のSIEMでの効果的なセキュリティを妨げる一般的な障壁である90%の誤検知とアラート疲れを削減できます。

Azure Sentinelが組織のSOCにもたらす重要なマイルストーン:

- すべてのソースからデータを収集します。 Azure Sentinel SIEMはあらゆるインフラストラクチャ全体でデータを集約します — あらゆるオンプレミスまたはクラウド環境から。

- 以前に明らかになった脅威を検出しながら誤検知を削減します。Microsoftの脅威インテリジェンスにより、以前に検出された脅威を認識することで、最小限の誤検知と最大の実行可能性を実現します。

- クラウドの速度とスケールで脅威を調査します。 統合されたAI駆動機能により、スケールに応じた脅威の特定と追跡が可能になります。

- インシデントに 迅速かつ効率的に対応します。 Azure Sentinelは、組み込みの自動化およびオーケストレーションツールを活用して、重要なインシデントへの賢明で迅速な脅威検出と迅速な対応を可能にします。

Azure SentinelはオンプレミスのSIEMと競合しますか?

Azure SentinelがSplunk、Elastic、QRadar、ArcSightのような他の著名なセキュリティ分析プラットフォームから際立つのは、発生する前に脅威を検出して防ぐことができる積極的な脅威ハンティング能力です。従来のオンプレSIEMでは、運用コストの高さとスケーラビリティの低さにより、Azure SentinelがSIEM市場で無類の存在となっています。Azure Sentinelは、単一のクラウドベースのSIEMソリューションを使用して、インフラストラクチャ全体のセキュリティテレメトリを分析し、比類のないストレージとスケーラビリティを提供します。

Splunkなどのセキュリティ分析プラットフォームをオンプレミスで利用することは合理的なビジネスソリューションですが、AWSやAzureを通じてクラウドで運用する場合はコストがかかります。一方、Azure SentinelクラウドネイティブSIEMは、Splunkインフラストラクチャのサポートに不可欠なサーバー、ストレージ、ネットワーク、エンジニアリング、およびライセンスに投資する必要がありません。 doesn’t need investing in all the servers, storage, networks, engineering, and licensing, which is an indispensable part of the Splunk infrastructure support. これは、業界をリードするMSSPであるInsights Enterprisesが SplunkよりもAzure Sentinelを選んだ.

Azure Sentinel SIEMを使用してセキュリティ操作を処理することで、レガシーSIEMと比較してインフラ設定およびメンテナンスコストを最大48%削減でき、その展開時間も67%速くなります。

Azure SentinelはPaaSですか、それともSaaSですか?

Azure Sentinel SIEMは、さまざまな組織のセキュリティニーズに対応する非常にスケーラブルなSaaS(Security-as-a-Service)と見なすことができます。 しかし、より高いレベルの視点から見ると、Azure SentinelはPaaS(Platform as a Service)とも見なすことができ、クラウドでの完全な開発および展開環境の提供と完全なソフトウェア開発ライフサイクルの実現を含んでいます。完全に管理可能な Microsoft Azure Portal により、異なるアプリケーションの構築、展開、および単一のクラウドスペース内での管理が可能であるため、Azure Sentinelをそれに応じて分類することができます。

Azure Sentinelとセキュリティセンターの違いは何ですか?

Microsoftは Azure Security Center (ASC)という独自の統合セキュリティ管理システムを所有しており、クラウド内のハイブリッド環境で包括的な可視性とセキュリティ制御を実現しています。その主な目的は、インフラストラクチャ全体を監視し、クラウドのセキュリティ状態をチェックし、脅威をタイムリーに識別することです。MicrosoftのAzure Sentinelは、クラウドネイティブのSIEMおよびSOARツールであり、プロアクティブな脅威ハンティング、高度なセキュリティ分析、迅速なインシデント対応を可能にすることで、ログ収集とインシデント予防をはるかに超えています。

Azure Sentinelの主な競合他社は?

SIEM&XDR市場におけるMicrosoftの主な競合他社の中で、Google Chronicleがクラウドネイティブのソリューションとして最も関連性があると見なされ、同様の規模とストレージ機能を持っています。

Gartner Peer Insightsによると 、LogRhythm、Splunk、およびQRadarは、セキュリティ分析およびSIEM市場におけるトップAzure Sentinel競合他社である一方で、Microsoftの製品は「ユーザー全体の評価スコア」(5点満点中4.8点)でリーダーであり、「推薦の意欲」スケールでの最大100%スコアを獲得しています。, LogRhythm, Splunk, and QRadar are among top Azure Sentinel competitors in the security analytics and SIEM market, while Microsoft’s product is the leader by the “User Overall Rating Score” (4.8 out of 5) and receives the maximum 100% score on the “Willingness to Recommend” scale.

Azure Sentinelの展開方法は?

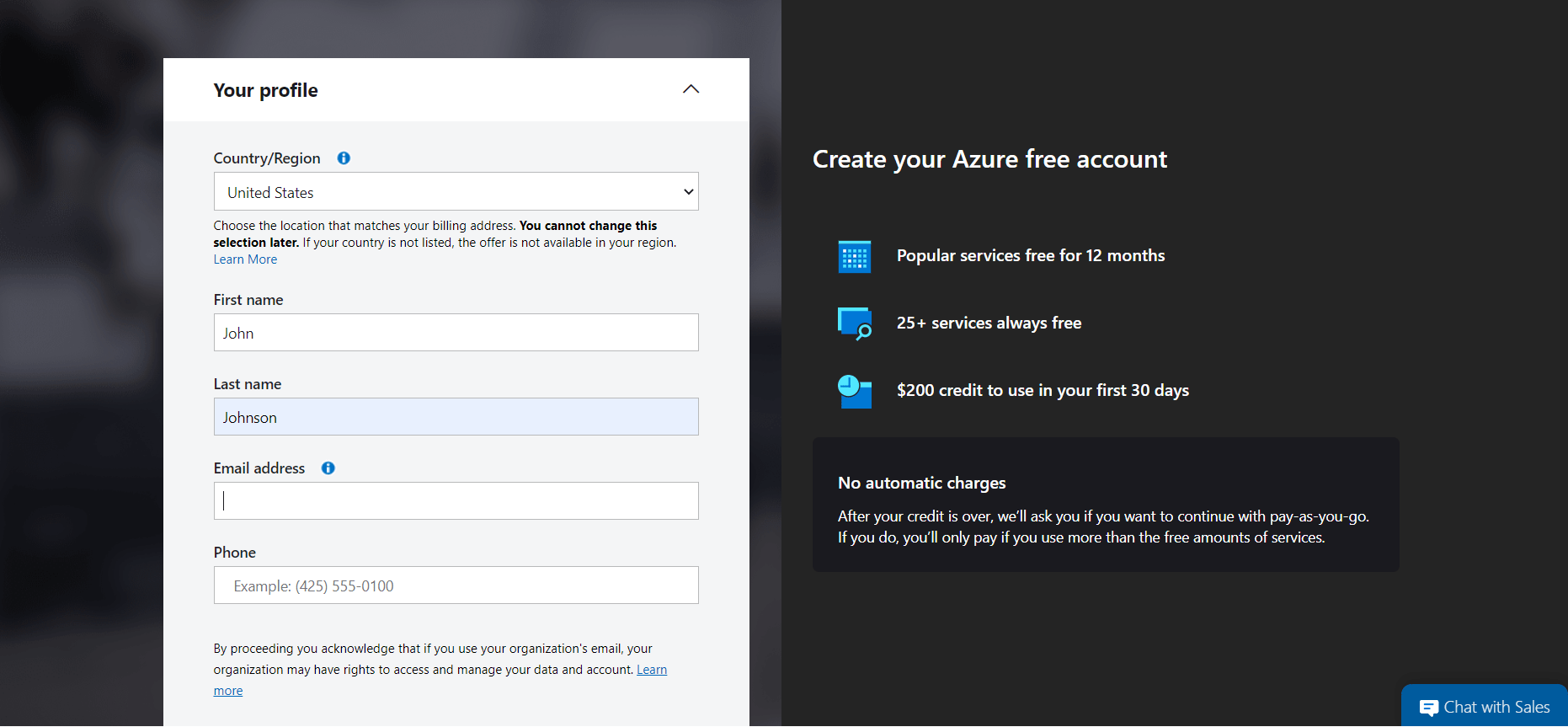

MicrosoftのクラウドネイティブSIEMにコンテンツを展開する前に、セキュリティの実施者はAzure Sentinelを有効にする必要があり、以下の設定が必要です:

- 無料のAzure Sentinelアカウントを持つアクティブなAzure Sentinelサブスクリプション。

2. 対応するコントリビュータまたはリーダー権限を持つAzure Sentinelサブスクリプションへのログアナリティクスワークスペース。

3. 追加の権限が必要な場合がある接続されたデータソース。

環境でAzure Sentinelを有効にし、データソースを接続した後、SIEMインスタンスに直接データをストリーミングし、 ログアナリティクス機能を使用してクエリを作成する準備が整います。 ログ を Azure Monitor メニューから選択します。

Azure Sentinelの検出コンテンツはどこで見つけることができますか?

SOC Primeのコア製品、 Threat Detection Marketplaceは、世界中で最大の10万以上のSIEMおよびEDRアルゴリズムのコンテンツコレクションを持っており、7,000以上のSIEMネイティブの分析ルールをAzure Sentinelに対してサポートします。 Sentinel統合を使用することで、セキュリティの実施者はThreat Detection Marketplaceから最新のコンテンツを Sentinel統合を使用することで、セキュリティの実施者はThreat Detection Marketplaceから最新のコンテンツを Sentinelインスタンスにシームレスに展開できます。 Sentinel統合を使用することで、セキュリティの実施者はThreat Detection Marketplaceから最新のコンテンツを Azure Sentinel APIによって有効化された Continuous Content Management (CCM) モジュール を活用することで、コンテンツ展開は完全に自動化され、Microsoftのユーザーは新しいおよび更新された検出をSIEMインスタンスに直接ストリーミングし、常に出現する脅威の最前線にいることができます。

2021年末まで、Azure Sentinelユーザーは、 SOC PrimeとMicrosoftの共同プロモーション.

の一環として、プロモコードを使用して、Premium Threat Detection Marketplaceコンテンツに無料でアクセスできます。

Azure Sentinelに深く入り込むには、 製品ドキュメント を探索して、このクラウドネイティブSIEMへのスムーズなオンボーディングを行い、そのサイバー防御能力を最大限に活用してください。

SOC Primeはまた、サイバーセキュリティ知識への無料で直接アクセスを提供し、脅威ハンティングスキルを活用するための専用空間を持っています。 Threat Detection Marketplaceによって提供される Threat Detection Marketplaceによって提供される に参加し、Azure Sentinelのハウツーガイドを探索し、 最初から相関ルールを作成する方法やインシデントレスポンスプレイブックを展開し、プレイブックをトリガーするための分析ルールを設定する方法を学びます。

参考文献:

- https://azurelib.com/what-is-azure-sentinel/

- https://www.linkedin.com/pulse/heres-everything-know-usage-azure-security-center-sentinel-bail

- https://docs.microsoft.com/en-us/azure/sentinel/

- https://socprime.com/blog/creating-microsoft-azure-sentinel-rules-in-your-siem-instance/

- https://socprime.com/news/soc-prime-extends-microsoft-azure-sentinel-promotion/

- https://www.channelfutures.com/mssp-insider/why-insight-chose-microsoft-azure-sentinel-as-core-siem-over-splunk

- https://www.datashieldprotect.com/blog/google-chronicle-vs-microsoft-azure-sentinel

1Gartner, Magic Quadrant for Security Information and Event Management, By Kelly Kavanagh, Toby Bussa, John Collins, 29 June 2021.