Dall’ inizio della guerra Russia-Ucraina nel 2022, c’è stato un aumento significativo delle operazioni offensive, evidenziando il profondo impatto delle tensioni geopolitiche sulle imprese globali. Numerosi gruppi di hacker continuano a usare l’Ucraina come terreno di prova per estendere la loro superficie d’attacco nelle arene politiche europee e statunitensi. CERT-UA ha recentemente segnalato un nuovo aumento di attacchi informatici mirati contro enti governativi, militari e agenzie di difesa tramite il malware DarkCrystal RAT, diffuso attraverso il messenger Signal.

Analisi dell’attacco UAC-0200

Il 4 giugno 2024, CERT-UA ha rilasciato una nuova avvertimento CERT-UA#9918 su una nuova campagna di phishing che sfrutta il messenger Signal. Il collettivo di hacker noto come UAC-0200 è dietro una nuova ondata di operazioni malevole che prendono di mira organi statali ucraini, compresi funzionari pubblici, personale militare e rappresentanti del settore della difesa che fanno ampiamente affidamento su Signal come mezzo di comunicazione sicuro.

In particolare, gli hacker cercano di convincere le vittime ad aprire il file malevolo inviato tramite Signal che contiene il DarkCrystal RAT, utilizzando un mittente che potrebbe far parte della lista di contatti del destinatario o di gruppi condivisi. Questa tattica mira ad aumentare il livello di fiducia in questi messaggi, ponendo maggiori minacce alle potenziali vittime di attacchi di phishing così sofisticati.

Gli aggressori inviano un archivio, una password e un messaggio che sottolinea la necessità di aprire il file dannoso con il malware su un computer. Tipicamente, l’archivio sopra menzionato contiene un file eseguibile (con estensioni come “.pif” o “.exe”), che è un archivio RARSFX che include un file VBE, un file BAT e un file EXE. Una volta eseguito, quest’ultimo infetterà il computer bersaglio con il malware DarkCrystal RAT, consentendo accessi non autorizzati nascosti al sistema.

I difensori segnalano la crescente tendenza di attacchi informatici che sfruttano i messaggeri popolari come vettore di attacco iniziale comune e utilizzano account legittimi compromessi. In tutti i casi, la vittima è indotta ad aprire il file su un computer, il che dovrebbe essere considerato un avvertimento specifico per gli utenti per evitare i rischi di intrusioni.

Rilevamento delle intrusioni UAC-0200 coperto nell’avviso CERT-UA#9918

Il crescente modello di attacchi informatici che abusano delle applicazioni di messaggistica fidate per diffondere malware pone rischi crescenti per le organizzazioni che potrebbero cadere preda delle intenzioni subdole degli avversari. In risposta all’ultimo avviso CERT-UA#9918, avvisando i difensori degli attacchi UAC-0200 che sfruttano Signal per diffondere DarkCrystal RAT, SOC Prime ha curato istantaneamente un set rilevante di algoritmi di rilevamento.

Clicca il pulsante Esplora le Rilevazioni per accedere alla lista delle regole Sigma per il rilevamento delle attività UAC-0200 coperte nell’avviso CERT-UA#9918 corrispondente. Tutte le rilevazioni sono filtrate dal tag personalizzato basato sull’identificatore di ricerca CERT-UA per aiutare i team di sicurezza ad accelerare la ricerca e la selezione dei contenuti. Le regole Sigma basate su TTP fornite in questo stack di rilevamento sono collegate a MITRE ATT&CK® e compatibili con le soluzioni SIEM, EDR e Data Lake principali sul mercato, sia on-premise che cloud-native, per ottimizzare le operazioni di ingegneria del rilevamento per le organizzazioni che operano in ecosistemi distribuiti. In alternativa, i team di sicurezza possono anche accedere alle rilevazioni pertinenti utilizzando il tag “UAC-0200” basato sull’attribuzione dell’avversario.

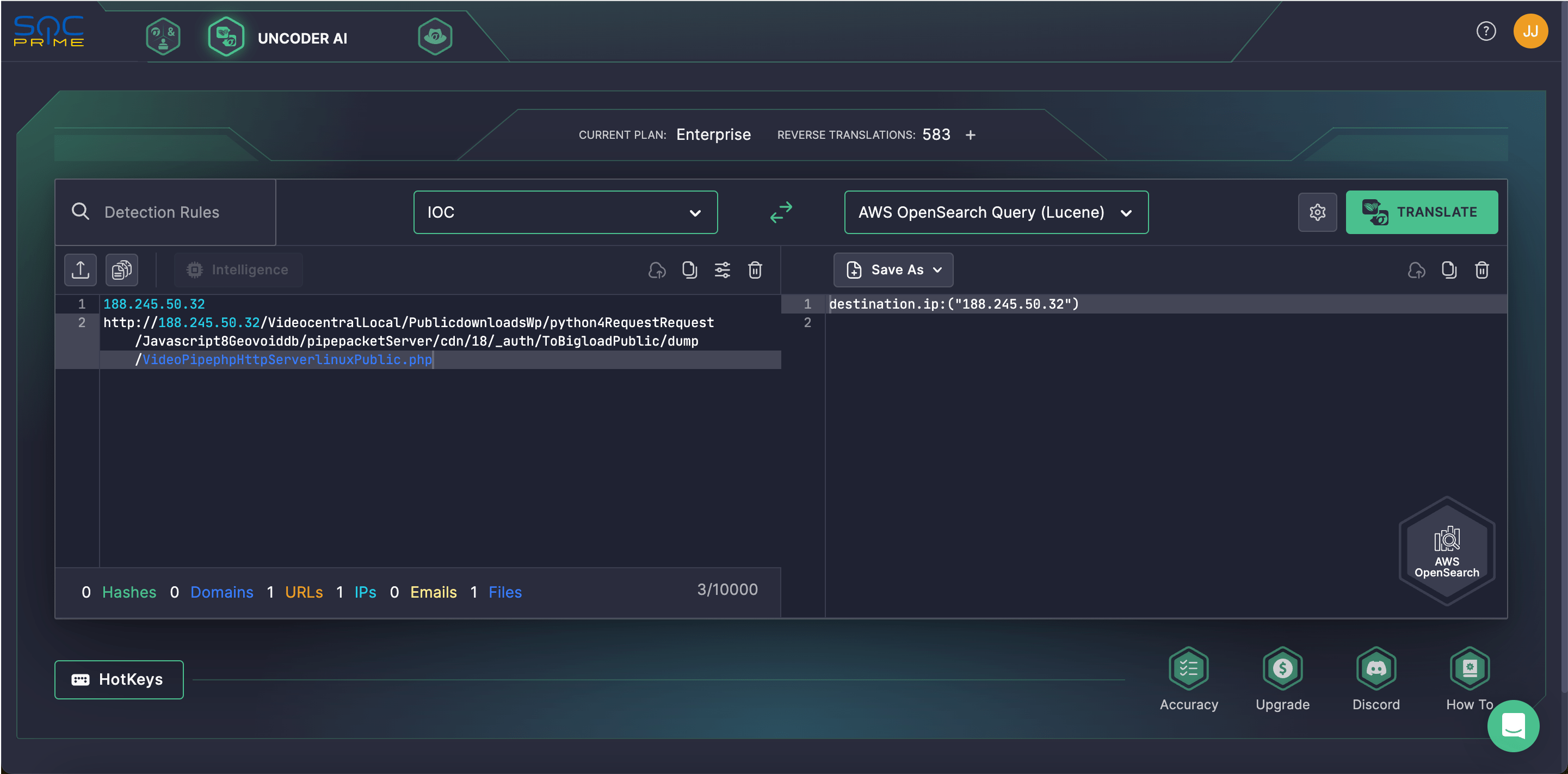

Per semplificare la ricerca di file, host o IOC basati su rete offerti nel rapporto CERT-UA#9918, gli ingegneri della sicurezza possono fare affidamento su SOC Prime’s Uncoder AI utilizzando il pacchetto IOC integrato. La soluzione consente di convertire automaticamente l’intelligence sulle minacce in query IOC ottimizzate per le prestazioni compatibili con il formato SIEM o EDR a tua scelta.

Contesto MITRE ATT&CK

Sfruttando MITRE ATT&CK, i difensori informatici potrebbero ottenere una visione dettagliata del contesto dell’ultima operazione offensiva e dei TTP collegati a UAC-0200. Consulta la tabella sottostante per visualizzare l’elenco completo delle specifiche regole Sigma che corrispondono alle tattiche, tecniche e sotto-tecniche ATT&CK rilevanti.