Gli attori delle minacce sfruttano frequentemente gli strumenti di gestione remota negli attacchi informatici tramite il vettore di attacco phishing. Ad esempio, il software Remote Utilities è stato ampiamente sfruttato in campagne offensive contro l’Ucraina. CERT-UA, in collaborazione con CSIRT-NB, ha recentemente identificato un attacco informatico mirato attribuito a UAC-0188 che utilizza il software di gestione remota. Gli avversari sono stati osservati accedere non autorizzati ai computer delle organizzazioni ucraine sfruttando un popolare strumento RMM SuperOps.

Rileva l’attività UAC-0188 trattata nella ricerca CERT-UA#9797

L’esposizione e l’impatto crescenti degli attacchi di phishing che abusano di software legittimi, inclusi gli strumenti di gestione remota, sottolineano la necessità di migliorare le difese informatiche proattive. La piattaforma SOC Prime fornisce una collezione di regole Sigma per rilevare le più recenti attività dannose che sfruttano SuperOps RMM per scopi offensivi, mirano all’Ucraina e potenzialmente espandono la portata dell’attacco a Europa e USA. Per facilitare la ricerca, gli algoritmi di rilevamento possono essere filtrati tramite i tag personalizzati “UAC-0188” o “CERT-UA#9797” basati sugli identificatori del gruppo o della ricerca.

Accedi alla piattaforma SOC Prime e clicca sul pulsante Esplora Rilevamenti per approfondire immediatamente lo stack di rilevamento pertinente arricchito con metadati utili, allineati al framework MITRE ATT&CK®, e pronti per il dispiegamento in molteplici soluzioni di analisi della sicurezza in uso.

Per difendersi proattivamente contro attacchi simili che sfruttano strumenti di gestione remota legittimi, gli ingegneri della sicurezza possono anche avvalersi di più contenuti SOC aggiunti allo stack di rilevamento pertinente disponibile tramite questo link.

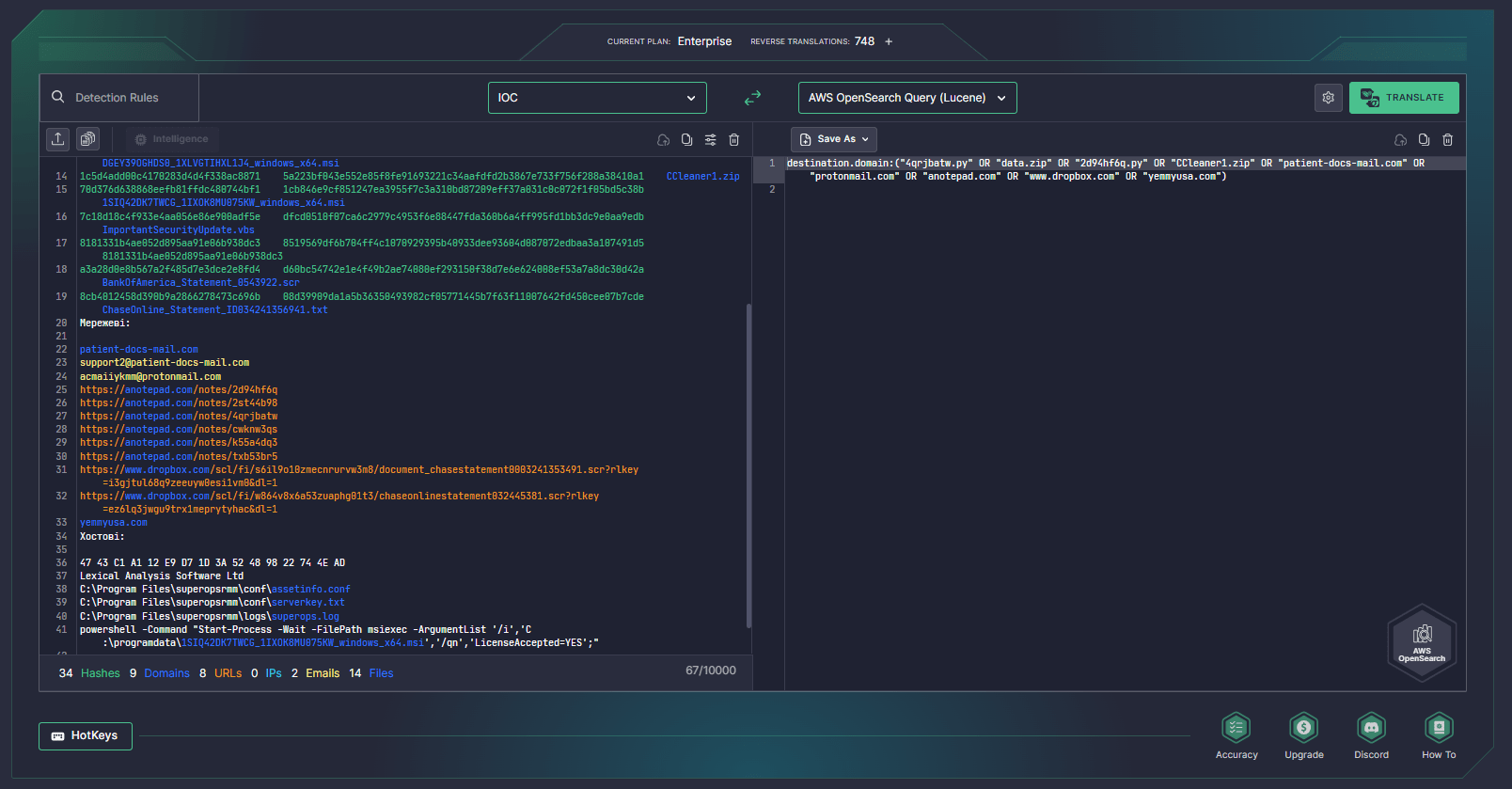

CERT-UA ha inoltre fornito l’elenco degli IOC per cacciare le minacce relative all’attività più recente di UAC-0188. Sfruttando Uncoder AI di SOC Prime, gli ingegneri delle rilevazioni, i cacciatori di minacce e gli analisti SOC possono semplificare l’allineamento degli IOC convertendo istantaneamente l’intelligenza delle minacce rilevanti in query IOC personalizzate pronte per la caccia nel formato linguistico compatibile con il SIEM o EDR in uso.

Analisi dell’attacco UAC-0188

Il 23 maggio 2024, CSIRT-NBU e CERT-UA hanno emesso un nuovo avviso CERT-UA#9797 avvertendo la comunità globale dei difensori informatici di un attacco phishing contro l’Ucraina che strumentalizza un legittimo strumento di gestione remota SuperOps RMM. L’attività malevola è stata collegata al collettivo di hacker UAC-0188.

Il flusso di infezione è innescato da un’email di phishing con un link a Dropbox, che porta al download di un file eseguibile SCR. Quest’ultimo è creato utilizzando PyInstaller e contiene il codice Python legittimo per il gioco “Prato fiorito” insieme a una stringa codificata in base64 da 28MB. Il resto del codice del programma scarica, decodifica ed esegue il codice Python. La funzione principale del codice Python scaricato è chiamare la funzione “create_license_ver” da “Prato fiorito”, con l’argomento che è una combinazione della stringa codificata in base64 dallo script scaricato e la stringa da 28MB in base64 contenuta nel file SCR iniziale.

Concatenare e decodificare la stringa porta all’ottenimento di un archivio ZIP, che estrae ed esegue un file MSI che rappresenta il software legittimo SuperOps RMM. L’esecuzione di questo programma sul computer consente agli avversari di ottenere accesso remoto non autorizzato a terzi.

CERT-UA ha condotto ulteriori ricerche nei TTP degli avversari. Utilizzando le funzionalità del file SCR, sono stati trovati cinque file simili, nominati dopo istituzioni finanziarie e assicurative in Europa e negli USA. Secondo la ricerca, è probabile che gli attacchi informatici scoperti siano stati lanciati non oltre febbraio-marzo 2024, con gli avversari che hanno ampliato l’ambito geografico dell’impatto.

I difensori raccomandano alle organizzazioni che non utilizzano il legittimo SuperOps RMM di assicurarsi che non ci sia attività di rete collegata ai domini *.superops.com e *.superops.ai per prevenire attacchi associati alle ultime operazioni UAC-0188.

Contesto MITRE ATT&CK

Sfruttando MITRE ATT&CK, i difensori informatici possono ottenere dettagli approfonditi sul contesto delle operazioni offensive e dei TTP legati a UAC-0188. Verifica la tabella sottostante per visualizzare l’elenco completo delle specifiche regole Sigma che corrispondono alle tattiche, tecniche e sottotecniche ATT&CK pertinenti.