I ricercatori di CERT-UA informano i difensori della persistente campagna malevola che colpisce più di 11 fornitori di telecomunicazioni. Il gruppo UAC-0165 dietro questi attacchi distruttivi ha preso di mira il settore delle telecomunicazioni ucraine per un periodo di oltre 5 mesi con l’obiettivo di paralizzare l’infrastruttura critica, il che alimenta la necessità di una ricerca approfondita tra i difensori per prevenire potenziali minacce.

Analisi degli Attacchi UAC-0165 Mirati alle Telecomunicazioni

Il 15 ottobre 2023, un avviso di sicurezza di nuova pubblicazione CERT-UA#7627 ha avvisato i colleghi del settore della campagna di lunga data contro l’Ucraina con i fornitori di telecomunicazioni nel mirino degli attacchi informatici distruttivi. I criminali informatici tracciati come UAC-0165 sono dietro le intrusioni nei sistemi di informazione e comunicazione di almeno 11 fornitori, portando a interruzioni del servizio per i consumatori di telecomunicazioni. La collaborazione con uno dei fornitori di telecomunicazioni compromessi ha permesso ai ricercatori di CERT-UA di ottenere informazioni sull’incidente, identificare le TTP comuni degli aggressori e indagare a fondo sulle intenzioni offensive per prevenire ulteriori intrusioni nel settore delle telecomunicazioni.

Nella fase iniziale dell’attacco, UAC-0165 scansiona le sottoreti del fornitore utilizzando un set comune di porte di rete supportato dall’utility Masscan. Una volta che gli aggressori identificano le interfacce di gestione, come SSH o RDP, a condizione che l’accesso a queste non sia limitato, tentano l’autenticazione. Gli avversari cercano anche le vulnerabilità e le sfruttano una volta rivelate. Successivamente, gli attori UAC-0165 analizzano i servizi pubblicamente accessibili, come le applicazioni web, come la fatturazione, gli account personali degli utenti e i server di hosting, sfruttando ffuf, DirBuster, gowitness, nmap e altre utility di scansione.

Nota che UAC-0165 esegue attività di ricognizione e sfruttamento da server precedentemente compromessi e applica server proxy come Dante, SOCKS5, ecc., per instradare il traffico attraverso questi nodi.

I ricercatori indicano anche un set di ulteriori indicatori di compromissione, tra cui l’installazione di un modulo RAM chiamato POEMGATE che consente agli avversari di autenticarsi con una password definita staticamente. Inoltre, quest’ultimo memorizza le credenziali utenti inserite durante l’autenticazione in un formato codificato XOR. Tali backdoor sono preinstallate per consentire agli aggressori di raccogliere nel tempo i dati di autenticazione degli amministratori aggiornati. Queste credenziali sono spesso utilizzate per accedere ad altri server e apparecchiature di rete. Per bypassare le impostazioni che limitano l’uso di una shell di comando, i file originali “/bin/false” e “/bin/nologin” vengono sostituiti con “bash.” Gli hacker di UAC-0165 generalmente rimuovono anche i segni di accesso non autenticato tramite l’utility WHITECAT.

Inoltre, una variante del programma POSEIDON può essere installata sul server. La sua funzionalità include un’intera gamma di strumenti di gestione remota. La persistenza di POSEIDON è garantita sostituendo o modificando il file binario legittimo, nel quale viene aggiunto un codice programma, creando un thread con un argomento “start_routine” sotto forma di funzione “RunMain,” che viene importato dalla libreria “libc.so.”

Nel caso in cui il fornitore di telecomunicazioni preso di mira offra servizi di hosting, dopo la compromissione del sito web, una backdoor chiamata Weevely può essere distribuita nel server web. Se il server si trova all’interno della rete del fornitore, gli hacker possono sfruttarlo per avanzare un attacco su altri elementi all’interno della DMZ o della rete informatica locale.

Oltre a specifiche utility, gli avversari ottengono un accesso non autorizzato persistente all’infrastruttura del fornitore attraverso account VPN regolari. Ciò può essere ottenuto se manca l’autenticazione a più fattori basata su codici una tantum da un’app. Un segno evidente di compromissione VPN è una connessione da indirizzi IP di una rete TOR e dai servizi VPN, compresi quelli “classificati” come ucraini. Gli hacker possono anche rubare credenziali agli account ufficiali nei messaggi insieme ai token per l’invio di messaggi di testo.

Nella fase finale dell’attacco, gli attori della minaccia tentano di interrompere le apparecchiature di rete e server attive, nonché di paralizzare i sistemi di archiviazione dei dati. Questo può essere ottenuto sfruttando password identiche e accesso senza restrizioni alle interfacce di gestione di queste apparecchiature. Inoltre, l’assenza di copie di backup delle configurazioni correnti può avere un impatto negativo sulla capacità di ripristinare rapidamente la funzionalità del sistema.

Per affrontare le minacce associate all’attività di UAC-0165 e aumentare la resilienza informatica, i difensori incoraggiano fortemente i fornitori di telecomunicazioni a abilitare l’autenticazione a più fattori e a seguire le migliori pratiche di sicurezza evidenziate nelle raccomandazioni CERT-UA.

Rilevamento della Campagna Duratura di UAC-0165 Mirata alle Infrastrutture Critiche Ucraine

Controparti offensive sostenute dalla Russia prendono continuamente di mira le organizzazioni ucraine con l’obiettivo di interrompere l’infrastruttura online nazionale ed estendere le loro tattiche malevole provate a una gamma più ampia di obiettivi globali. Per assistere i difensori informatici nel rilevamento proattivo di possibili attacchi informatici affiliati agli attori delle minacce russe, la Piattaforma SOC Prime per la difesa cibernetica collettiva offre un set dedicato di regole Sigma curate, incluse quelle mirate specificamente al rilevamento degli attacchi UAC-0165.

Gli algoritmi di rilevamento sono filtrati in base all’ID del gruppo e all’allerta CERT-UA corrispondente, consentendo agli esperti di cybersecurity di cercare i contenuti tramite i tag “CERT-UA#7627” o “UAC-0165.” Tutte le regole Sigma correlate sono allineate con MITRE ATT&CK® e possono essere automaticamente convertite in 28 piattaforme SIEM, EDR, XDR o Data Lake. Premi il pulsante “Esplora Rilevamenti” qui sotto per accedere allo stack di rilevamento mirato alla campagna UAC-0165 più recente contro il settore delle telecomunicazioni ucraine.

pulsante “Esplora Rilevamenti”

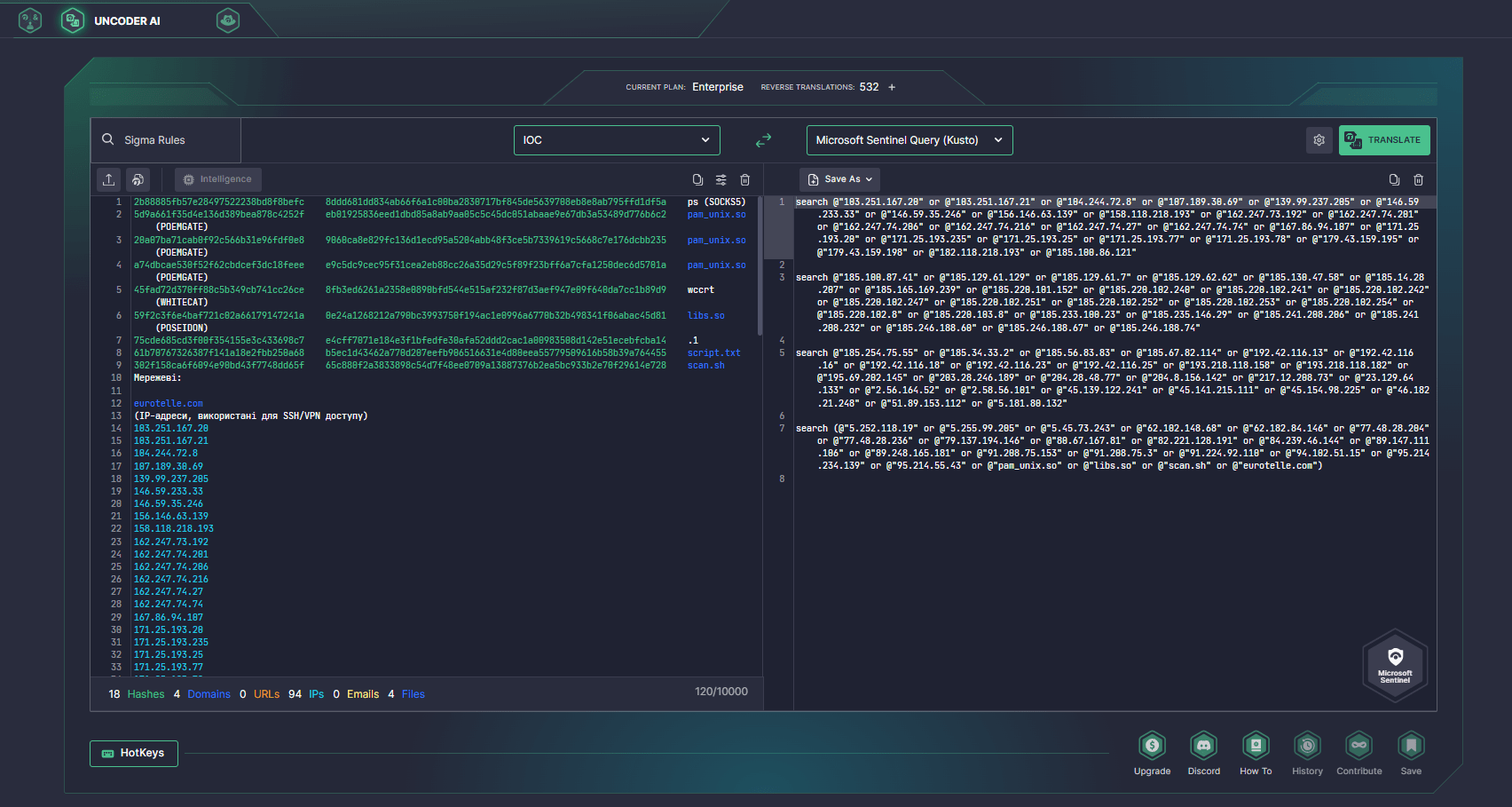

Inoltre, puoi approfondire il set di contenuti di rilevamento esteso che copre l’attività malevola di UAC-0165 Uncoder AI di SOC Prime.

può anche essere utilizzato per cercare IOC rilevanti forniti da CERT-UA creando query personalizzate ed eseguendole automaticamente nel tuo ambiente cloud. Contesto MITRE ATT&CK I membri del team SOC possono anche esplorare i dettagli dell’attacco coperti nell’alert CERT-UA#7627. Approfondisci la tabella qui sotto per trovare l’elenco di tutte le tattiche, tecniche e sotto-tecniche avverse applicabili collegate alle regole Sigma sopra menzionate per un’analisi approfondita:

Usa Uncoder AI per cercare IOC correlati all’attività UAC-0165 coperta nell’alert CERT-UA#7627.

SOC team members can also explore the attack details covered in the CERT-UA#7627 alert. Dive into the table below to find the list of all applicable adversary tactics, techniques, and sub-techniques linked to the above-mentioned Sigma rules for in-depth analysis:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: Unix Shell (T1059.004) | |

Privilege Escalation | Exploitation for Privilege Escalation (T1068) | |

Defense Evasion | Abuse Elevation Control Mechanism (T1548) | |

Abuse Elevation Control Mechanism: Sudo and Sudo Caching (T1548.003) | ||

Hide Artifacts: Hidden Files and Directories (T1564.001) | ||

| Exploitation for Credential Access (T1212) | |

Modify Authentication Process: Pluggable Authentication Modules (T1556.003) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Non-Application Layer Protocol (T1095) | |

Exfiltration | Exfiltration Over Web Service (T1567) |