The Attore della minaccia UAC-0149 prende di mira ripetutamente i governi e le organizzazioni militari ucraine utilizzando il malware COOKBOX. La ricerca più recente di CERT-UA dettaglia il nuovo attacco che sfrutta i messaggi di phishing di Signal e lo sfruttamento di CVE-2023-38831 per distribuire COOKBOX sugli obiettivi.

Dettagli sull’attacco UAC-0149

Il collettivo di hacker UAC-0149 ha condotto operazioni dannose contro l’Ucraina almeno dall’autunno 2023. A cavallo del 2024, CERT-UA ha rivelato un attacco mirato contro le Forze Armate dell’Ucraina coinvolgendo il famigerato malware COOKBOX distribuito tramite falsi messaggi di Signal.

Il 18 aprile, CERT-UA ha emesso un nuovo avviso avvertendo di una nuova ondata di intrusioni che sfruttano COOKBOX. Nell’ultima operazione attribuita a UAC-0149, gli hacker stanno prendendo di mira rappresentanti delle Forze di Difesa ucraine con messaggi di Signal dannosi che hanno documenti allegati infettati da malware. I falsi documenti riferiti alla candidatura per una posizione nel Dipartimento delle Operazioni di Pace delle Nazioni Unite sono consegnati tramite “Супровід.rar” archivio che contiene una vulnerabilità CVE-2023-38831 per il software WinRAR. Nel caso venga aperto, l’archivio RAR dannoso esegue il file CMD “супровід.pdf. cmd” che a sua volta apre un documento di phishing “DPO_SEC23-1_OMA_P-3_16-ENG.pdf” e attiva script PowerShell associati al malware COOKBOX.

Notoriamente, il server di comando e controllo COOKBOX sfrutta il servizio DNS dinamico NoIP. In collaborazione con i rappresentanti di NoIP il nome di dominio corrispondente è stato già bloccato.

Dopo questo attacco, CERT-UA raccomanda vivamente agli amministratori di sistema di limitare gli utenti nell’esecuzione di utility come powershell.exe, wscript.exe, cscript.exe, mshta.exe e altre. Si consiglia di utilizzare meccanismi standard come SRP, AppLocker e impostazioni del registro.

Rileva l’attacco UAC-0149 coperto nell’avviso CERT-UA#9522

Con l’ondata crescente di attacchi UAC-0149 che sfruttano il malware COOKBOX, i professionisti della sicurezza stanno cercando un modo affidabile per individuare le intrusioni in tempo e difendersi proattivamente. La piattaforma SOC Prime per la difesa informatica collettiva aggrega un set curato di regole Sigma per rilevare l’attività più recente di UAC-0149 accompagnata da soluzioni avanzate di rilevazione e caccia delle minacce. Inoltre, i difensori informatici possono cercare lo stack di rilevamento rilevante applicando il tag personalizzato basato sull’ID dell’avviso CERT-UA “CERT-UA#9522“:

Regole Sigma per rilevare l’attività di UAC-0149 coperta nell’avviso CERT-UA#9522

Tutti gli algoritmi di rilevamento sono allineati al framework MITRE ATT&CK® v.14.1, arricchiti con intelligenza sulle minacce rilevanti e metadati azionabili, e sono istantaneamente convertibili in diversi formati linguistici SIEM, EDR e Data Lake per potenziare le vostre operazioni di Ingegneria della Rilevazione.

Gli esperti di cybersecurity che cercano una copertura più ampia degli attacchi UAC-0149 possono cliccare sul pulsante Esplora Rilevamenti qui sotto per accedere immediatamente a un ampio insieme di regole che affrontano i TTP e i modelli comportamentali del gruppo.

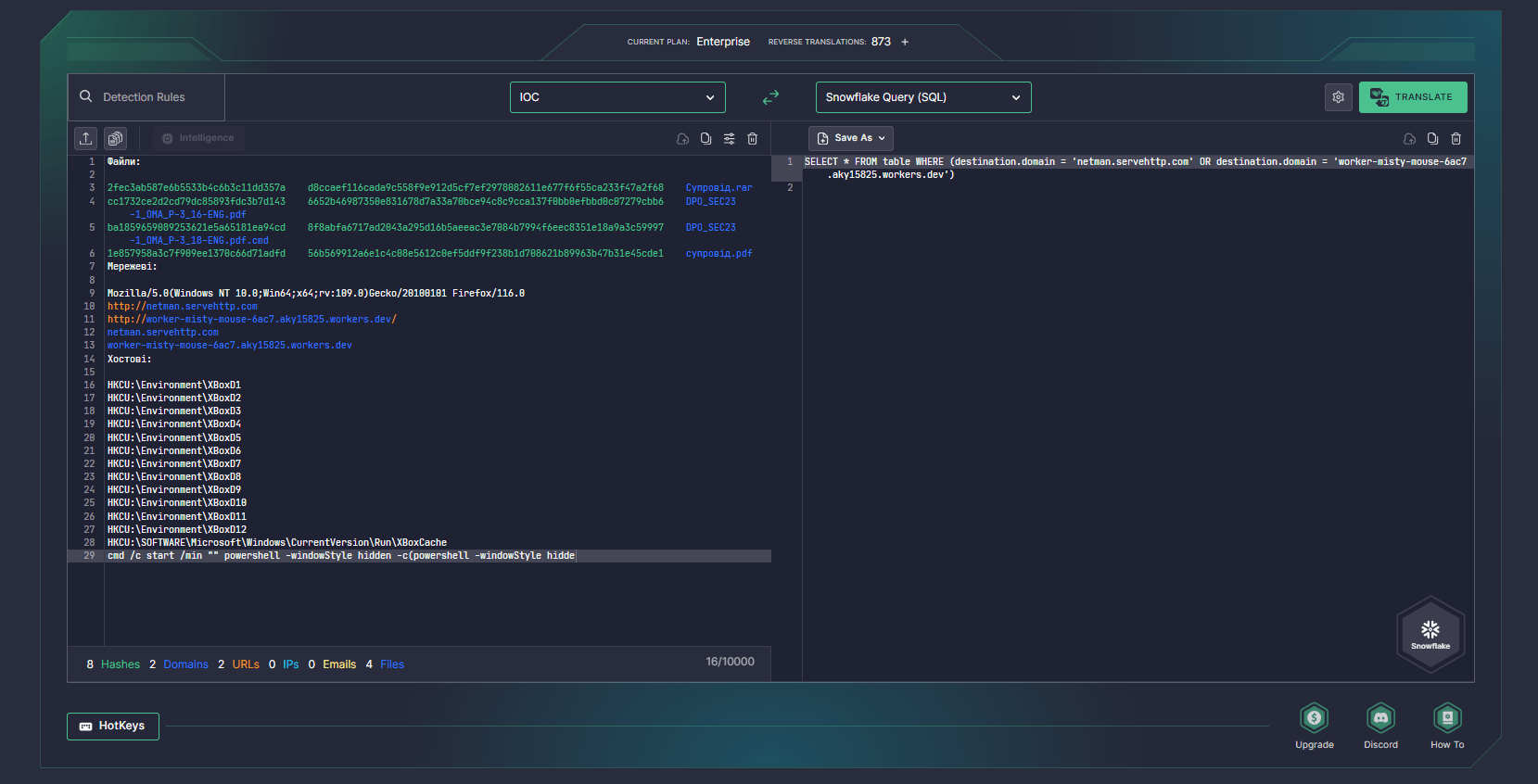

Per semplificare la vostra indagine sulla minaccia, fate affidamento su Uncoder AI, il primo co-pilota AI del settore per l’ingegneria della rilevazione, e cercate istantaneamente gli indicatori di compromissione forniti nell’ avviso CERT-UA#9522. Uncoder AI agisce come un impacchettatore di IOC, permettendo agli analisti CTI e SOC e ai Cacciatori di Minacce di elaborare senza intoppi gli IOCs e convertirli in query di caccia personalizzate pronte per essere eseguite nel SIEM o EDR di loro scelta.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK offre un’ampia visibilità sui modelli comportamentali relativi all’ultimo attacco UAC-0149. Esplorate la tabella qui sotto per vedere l’elenco completo delle regole Sigma dedicate che affrontano le tattiche, tecniche e sotto-tecniche ATT&CK corrispondenti. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Command and Scripting Interpreter: PowerShell (T1059.001) Persistence Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Hide Artifacts: Hidden Window (T1564.003) Command and Control Proxy: Domain Fronting (T1090.004)