A ruota della campagna di cyber-spionaggio di UAC-0099 tramite il vettore di attacco phishing, un altro collettivo di hacker si è evoluto nell’arena delle minacce informatiche per colpire organizzazioni ucraine. CERT-UA informa i difensori della scoperta di siti web falsi che imitano la pagina ufficiale dell’applicazione “Army+” e sono ospitati utilizzando il servizio Cloudflare Workers. L’attività malevola è collegata al gruppo UAC-0125, che è molto probabilmente associato al nefando collettivo di hacker supportato dalla Russia noto come UAC-0002 (alias APT44 alias Sandworm).

Rilevamento degli attacchi UAC-0125 trattati nell’avviso CERT-UA#12559

L’aumento del numero di attacchi informatici rivolti agli enti governativi, alle agenzie militari e di difesa, e al settore delle infrastrutture critiche ha causato agitazione sulla prima linea informatica dalla guerra totale della Russia contro l’Ucraina. Il rilascio di un nuovo avviso CERT-UA#12559 intensifica la crescente preoccupazione per l’attività dell’avversario UAC-0125, con forti indicazioni del suo legame con il gruppo russo UAC-0002 (alias Sandworm APT) e la necessità di una maggiore vigilanza della cybersecurity. SOC Prime Platform per la difesa cyber collettiva fornisce ai team di sicurezza uno stack di rilevamento pertinente per contrastare proattivamente gli attacchi trattati nell’avviso CERT-UA#12559.

Clicca Esplora Rilevamenti per accedere al contenuto SOC dedicato o utilizzare i tag personalizzati corrispondenti quando si cerca nel Marketplace di Rilevamento Minacce basato sull’identificatore del cluster o sull’ID dell’avviso CERT-UA. Gli algoritmi di rilevamento sono allineati al framework MITRE ATT&CK® e offrono un contesto di minacce informatiche attuabile, inclusi CTI e metadati operativi. Gli ingegneri della sicurezza possono anche tradurre automaticamente il codice di rilevamento in formati SIEM, EDR o Data Lake selezionati tra oltre 30.

I team possono anche indagare sui TTP associati alle operazioni offensive dell’attore accedendo all’intera collezione di regole Sigma tramite il corrispondente tag “UAC-0125“. Inoltre, gli esperti di sicurezza possono applicare il tag “Sandworm” per cercare rilevamenti legati al cluster avversario, che è molto probabilmente associato all’ultima attività UAC-0125.

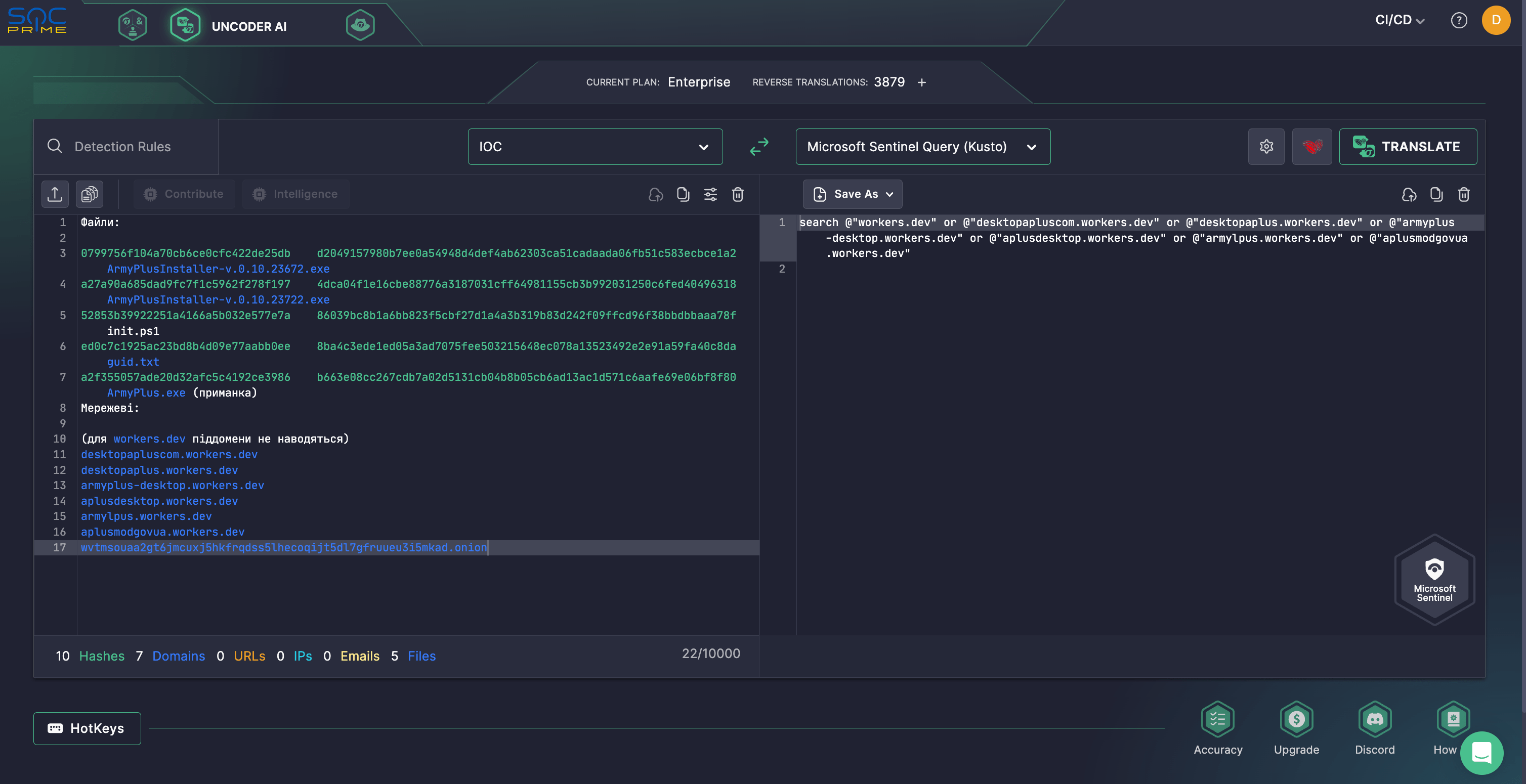

Sfruttando il Uncoder AIdi SOC Prime, le organizzazioni possono accelerare la corrispondenza degli IOC relativi alle operazioni offensive UAC-0125 osservate nell’ultimo avviso CERT-UA, convertendo senza soluzione di continuità gli IOC in query di hunting personalizzate che corrispondono al formato di linguaggio in uso.

Analisi degli Attacchi UAC-0125

Il 17 dicembre 2024, CERT-UA ha ricevuto informazioni da esperti MIL.CERT-UA relative alla scoperta di diversi siti fraudolenti che si mascherano come la pagina ufficiale dell’applicazione “Army+” e sono ospitati tramite il servizio Cloudflare Workers. Army+ è stata creata dal Ministero della Difesa insieme allo Stato Maggiore delle Forze Armate dell’Ucraina per trasformare l’ecosistema dell’esercito ucraino e aiutare a risolvere le richieste del personale militare.

Secondo l’ avviso CERT-UA#12559 avviso corrispondente, quando si visitano questi siti falsi, gli utenti vengono invitati a scaricare il file eseguibile “ArmyPlusInstaller-v.0.10.23722.exe”, con il nome del file potenzialmente cambiato.

Il file eseguibile è un installer creato utilizzando NSIS (Nullsoft Scriptable Install System), che, oltre al file esca .NET “ArmyPlus.exe”, contiene file interpreti Python, un archivio del programma Tor e uno script PowerShell “init.ps1”.

Quando il file “ArmyPlusInstaller-v.0.10.23722.exe” viene aperto, esegue il file esca e uno script PowerShell. Quest’ultimo è progettato per installare OpenSSH sul sistema compromesso, generare una coppia di chiavi RSA, aggiungere la chiave pubblica per l’autenticazione, inviare la chiave privata all’attaccante tramite “curl” ed esporre un servizio SSH nascosto tramite Tor. Tutte queste operazioni danno agli attaccanti il via libera per ottenere accesso remoto al computer della vittima, facilitando un ulteriore compromesso del sistema. L’attività avversaria è tracciata sotto l’identificatore UAC-0125 e, con alta fiducia, è collegata al cluster UAC-0002 associato alla Russia (alias UAC-0133, APT44, UAC-0082, o Sandworm). Il noto gruppo APT Sandworm ha preso di mira enti statali ucraini e organizzazioni di infrastrutture critiche per oltre un decennio. Sono responsabili dei blackout indotti da BlackEnergy del 2015-2016 , della campagna globale, the global NotPetya nel 2017, e degli attacchi del 2022 alle strutture energetiche ucraine utilizzando Industroyer 2 e diversi malware cancellatori di dati. Nel primo semestre del 2024, il vettore di compromissione iniziale degli attaccanti era un pacchetto Microsoft Office contenente un componente trojanizzato, che includeva il file “CommunicatorContentBinApp.cmd” con un comando PowerShell.

Contesto MITRE ATT&CK

Applicando ATT&CK, i team di sicurezza possono ottenere preziosi approfondimenti sui TTP UAC-0125 coinvolti nell’ultima campagna malevola contro l’Ucraina, come dettagliato nell’ultimo rapporto CERT-UA. La tabella sottostante fornisce una raccolta completa di regole Sigma che affrontano le tattiche, tecniche e sotto-tecniche associati a ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing (T1566) | |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell | ||

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Discovery | System Information Discovery (T1082) | |

Collection | Archive Collected Data (T1560) | |

Command and Control | Proxy: Multi-hop Proxy (T1090.003) | |

Protocol Tunneling (T1572) | ||

Encrypted Channel: Asymmetric Cryptography (T1573.002) | ||

Exfiltration | Exfiltration Over C2 Channel (T1041) |