Dall’inizio della guerra su vasta scala in Ucraina, i difensori informatici hanno identificato volumi crescenti di campagne di cyber-spionaggio mirate a raccogliere informazioni dai corpi statali ucraini. Inoltre, le stesse tattiche, tecniche e procedure vengono applicate per colpire una geografia più ampia, tra cui il Nord America, l’Europa e l’Asia. Precisamente, a maggio 2023, il gruppo UAC-0063 ha lanciato una campagna di cyber-spionaggio mirata all’Ucraina, all’Asia centrale, a Israele e all’India. E ora, l ultimo avviso del CERT-UA avverte i difensori informatici dell’operazione offensiva in corso contro gli istituti di ricerca ucraini orchestrata dallo stesso collettivo di hacker.

Rileva l’attività UAC-0063 trattata nell’avviso CERT-UA#10356

Il gruppo UAC-0063 è tornato nella scena delle minacce informatiche, prendendo di mira il settore accademico in Ucraina. La capacità del gruppo di sperimentare con diversi kit di strumenti avversari e diversi vettori di infezione nel flusso iniziale di attacco sottolinea la necessità di una difesa proattiva. La Piattaforma di SOC Prime per la difesa cibernetica collettiva offre una suite completa di prodotti per la Ingegneria della Rilevazione potenziata dall’AI, la Caccia Automatizzata alle Minacce e la Validazione dello Stack di Rilevazione, consentendo alle organizzazioni di individuare tempestivamente le intrusioni e ottimizzare il rischio della propria postura di cybersicurezza. Seguendo il link sottostante, gli esperti di sicurezza possono accedere immediatamente allo stack di rilevazione completo che affronta l’attività avversaria più recente di UAC-0063 e filtrato con il tag ‘CERT-UA#10356’ basato sull’ID dell’avviso.

Regole Sigma per il rilevamento dell’attacco UAC-0063 basato sull’avviso CERT-UA#10356

Tutti gli algoritmi di rilevamento sono mappati al framework MITRE ATT&CK®, arricchiti con CTI attuabili e metadati, e sono pronti per essere distribuiti in decine di piattaforme di analisi di sicurezza native nel cloud e on-premise.

Per difendersi proattivamente contro gli attacchi informatici recenti e persistenti attribuiti a UAC-0063, gli ingegneri della sicurezza possono anche accedere a contenuti SOC più rilevanti cliccando sul pulsante Esplora Rilevamenti sottostante.

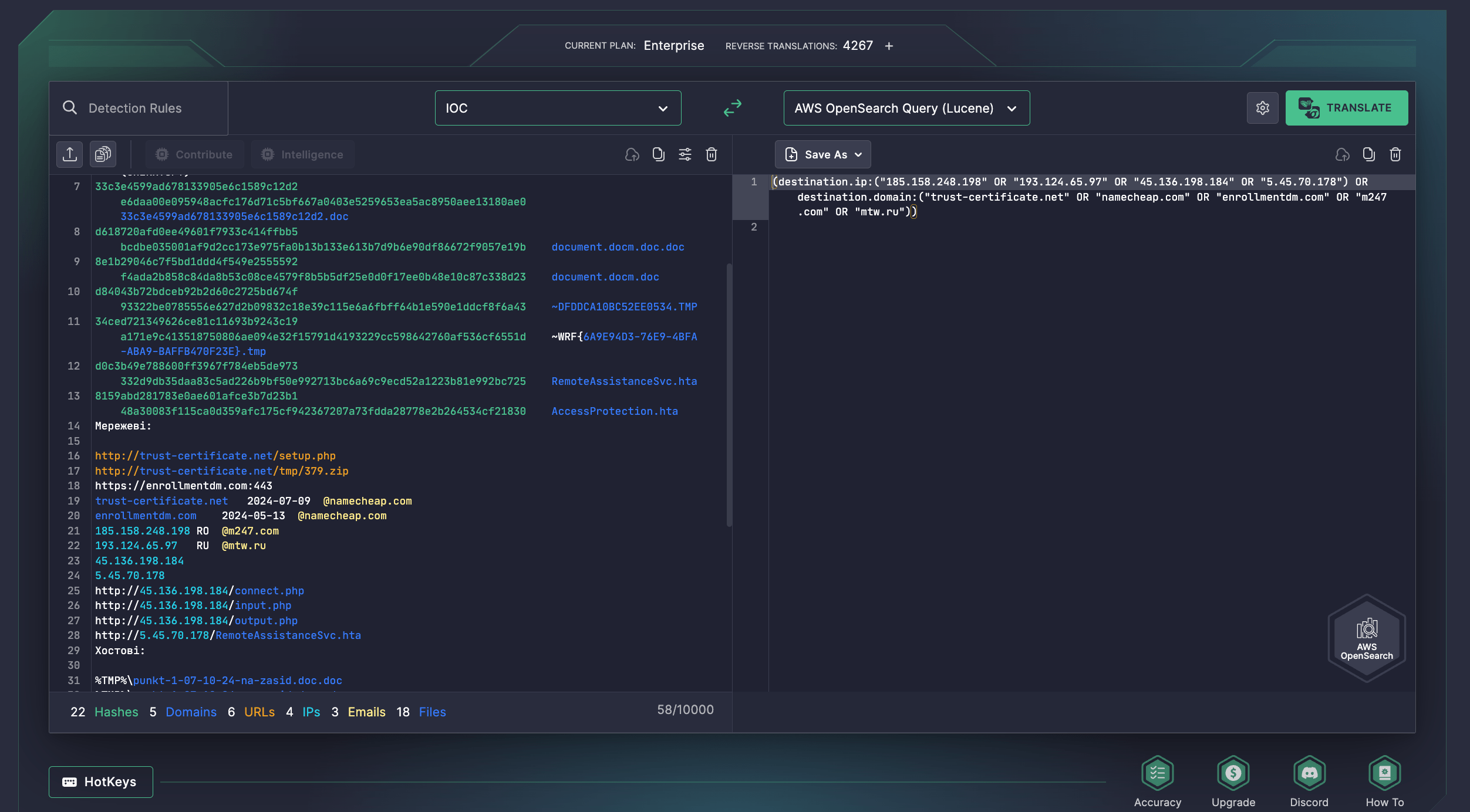

CERT-UA ha fornito una raccolta di IOC per rilevare le minacce legate all’attività recente del gruppo UAC-0063. Affidandosi a Uncoder AI di SOC Prime, i difensori possono semplificare il matching degli IOC convertendo istantaneamente la rilevante intelligence sulle minacce in query personalizzate ottimizzate in termini di prestazioni, adattate al formato del linguaggio del SIEM o EDR scelto e pronte per la caccia nell’ambiente selezionato.

Analisi della più recente attività di UAC-0063

I ricercatori del CERT-UA hanno scoperto una nuova campagna malevola attribuita al collettivo di hacker UAC-0063. Gli avversari hanno lanciato un attacco contro le istituzioni di ricerca ucraine l’8 luglio 2024, sfruttando i malware HATVIBE e CHERRYSPY.

Nella fase iniziale dell’infezione, gli attaccanti che hanno accesso all’account email di un dipendente inviano una copia di un’email recentemente inviata a dozzine di destinatari, incluso il mittente originale. Notoriamente, l’allegato originale viene sostituito con un altro documento contenente una macro.

Aprendo il file DOCX e attivando la macro, verrà generato e aperto un altro file con una macro sul computer. Quest’ultimo, a sua volta, creerà e aprirà un file HTA codificato del malware HATVIBE ‘RecordsService’, insieme a un file di attività pianificata ‘C:WindowsSystem32TasksvManageStandaloneService’ progettato per lanciare il campione malevolo.

Inoltre, gli avversari scaricano un interprete Python e il malware CHERRYSPY nella directory ‘C: ProgramDataPython’, facendo affidamento sulle capacità tecniche per il controllo remoto nascosto del computer. A differenza della versione precedente del malware, che era offuscata con pyArmor, l’iterazione più recente è stata compilata in un file .pyd (DLL).

Notevolmente, l’attività recentemente osservata degli attori UAC-0063 potrebbe essere affiliata al gruppo APT28 (UAC-0001), che è direttamente collegato alla Direzione Generale dello Stato Maggiore delle Forze Armate della Russia. Inoltre, è stato trovato un file DOCX con una macro simile su VirusTotal, caricato dall’Armenia il 16 luglio 2024. Il contenuto esca di questo file contiene un testo rivolto al Dipartimento di Politica Difensiva del Ministero della Difesa della Repubblica di Armenia a nome del Dipartimento di Cooperazione Militare Internazionale del Ministero della Difesa della Repubblica del Kirghizistan.

Inoltre, durante giugno 2024, i difensori hanno osservato molteplici istanze di installazione del backdoor HATVIBE attraverso lo sfruttamento della vulnerabilità del HFS HTTP File Server (probabilmente CVE-2024-23692). Questo dimostra che il gruppo UAC-0063 applica diversi vettori di attacco per il compromesso iniziale.

Per minimizzare i rischi delle intrusioni UAC-0063, i difensori raccomandano fortemente di abilitare l’autenticazione a due fattori per gli account email, applicare politiche per bloccare l’esecuzione di macro, mshta.exe e altri software potenzialmente pericolosi, incluso l’interprete Python, e seguire le migliori pratiche del settore e raccomandazioni tipiche per l’attuale panorama delle minacce informatiche.

Contesto MITRE ATT&CK

Sfruttando MITRE ATT&CK si ottiene un’ampia visibilità sui modelli di comportamento legati al più recente attacco UAC-0063 contro le istituzioni di ricerca ucraine. Esplora la tabella sottostante per vedere l’elenco completo delle regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sottotecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Exploit Public-Facing Application (T1190) | ||

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Python (T1059.006) | ||

Defense Evasion | System Binary Proxy Execution: Mshta (T1218.005) | |

Modify Registry (T1112) |