The Collettivo di hacking Vermin, noto anche come UAC-0020, riemerge, prendendo di mira l’Ucraina utilizzando un nuovo strumento offensivo chiamato FIRMACHAGENT. Nell’ultimo attacco, gli avversari sfruttano il vettore di attacco phishing per diffondere email con l’oggetto esca relativo ai prigionieri di guerra al fronte di Kursk.

Analisi dell’attacco UAC-0020 aka Vermin utilizzando FIRMACHAGENT

Il 19 agosto 2024, il team CERT-UA ha rilasciato un nuovo avviso di sicurezza informaticaCERT-UA#10742, coprendo la riemersione del gruppo di hacking UAC-0020, noto anche come Vermin, nell’arena delle minacce informatiche. Notevolmente, un paio di mesi fa, Vermin ha lanciato una campagna “SickSync” contro le Forze Armate ucraine utilizzando malware SPECTR, che era anche uno degli strumenti chiave dell’arsenale avversario del gruppo a metà marzo 2022 prendendo di mira le agenzie governative e militari ucraine. Nell’ultima campagna, oltre al comune malware SPECTR del toolkit offensivo, gli attaccanti sfruttano un nuovo strumento offensivo conosciuto come malware FIRMACHAGENT.

Il flusso di infezione inizia con email di phishing che sfruttano l’oggetto dei prigionieri di guerra al fronte di Kursk incorporato con un link a un archivio ZIP dannoso. L’archivio contiene un file CHM chiamato “list_of_inactive_vice_chairs_kursk.chm”, che include un file HTML con codice JavaScript che avvia l’esecuzione di uno script PowerShell offuscato. Quest’ultimo è progettato per scaricare componenti del malware SPECTR, che ruba dati sensibili come documenti, screenshot o dati del browser, e il nuovo malware FIRMACHAGENT. La funzione principale del nuovo strumento offensivo è caricare i dati rubati su un server di comando. Viene anche utilizzato per impostare attività pianificate per eseguire l’orchestratore “IDCLIPNET_x86.dll”, che gestisce i plugin SPECTR e FIRMACHAGENT.

Per ridurre la superficie d’attacco, si raccomanda alle organizzazioni di limitare i privilegi degli account utente, come rimuoverli dal gruppo Admin e implementare politiche pertinenti per impedire agli utenti di eseguire file CHM e powershell.exe.

Rileva Attacco UAC-0020 Coperto nell’Avviso CERT-UA#10742

Poiché il gruppo di hacking UAC-0020 (noto anche come Vermin) continua a migliorare il suo set di strumenti malevoli per prendere di mira il governo e le organizzazioni militari ucraine, i professionisti della sicurezza sono alla ricerca di modi affidabili per rilevare e contrastare queste minacce in tempo reale. La piattaforma SOC Prime per la difesa informatica collettiva offre un set dedicato di regole Sigma per identificare gli ultimi attacchi UAC-0020, accompagnate da una suite di prodotti completa per la caccia alle minacce automatizzata, l’ingegneria della rilevazione potenziata dall’IA e il rilevamento avanzato delle minacce.

Regole Sigma per Rilevare Attacchi UAC-0020 Coperte nell’Avviso CERT-UA#10742

Tutte le regole sono compatibili con oltre 30 soluzioni SIEM, EDR e Data Lake e mappate sul framework MITRE ATT&CK® v.14.1. Inoltre, per semplificare l’indagine sulla minaccia, le rilevazioni sono arricchite con CTI dettagliati e metadati operativi, inclusi riferimenti di intelligence delle minacce, linee temporali degli attacchi e raccomandazioni di triage. Basta accedere allo stack di rilevazione tramite il link sopra o semplicemente navigare nel Threat Detection Marketplace utilizzando il tag personalizzato “CERT-UA#10742” basato sull’identificatore dell’alert CERT-UA.

Gli esperti di sicurezza informatica alla ricerca di una copertura di rilevamento UAC-0020 più ampia per analizzare retrospettivamente gli attacchi avversari potrebbero cliccare sul pulsante Esplora Rilevamenti e approfondire immediatamente una raccolta di regole che affronta i TTP avversari e modelli di comportamento.

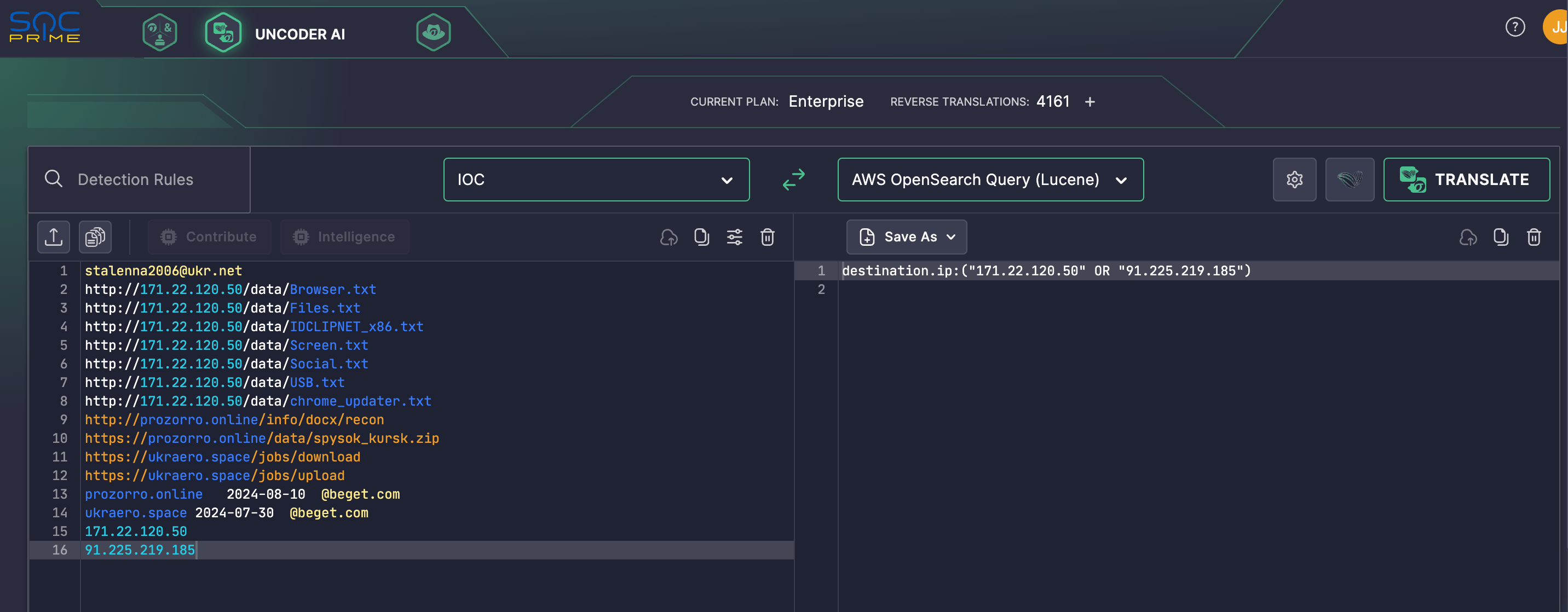

Inoltre, per semplificare l’indagine, i difensori informatici possono fare affidamento su Uncoder AI, il primo co-pilota IA del settore per l’ingegneria della rilevazione, e cacciare istantaneamente gli IOC forniti nell’ CERT-UA#10742 avviso. Basta incollare gli IOC in Uncoder AI e analizzarli senza problemi per convertirli in query personalizzate di caccia che corrispondono al vostro SIEM o EDR in uso.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK fornisce un’ampia visibilità sui modelli di comportamento relativi all’ultimo attacco UAC-0020. Esplora la tabella qui sotto per vedere l’elenco completo delle regole Sigma dedicate che affrontano le corrispondenti tattiche, tecniche e sub-tecniche ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | User Execution (T1204) | |

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Defense Evasion | System Binary Proxy Execution: Compiled HTML File (T1218.001) | |

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Ingress Tool Transfer (T1105) | |

Application Layer Protocol: Web Protocols (T1071.001) |