The Gruppo di hacker Vermin, noto anche come UAC-0020, riemerge, prendendo di mira le Forze Armate dell’Ucraina. Nella più recente campagna “SickSync” scoperta dal CERT-UA in collaborazione con il Centro di Cybersecurity delle Forze Armate dell’Ucraina, gli avversari utilizzano nuovamente il malware SPECTR, che è stato parte del loro kit di strumenti avversari dal 2019.

Campagna SickSync che prende di mira le Forze Armate dell’Ucraina: Analisi degli attacchi

Il 6 giugno 2024, CERT-UA, insieme al Centro per la Cybersecurity delle Forze Armate dell’Ucraina, ha scoperto e indagato sull’attività malevola del gruppo UAC-0020, noto anche come Vermin. Il gruppo era attivo oltre due anni fa, a metà marzo 2022, nelle fasi iniziali di evasione su vasta scala della russia dell’Ucraina, quando furono individuati dietro una massiccia campagna di spear-phishing che prendeva di mira gli enti statali ucraini cercando di diffondere il malware SPECTR. Notoriamente, il collettivo di hacker è collegato alla Repubblica Popolare di Luhansk autoproclamata e si ritiene che operi sotto la direzione del governo di Mosca come parte degli sforzi della guerra informatica della russia contro l’Ucraina.

Nell’ultima campagna allerta CERT-UA#9934, UAC-0020 prende di mira le Forze Armate dell’Ucraina, utilizzando il nefando malware SPECTR accompagnato dall’utility SyncThing. Il gruppo ha fatto affidamento sul malware SPECTR per mezzo decennio, implementandolo come mezzo di attuazione delle minacce informatiche. Per quanto riguarda lo sfruttamento del software SyncThing, comunemente utilizzato per scopi legittimi per stabilire connessioni peer-to-peer tra computer, gli hacker utilizzano lo strumento per estrarre dati dal computer preso di mira.

Il flusso di infezione inizia con un’email di phishing che contiene un allegato di archivio protetto da password. Quest’ultimo include un altro archivio RARSFX contenente un file esca denominato “Wowchok.pdf,” un file eseguibile “sync.exe” creato tramite l’installer InnoSetup, e un file BAT “run_user.bat” destinato all’esecuzione iniziale.

Il file “sync.exe” contiene sia componenti legittimi del software SyncThing sia file di malware SPECTR dannosi, comprese librerie ausiliarie e script. Inoltre, i file SyncThing sono stati parzialmente modificati per cambiare i nomi delle directory, programmare attività o disabilitare la funzionalità di notifica all’utente.

I moduli SPECTR includono SpecMon, che esegue file DLL contenenti la classe “IPlugin”; Screengrabber per catturare schermate; i moduli FileGrabber e Usb utilizzati per copiare file con estensioni specificate da determinate directory e unità USB tramite robocopy.exe; e i moduli Social e Browsers utilizzati per rubare dati di autenticazione e del browser da vari messenger e browser Internet.

Notoriamente, i dati rubati vengono copiati in sottocartelle nella directory %APPDATA%syncSlave_Sync. Successivamente, tramite le capacità di sincronizzazione di SyncThing, i contenuti di queste cartelle vengono inviati al computer dell’attaccante, facilitando così l’esfiltrazione dei dati.

Rilevare gli attacchi Vermin (UAC-0020) come parte della campagna di spionaggio SickSync

La riemersione del gruppo di hacker Vermin (UAC-0020) nell’arena delle minacce informatiche ucraine evidenzia l’urgente necessità di migliorare la resilienza informatica e le misure di difesa proattiva per contrastare gli attacchi, che prendono principalmente di mira le agenzie del settore pubblico e sono altamente probabili collegate alle operazioni offensive della russia. In vista del nuovo avviso di sicurezza emesso da CERT-UA e dal Centro di Cybersecurity delle Forze Armate dell’Ucraina, SOC Prime ha recentemente rilasciato un set di regole Sigma curate per rilevare l’attività più recente di Vermin come parte di una campagna di spionaggio chiamata SickSync contro le Forze Armate dell’Ucraina

Gli ingegneri della sicurezza possono facilmente cercare contenuti di rilevamento rilevanti utilizzando il tag personalizzato basato sull’ID dell’allerta CERT-UA#9934 o sul nome della campagna SickSync. Tutte le regole sono compatibili con oltre 30 soluzioni SIEM, EDR e Data Lake e mappate al framework MITRE ATT&CK®. Clicca il pulsante Esplora Rilevamenti per approfondire immediatamente la raccolta di contenuti dedicata.

Per ulteriori regole e contesti per eseguire un’analisi retrospettiva dei TTP di Vermin, i difensori informatici potrebbero anche sfruttare i tag “UAC-0020” e “Vermin“.

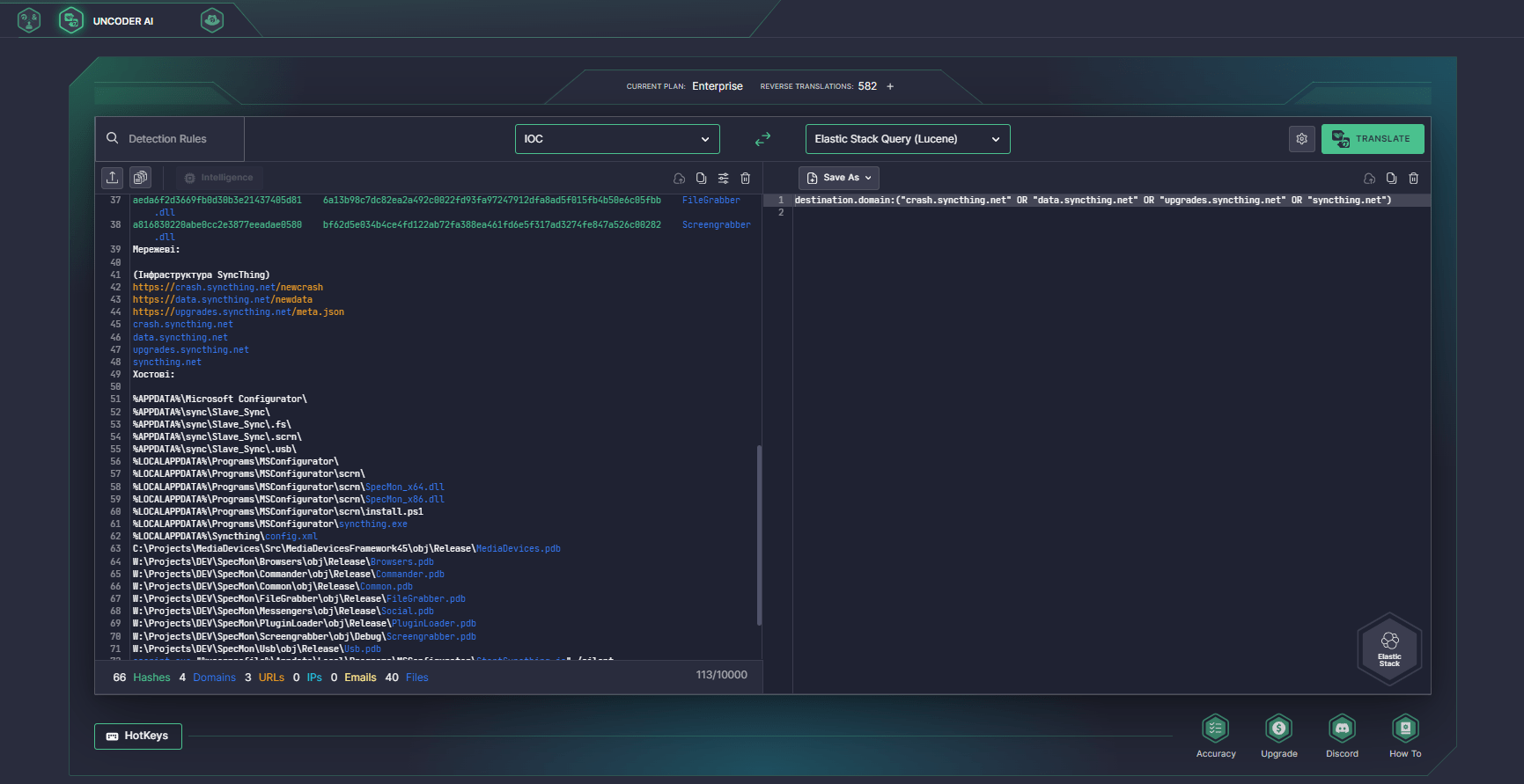

Per semplificare la ricerca di file, host o IOC di rete menzionati nell’ allerta CERT-UA#9934 , gli ingegneri della sicurezza possono sfruttare l’ Uncoder AI di SOC Prime con il suo pacchetto IOC integrato. Permette di convertire automaticamente l’intelligence delle minacce in query IOC personalizzate che sono istantaneamente compatibili con il tuo formato SIEM o EDR preferito.

Contesto MITRE ATT&CK

Sfruttando MITRE ATT&CK, i difensori informatici possono ottenere approfondimenti dettagliati nel contesto dell’ultima operazione offensiva di UAC-0020, prendendo di mira le Forze Armate dell’Ucraina. Controlla la tabella qui sotto per visualizzare l’elenco completo delle specifiche regole Sigma che corrispondono alle tattiche, tecniche e sotto-tecniche ATT&CK rilevanti.

Tactics | Techniques | Sigma Rule |

Initial Access | Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Visual Basic (T1059.005) | |

User Execution: Malicious File (T1204.002) | ||

Collection | Data From Local System (T1005) | |

Exfiltration | Automated Exfiltration (T1020) | |

Exfiltration Over Alternative Protocol (T1048) | ||