Il famigerato gruppo di hacker noto come UAC-0006 ha lanciato operazioni offensive contro l’Ucraina dal 2013, principalmente guidato dal guadagno finanziario. I ricercatori del CERT-UA hanno recentemente emesso una panoramica compilata dell’attività avversaria del gruppo mirata a aumentare la consapevolezza sulla sicurezza informatica e a ridurre i rischi. Il gruppo è noto per commettere furti finanziari sfruttando malware come SmokeLoader per ritirare denaro dai conti delle imprese ucraine. Essendo il principale collettivo di hacking motivato finanziariamente nel panorama delle minacce cibernetiche ucraine, UAC-0006 richiede un’attenzione immediata dai difensori.

Analisi degli Attacchi UAC-0006 Basata su Ricerca CERT-UA

All’inizio di dicembre 2023, CERT-UA ha pubblicato una panoramica dettagliata degli attacchi cibernetici di lunga durata da parte del gruppo UAC-0006 che tentava di commettere crimini finanziari con importi che arrivavano fino a un milione di grivnia a settimana.

Nel 2023, UAC-0006 è stato osservato dietro una serie di attacchi contro l’Ucraina. Ad esempio, in ottobre 2023, UAC-0006 ha lanciato almeno quattro attacchi cibernetici mirati a organizzazioni ucraine. Gli attaccanti hanno utilizzato di nuovo il vettore di attacco phishing e utilizzato un toolkit offensivo simile a quello che hanno sfruttato a luglio

CERT-UA afferma che l’attuale postura sulla sicurezza informatica delle organizzazioni ucraine richiede ancora significativi sforzi per migliorare il livello di protezione delle postazioni di lavoro automatizzate dei contabili. La vulnerabilità di tali computer può potenzialmente portare a perdite finanziarie significative a causa dell’attività dei cybercriminali.

L’accesso non autorizzato e il controllo avversario successivo dei sistemi compromessi vengono effettuati sfruttando almeno 13 varianti di malware e utility, inclusi SmokeLoader (SMOKELOADER), RedLine Stealer (REDLINESTEALER), DanaBot (DANABOT), Lumma Stealer (LUMMASTEALER), ecc.

La catena d’infezione inizia comunemente con il compromesso iniziale del sistema e la consegna del malware SmokeLoader. Gli attaccanti sfruttano quest’ultimo per scaricare ed eseguire altri programmi e moduli sul computer bersaglio. Nonostante la precisione delle campagne di phishing, mirate principalmente ai contabili, gli hacker identificano comunemente i computer “contabili” tramite TALESHOT. Questo comporta l’analisi dei nomi delle finestre e dei processi dei programmi in esecuzione sul computer e l’invio regolare di screenshot agli avversari. Se un computer bersaglio attira l’attenzione dell’avversario (in base al nome dell’istituto finanziario, al saldo del conto, ecc.), un pacchetto software che consiste di RMS, LOADERX3 e RDPWRAPPER viene scaricato sul sistema. Questo consente agli hacker di accedere interattivamente al desktop remoto in modalità nascosta contemporaneamente all’utente legittimo, fornendo agli attaccanti un’analisi dettagliata di una potenziale vittima.

Successivamente, gli hacker tentano di preparare una catena per il ritiro di denaro, come l’identificazione di aziende fittizie intermediarie. In alcuni casi, un operatore può avviare autonomamente un pagamento non autorizzato o modificare i dati dell’account in un documento già preparato e inviato per la firma del direttore. Dopo aver inviato il documento di pagamento alla banca, gli attaccanti cercano di mascherare la loro intrusione o guadagnare tempo disabilitando il computer tramite software specializzato, come HANGTHREAD. Quest’ultimo viene utilizzato per lanciare un attacco DoS, esaurendo le risorse computazionali e causando continui blocchi o congelamenti del sistema.

Parte del gruppo UAC-0006 responsabile della ricezione del denaro rubato può comunicare con i dipendenti bancari fornendo loro disinformazione, inclusi documenti falsi che certificano la legittimità dei pagamenti.

Poiché la postazione di lavoro del contabile comporta l’elaborazione di un grande volume di email in arrivo e l’interazione con più sistemi informativi, è altamente critico proteggere proattivamente i loro computer dalle intrusioni e ridurre i potenziali vettori di attacco.

Per minimizzare i rischi, i computer utilizzati dai contabili richiedono l’implementazione di misure di sicurezza informatica specifiche, come la restrizione dell’esecuzione di file e script applicando un approccio “whitelist” tramite l’uso di Software Restriction Policies (SRP) o AppLocker.

Rileva Attacchi UAC-0006 Contro l’Ucraina

Con l’aumento dei volumi di attacchi cibernetici guidati da motivazioni finanziarie principalmente mirati ai contabili ucraini e attribuiti al gruppo UAC-0006, i difensori stanno cercando di potenziare la loro resilienza cibernetica ed aumentare la consapevolezza sulla sicurezza informatica. La piattaforma SOC Prime fornisce alle organizzazioni una lista completa di contenuti di rilevamento contro le operazioni offensive UAC-0006.

Clicca Esplora le Rilevazioni per raggiungere la raccolta completa delle regole Sigma per il rilevamento degli attacchi UAC-0006. Esplora i metadati pertinenti e approfondisci i TTP degli avversari per una rapida attribuzione degli attacchi. I difensori possono anche convertire automaticamente il codice di rilevamento in più linguaggi di cybersecurity per una traduzione di contenuti interpiattaforma semplificata.

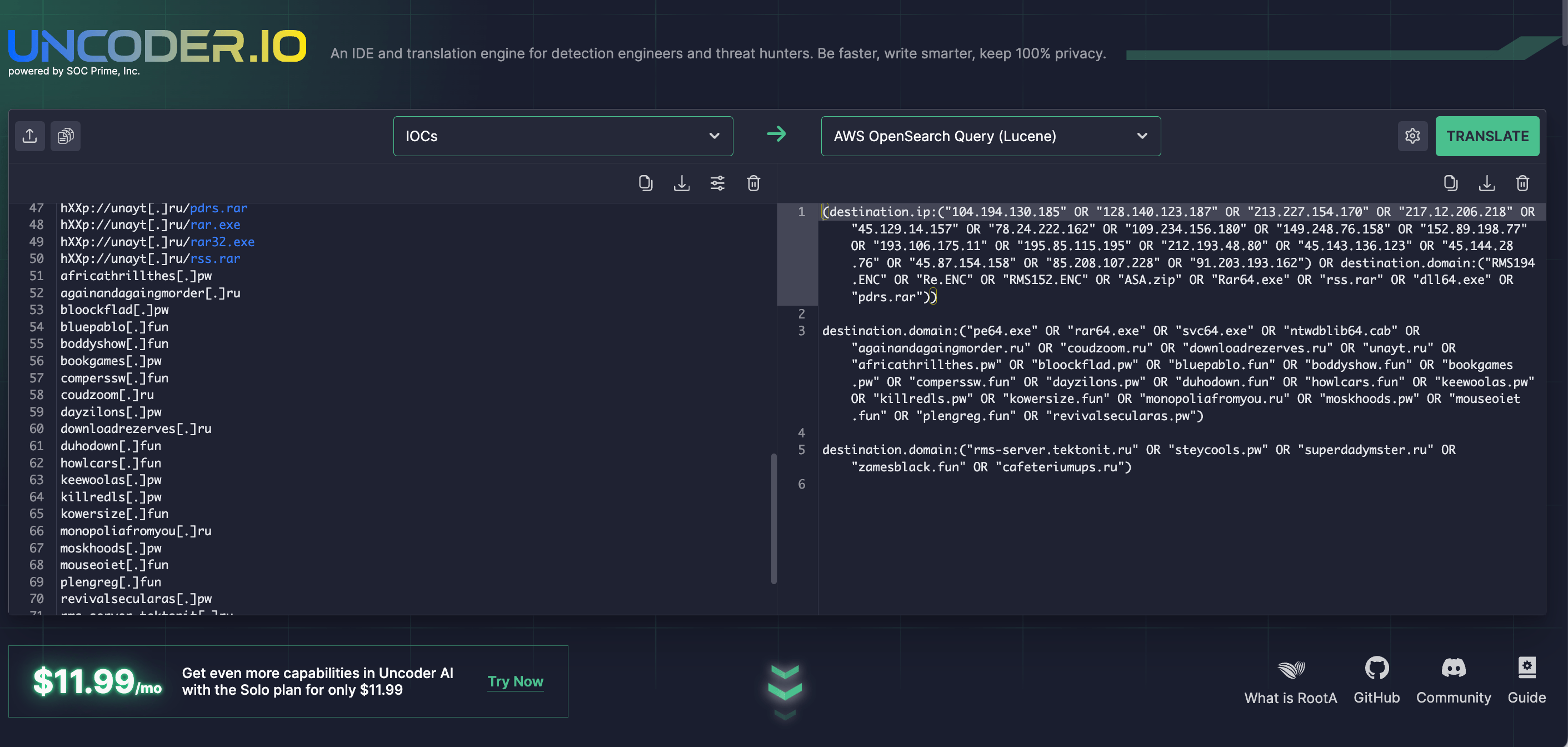

Inoltre, sfrutta Uncoder IO come packager open-source di IOC per analizzare rapidamente gli IOCs che coprono l’attività UAC-0006 dall’ultimo avviso CERT-UA e convertirli in query di ricerca pronte da eseguire nel tuo ambiente.

Contesto MITRE ATT&CK®

Per esplorare il contesto approfondito dietro gli ultimi attacchi cibernetici lanciati dal gruppo UAC-0006, i difensori possono utilizzare la tabella di seguito con l’elenco completo dei contenuti di rilevamento pertinenti mappati su ATT&CK e affrontare i TTP degli avversari.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Phishing: Spearphishing Link (T1566.002) | ||

Execution | Exploitation for Client Execution (T1203) | |

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

| Masquerading (T1036) | |

Masquerading: Match Legitimate Name or Location (T1036.005) | ||

Masquerading: Double File Extension (T1036.007) | ||

Masquerading: Masquerading File Type (T1036.008) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1027) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Process Injection: Process Hollowing (T1055.012) | ||

Hide Artifacts: Hidden Window (T1564.003) | ||

Command and Control | Application Layer Protocol: DNS (T1071.004) | |

Ingress Tool Trasfer (T1105) |