Oggi introduciamo un digest speciale di contenuti che aiuta a rilevare lo sfruttamento di una vulnerabilità critica nei server DNS di Windows. La vulnerabilità è diventata nota solo due giorni fa, ma da allora, sia il team di SOC Prime (rappresentato da Nate Guagenty) sia i partecipanti al Threat Bounty Program hanno pubblicato oltre 10 regole per rilevare vari modi di sfruttamento della vulnerabilità CVE-2020-1350 (nota anche come SIGRed), e aggiorneremo questo post man mano che verranno rilasciate nuove regole.

CVE-2020-1350 – vulnerabilità critica wormable RCE

Questo (Patch) Martedì Microsoft ha risolto 123 difetti di sicurezza e CVE-2020-1350 è stato il più grave bug tra questi. Questa è una vulnerabilità critica wormable RCE in un server DNS di Windows, che può colpire tutte le versioni dei server Windows e può essere attivata da una risposta DNS dannosa. Gli avversari devono solo inviare una richiesta appositamente generata al server DNS per eseguire codice dannoso nel contesto dell’account LocalSystem (un account locale predefinito utilizzato dal gestore del controllo dei servizi). L’account LocalSystem non è riconosciuto dal sottosistema di sicurezza, e secondo Microsoft, il principale pericolo della vulnerabilità è che può essere usata per diffondere una minaccia su una rete locale.

Gli exploit funzionanti per questa vulnerabilità hanno cominciato ad apparire approssimativamente due giorni dopo la pubblicazione delle informazioni a riguardo. Inizialmente, potevano causare effetti di denial-of-service, ma successivamente sono stati sviluppati e rilasciati exploit a pieno titolo dai ricercatori di sicurezza (ovviamente, attori delle minacce avanzate non pubblicano le loro scoperte su GitHub). Questa vulnerabilità non è stata coinvolta in attacchi attivi al momento della pubblicazione del digest. Tuttavia, stiamo facendo del nostro meglio per aiutarti a prevenire attacchi e analizzare il loro impatto dannoso sul tuo sistema prima dell’effettivo sfruttamento. Considerando il punteggio CVSS di base ad alto rischio di 10.0 della vulnerabilità, ti raccomandiamo veramente di implementare questo contenuto del Threat Detection Marketplace per assicurarti che la tua infrastruttura possa resistere ai tentativi degli aggressori mentre le procedure di gestione delle patch seguono.

Digest di contenuto per rilevare attacchi correlati a SIGRed

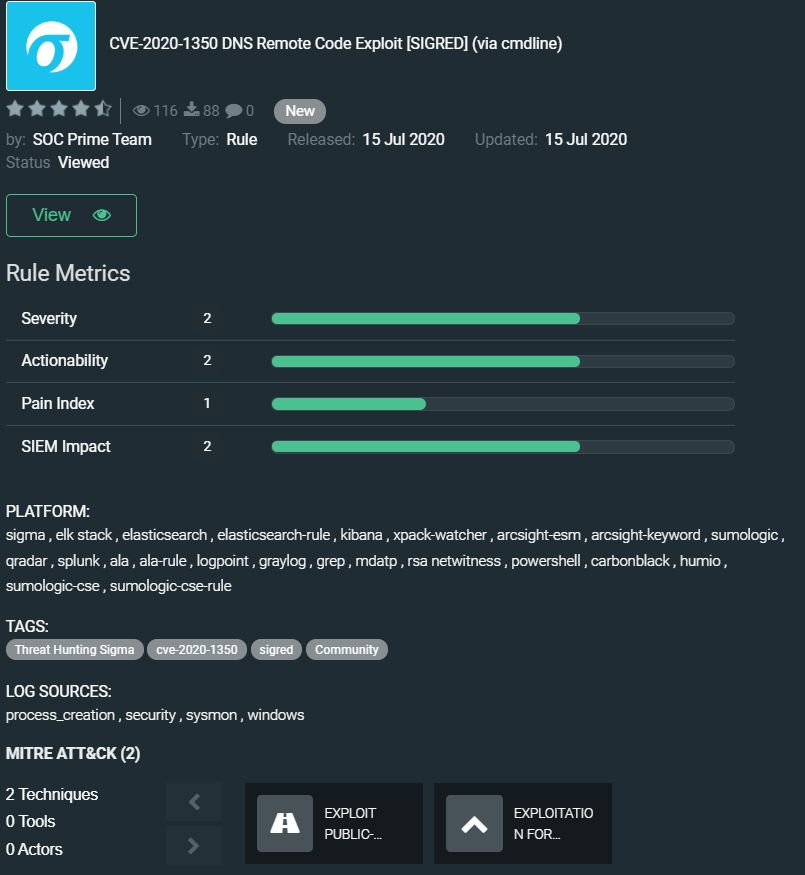

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (via cmdline) dal team di SOC Prime: https://tdm.socprime.com/tdm/info/kiaGjZKlbr51/zqmpUXMBSh4W_EKG7NlL/

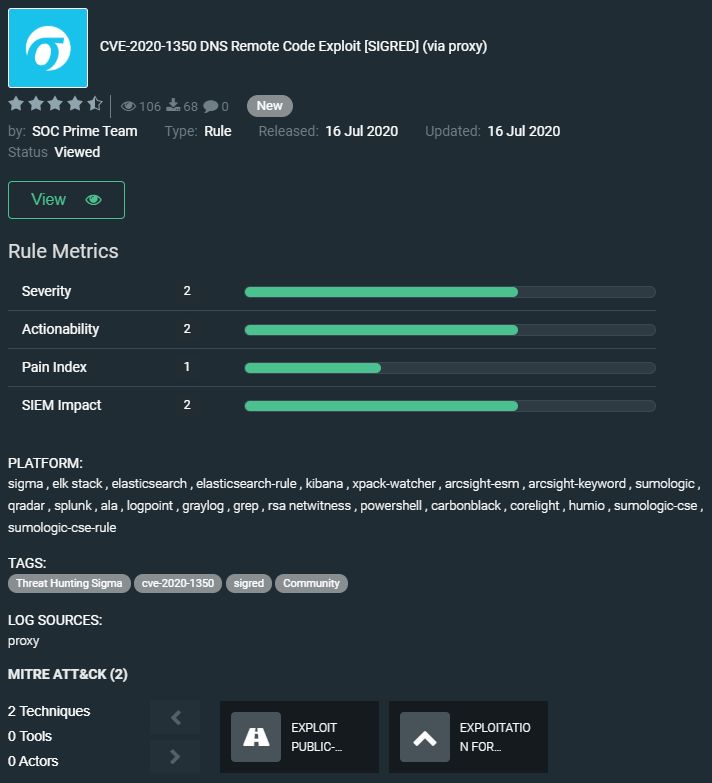

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (via proxy) dal team di SOC Prime: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/YqmkUXMBSh4W_EKGK9be/

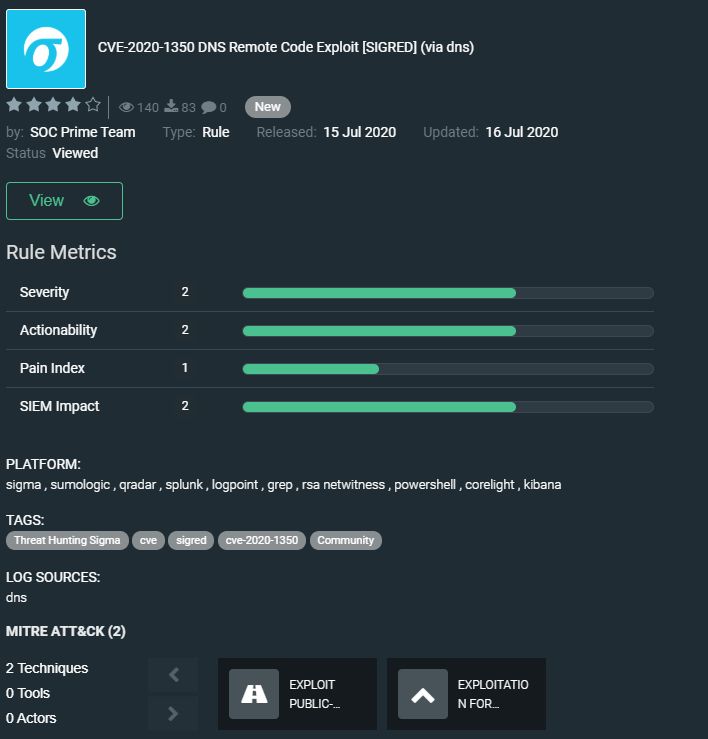

CVE-2020-1350 DNS Remote Code Exploit [SIGRED] (via dns) dal team di SOC Prime: https://tdm.socprime.com/tdm/info/kFS0cuARbWPi/lamcUXMBSh4W_EKGadFM/

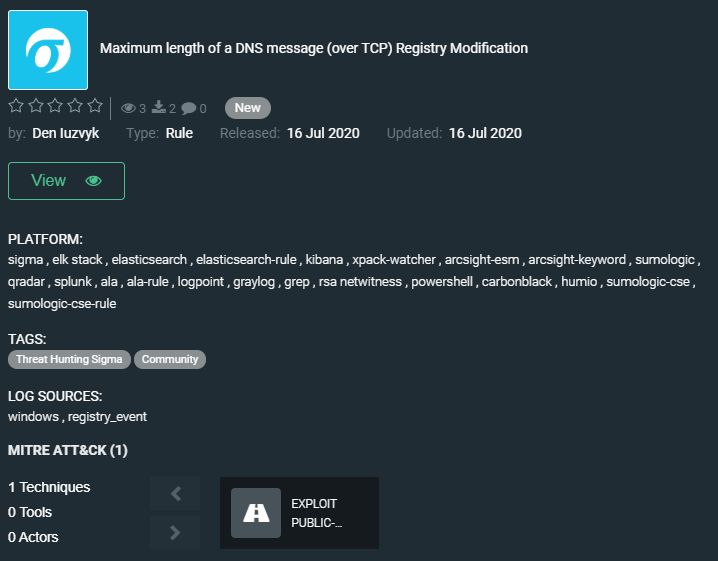

Lunghezza massima di un messaggio DNS (su TCP) Modifica del Registro by Den Iuzvik: https://tdm.socprime.com/tdm/info/nsOIPkW36EOL/0tcSV3MBPeJ4_8xcXcvY/

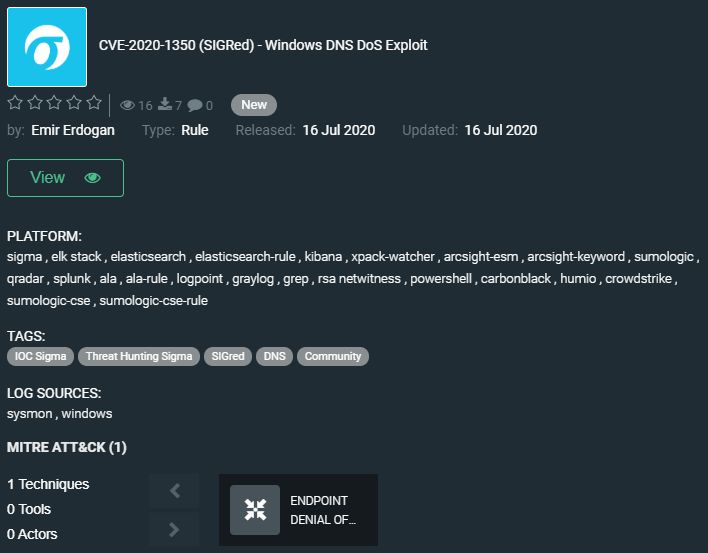

CVE-2020-1350 (SIGRed) – Windows DNS DoS Exploit by Emir Erdogan: https://tdm.socprime.com/tdm/info/2q5UBrjizMau/vq0YV3MBSh4W_EKGajbo/

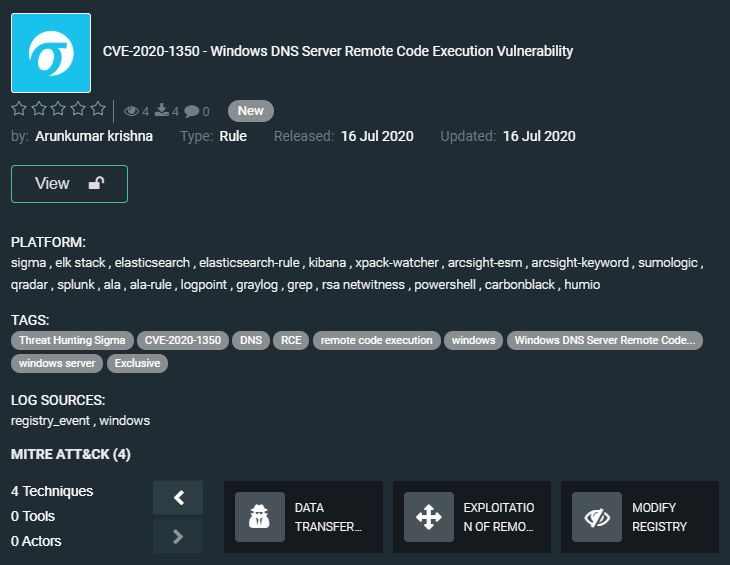

CVE-2020-1350 – Vulnerabilità di esecuzione di codice remoto nel server DNS di Windows by Arunkumar Krishna: https://tdm.socprime.com/tdm/info/HTQs2ZylIDcg/s60VV3MBSh4W_EKGbTR0/#s60VV3MBSh4W_EKGbTR0

Regola YARA CVE-2020-1350 – Vulnerabilità di esecuzione di codice remoto nel server DNS di Windows di Arunkumar Krishna: https://tdm.socprime.com/tdm/info/ZZjdbck3YBvC/MamvUXMBSh4W_EKGJN0s/

(SIGRED) CVE-2020-1350 DNS Remote Code Exploit [via HTTP/Proxy Logs] dal team SOC Prime: https://tdm.socprime.com/tdm/info/mVWveD0Kpws4/Aa2kUXMBQAH5UgbBLQQH/

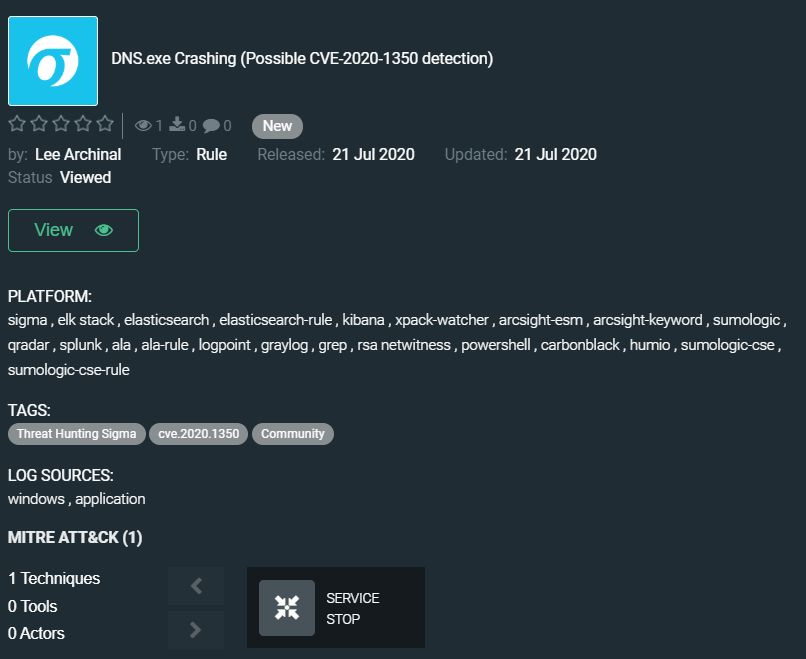

Crashing di DNS.exe (Possibile rilevamento CVE-2020-1350) di Lee Archinal: https://tdm.socprime.com/tdm/info/juvemAPHz2Co/hsDlcHMBQAH5UgbBe0ro/?p=1

Regola Sigma per rilevare lo sfruttamento di Windows DNS RCE CVE-2020-1350 da Florian Roth: https://github.com/Neo23x0/sigma/blob/master/rules/windows/process_creation/win_exploit_cve_2020_1350.yml

Questa regola può essere tradotta con Uncoder: https://uncoder.io/

Le regole hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tattiche: Impatto, Esfiltrazione, Movimento Laterale, Evasione della Difesa, Comando e Controllo, Accesso Iniziale, Escalation dei Privilegi

Tecniche: Sfruttamento di Applicazioni Raggiungibili dal Pubblico (T1190), Sfruttamento per Escalation dei Privilegi (T1068), Denial of Service del Punto di Termine (T1499), Limiti di Dimensione del Trasferimento Dati (T1030), Sfruttamento di Servizi Remoti (T1210), Modifica del Registro (T1112), Codifica dei Dati (T1132)

Restate sintonizzati!