Modello di Maturità per la Caccia alle Minacce Spiegato con Esempi

Indice:

Nella nostra serie di guide sulle Basi della Caccia alle Minacce, abbiamo già trattato diversi argomenti, dalle tecniche and agli strumenti che i team di caccia alle minacce utilizzano fino alle certificazioni per professionisti e principianti. Ma cosa rende buona la Caccia alle Minacce, e come puoi valutarla? Uno dei modi per misurare l’efficacia delle procedure di caccia è utilizzare il Modello di Maturità della Caccia alle Minacce (HMM). Esso è utile per valutare la competenza del processo di caccia alle minacce e definire le opportunità di miglioramento.

In questo blog, vedremo come puoi valutare il livello di maturità della tua organizzazione e cosa può essere modificato per rafforzare la postura di sicurezza. Che tu sia nuovo nella caccia alle minacce o stia cercando di potenziare la tua attuale configurazione, equipaggiarti con le rilevazioni basate sul comportamento dalla piattaforma SOC Prime non è mai una cattiva idea.

Rileva & Caccia Esplora il Contesto delle Minacce

Introduzione al Modello di Maturità della Caccia alle Minacce

Riferirsi al Modello di Maturità della Caccia alle Minacceè un ottimo modo per mantenere l’ caccia alle minacce della tua organizzazione al suo posto. Ovviamente, non esistono modelli di caccia universali poiché variano per le diverse aziende. Tuttavia, quando si valuta la capacità di un’organizzazione di cacciare minacce, dovresti sempre considerare i seguenti elementi:

- Qual è la qualità e il volume dei dati raccolti da un’organizzazione?

- Quanto bene un’organizzazione può interpretare e analizzare diversi tipi di dati?

- Quali tecniche analitiche automatizzate può usare un’organizzazione per migliorare le intuizioni degli analisti?

Quando è stato Modello di Maturità della Caccia alle Minacce Sviluppato?

L’attuale Modello di Maturità della Caccia alle Minacce è stato creato da Sqrrl nel 2017 per valutare la capacità di caccia di un’organizzazione. In particolare, il Modello di Caccia alle Minacce di Sqrrl è stato sviluppato da David J. Bianco (@DavidJBianco), un Hunter e Architetto della Sicurezza. L’idea principale di questo framework di caccia alle minacce è delineare le diverse fasi della caccia alle minacce competenza

organizzativa. Modello di Maturità della Caccia alle Minacce?

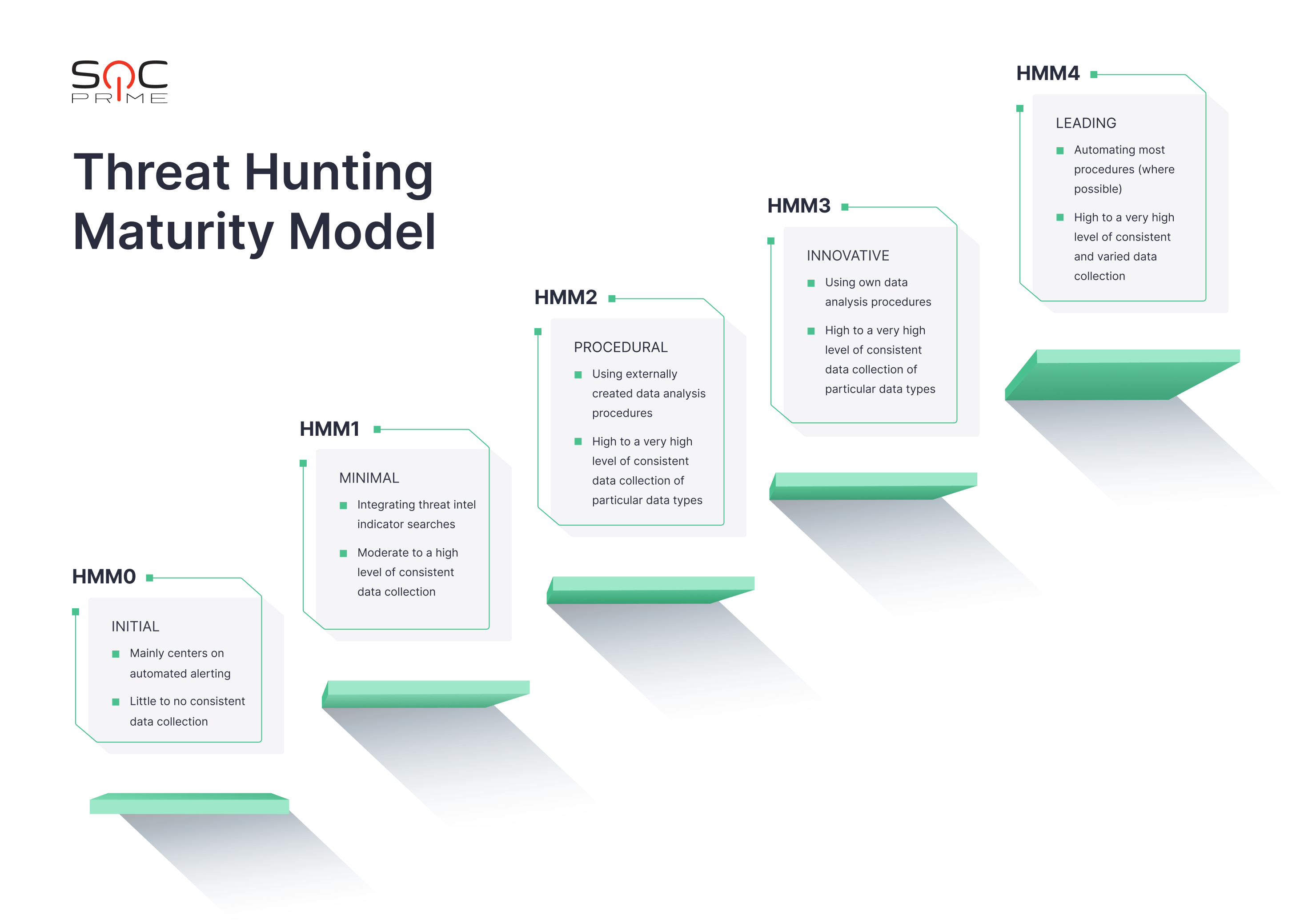

Modello di Maturità della Caccia alle Minacce è un sistema di valutazione a cinque livelli di quanto è efficiente un’organizzazione in termini di caccia alle minacce. Il Modello di caccia alle minacce di Sqrrl valuta i seguenti criteri:

- Raccolta Dati (il volume e la qualità dei dati che un’azienda estrae dal suo ambiente)

- Creazione di Ipotesi (cosa viene preso in considerazione nella creazione delle ipotesi)

- Strumenti e Tecniche per il Test delle Ipotesi

- Rilevamento di Pattern e Tattiche, Tecniche e Procedure (TTP)

- Automazione delle Analitiche (fino a che punto le procedure di caccia alle minacce sono automatizzate)

The Modello di Maturità della Caccia alle Minacce definisce le capacità delle organizzazioni di una caccia alle minacce difesa efficace e risposta alle minacce. Più l’azienda è capace, maggiore è il livello del Modello di Maturità della Caccia (HMM), dove l’HMM0 è il meno capace e l’HMM4 è il più efficiente. Ora, diamo un’occhiata a ciascun livello in dettaglio.

HMM0 – Livello Iniziale della Modello di Maturità della Caccia alle Minacce

A HMM0, le organizzazioni generalmente usano sistemi di allerta automatizzati come IDS, SIEM o antivirus per identificare comportamenti dannosi. La maggioranza del lavoro umano a HMM0 è focalizzata sulla risoluzione degli avvisi.

Queste aziende presumibilmente utilizzano indicatori di intelligence sulle minacce e fonti di threat feed da servizi open-source. Questi indicatori corrispondono per lo più ai livelli inferiori della Piramide del Dolore, dati banali che sono improbabili da riutilizzare (domini, hash, URL, indirizzi IP). Le organizzazioni HMM0 tendono a mancare di una reale capacità di threat intelligence.

A HMM0, le aziende tipicamente utilizzano una piattaforma come SIEM per l’aggregazione dei log. È molto probabile che utilizzi la configurazione di default di base del fornitore (es. regole di correlazione per avvisi). Inoltre, le aziende HMM0 non raccolgono molti dati dai loro sistemi, il che limita notevolmente la loro capacità di scoprire le minacce in modo proattivo. Di conseguenza, c’è poca o nessuna visibilità sull’ambiente per queste organizzazioni. Tutto ciò rende le organizzazioni HMM0 incapaci di effettuare la caccia alle minacce.

Qual è l’aspetto dell’HMM0 caccia alle minacce ?

- Raccolta Dati: Raccolta minima o nessuna raccolta di dati.

- Creazione di Ipotesi: Il processo si riduce a risolvere gli avvisi prodotti da antivirus, firewall, SIEM, IDS, ecc., senza creare ipotesi.

- Strumenti e Tecniche per il Test delle Ipotesi: Le procedure non coinvolgono alcuna indagine proattiva. Gli strumenti includerebbero generalmente ricerche nel SIEM o console di avvisi.

- Rilevamento di Pattern e TTP: Nessuno.

- Automazione delle Analitiche: Nessuno.

HMM1 – Livello Minimo della Modello di Maturità della Caccia alle Minacce

HMM1 significa che le organizzazioni usano ancora principalmente l’allerta automatizzata per guidare il loro processo di risposta agli incidenti. Tuttavia, a questo stadio, la visibilità sull’ambiente migliora, principalmente grazie alla raccolta di una maggiore varietà di log.

A HMM1, le aziende continuano a utilizzare piattaforme SIEM per l’analisi, ma a questo livello di maturità, il contenuto SIEM è diversificato oltre le correlazioni di base. La raccolta di vari dati consente di creare rapporti per ulteriori analisi. Di conseguenza, gli analisti possono estrarre indicatori da questi rapporti quando emergono nuove minacce e controllare i dati storici per eventuali tracce rilevanti.

Al livello minimo del framework di caccia alle minacce, le organizzazioni mirano anche a ottenere capacità di threat intelligence integrando una piattaforma di intelligence sulle minacce che arricchisce i loro IOC generati individualmente. Queste aziende seguono spesso i rapporti sulle minacce più recenti mentre mirano a rilevazioni orientate dall’intelligenza.

HMM1 è il primo livello del Modello di caccia alle minacce di Sqrrl modello in cui ha luogo una qualche forma di caccia alle minacce, seppure limitata.

Qual’è l’aspetto dell’HMM1 caccia alle minacce ?

- Raccolta Dati: Raccolta di dati di base dai punti chiave dell’infrastruttura.

- Creazione di Ipotesi: Nuove ipotesi vengono create basandosi sulla revisione dell’intelligenza sulle minacce.

- Strumenti e Tecniche per il Test delle Ipotesi: Ricerca di base tramite query utilizzando strumenti di analisi dei log o SIEM.

- Rilevamento di Pattern e TTP: Identificazione degli IOC più semplici, come domini, hash e URL.

- Automazione delle Analitiche: Integrazione di capacità di threat intelligence funzionalità di base nell’allerta automatizzata.

HMM2 – Livello Procedurale della Modello di Maturità della Caccia alle Minacce

HMM2 è considerato il livello di maturità della caccia alle minacce più diffuso tra le aziende. Le organizzazioni a HMM2 utilizzano processi analitici e di caccia prodotti da altri quasi abitualmente. Sebbene possano apportare lievi modifiche alle tecniche prese altrove, non sono ancora in grado di sviluppare le loro procedure su misura.

Le aziende HMM2 generalmente raccolgono grandi (spesso molto grandi) volumi di dati da tutta l’azienda perché la maggior parte dei loro metodi si basa su analisi di bassa frequenza.

Qual’è l’aspetto dell’HMM2 caccia alle minacce ?

- Raccolta Dati: Raccolta dati elevata e costante di particolari tipi di dati.

- Creazione di Ipotesi: Revisione dell’intelligence sulle minacce per la creazione di ipotesi.

- Strumenti e Tecniche per il Test delle Ipotesi: Utilizzo di strumenti di base e istogrammi per la ricerca e l’analisi dei dati.

- Rilevamento di Pattern e TTP: Identificazione degli IOC che corrispondono ai livelli inferiori e intermedi della Piramide del Dolore. I processi di caccia potrebbero coinvolgere la mappatura delle tendenze degli IOC.

- Automazione delle Analitiche: Costruzione di una libreria di caccia alle minacce procedure efficaci ed esecuzione regolare.

HMM3 – Livello Innovativo della Modello di Maturità della Caccia alle Minacce

Le organizzazioni a HMM3 hanno almeno alcuni Cacciatori di Minacce che comprendono diversi tipi di tecniche di analisi dei dati e possono applicarle per rilevare comportamenti dannosi. Queste organizzazioni sono tipicamente quelle che sviluppano e rilasciano metodi di caccia, a differenza delle aziende HMM2, che si affidano a procedure di terze parti. Le abilità analitiche possono variare da statistiche elementari a soggetti più complessi come analisi dei dati collegati, visualizzazione dei dati o apprendimento automatico. A questo punto, è cruciale per gli analisti sviluppare procedure ripetibili che siano registrate e regolarmente eseguite.

A HMM3, la raccolta dati è almeno altrettanto comune che a HMM2, se non di più. Quando si tratta di identificare e combattere le attività dell’avversario, le organizzazioni HMM3 sono piuttosto efficaci. Tuttavia, potrebbero avere problemi di scalabilità man mano che il volume dei caccia alle minacce processi si espande. Eseguire tutte le procedure in modo tempestivo potrebbe diventare travolgente a meno che il team di caccia alle minacce non cresca proporzionalmente.

Qual è l’aspetto dell’HMM3 caccia alle minacce ?

- Raccolta Dati: Raccolta dati elevata e costante di particolari tipi di dati.

- Creazione di Ipotesi: Revisione continua dell’intelligence sulle minacce e punteggio del rischio informatico manuale per lo sviluppo di nuove ipotesi.

- Strumenti e Tecniche per il Test delle Ipotesi: Sfruttamento delle ricerche grafiche e delle visualizzazioni durante lo sviluppo di nuove procedure di caccia.

- Rilevamento di Pattern e TTP: Capacità di rilevare una vasta gamma di IOC, compresi quelli ai livelli superiori della Piramide del Dolore.

- Automazione delle Analitiche: Condurre attività di scienza dei dati di base e costruire una libreria di caccia alle minacce procedure efficaci.

HMM4 – Livello Leader della Modello di Maturità della Caccia alle Minacce

La principale distinzione tra le organizzazioni HMM4 e HMM3 è l’automazione. A HMM4, la maggior parte delle tecniche di caccia sono operazionalizzate e trasformate in rilevazioni automatiche dove possibile. Questo libera gli analisti dall’esecuzione ripetitiva degli stessi processi e permette loro di concentrarsi sul miglioramento delle operazioni esistenti o sullo sviluppo di nuove.

Le organizzazioni al livello HMM4 sono efficaci nel fermare e rilevare l’attività degli avversari. A causa dell’elevato livello di automazione, i team di caccia possono concentrare i loro sforzi nel migliorare costantemente le loro metodologie, il che porta a uno sviluppo continuo.

Qual’è l’aspetto dell’HMM4 caccia alle minacce ?

- Raccolta Dati: Raccolta dati di alta qualità e variazione costante.

- Creazione di Ipotesi: Revisione continua dell’intelligence sulle minacce e punteggio del rischio informatico automatizzato per lo sviluppo di nuove ipotesi.

- Strumenti e Tecniche per il Test delle Ipotesi: Ricerche grafiche avanzate e visualizzazioni con procedure di caccia automatizzate.

- Rilevamento di Pattern e TTP: Scoperta automatica di TTP e possibile condivisione degli IOC con le organizzazioni rilevanti che raccolgono rapporti.

- Automazione delle Analitiche: L’automazione è applicata ovunque possibile; uso attivo di Machine Learning (ML) e altre tecnologie avanzate.

Conclusione sulla Modello di Maturità della Caccia alle Minacce

Mentre le aziende continuano a migliorare diversi tipi di caccia alle minacce procedure, è fondamentale stabilire un percorso preciso. Modello di Maturità della Caccia alle Minacce è un ottimo punto di partenza sia per le organizzazioni mature sia per quelle che stanno iniziando a esaminare diverse caccia universalistrategie.

Le organizzazioni possono utilizzare questo approccio per determinare non solo dove si trovano, ma anche dove hanno bisogno di essere e come arrivarci. permette di potenziare i tuoi processi di caccia alle minacce, unendoti alla piattaforma di SOC Prime che ti dà accesso alla più grande collezione mondiale di regole Sigma curate, adatte a oltre 25 soluzioni SIEM, EDR e XDR.