Sulla scia dell’exploit di BlueAlpha legato alla Russia dell’utilizzo di servizi di Cloudflare Tunneling per diffondere il malware GammaDrop, un altro gruppo APT sponsorizzato dallo stato russo giunge alla ribalta. L’attore nefasto tracciato come Secret Blizzard (aka ) è stato osservato mentre utilizzava strumenti offensivi e infrastrutture di altri collettivi di hacker. Le campagne del gruppo si concentrano anche sull’installazione di malware personalizzati, con il backdoor Tavdig che stabilisce l’accesso iniziale per installare la versione aggiornata del backdoor chiamata Kazuar. ) è stato osservato mentre utilizzava strumenti offensivi e infrastrutture di altri collettivi di hacker. Le campagne del gruppo si concentrano anche sull’installazione di malware personalizzati, con il backdoor Tavdig che stabilisce l’accesso iniziale per installare la versione aggiornata del backdoor chiamata Kazuar.Rilevare gli Attacchi di Secret Blizzard che Diffondono il Malware KazuarV2

i gruppi di hacker legati alla Russia rimangono una sfida seria per i team di cybersecurity, cambiando costantemente le loro tattiche per attaccare le organizzazioni in tutto il mondo. Dall’inizio della guerra in Ucraina, questi gruppi hanno aumentato la loro attività, utilizzando il conflitto per testare strategie avanzate malevole. Per aiutare i difensori a stare al passo, la

Premi il pulsante SOC Prime Platform offre la più grande raccolta mondiale di rilevamenti arricchiti con CTI supportata da una suite completa di prodotti per il rilevamento avanzato delle minacce, la caccia automatizzata alle minacce e l’ingegneria di rilevamento basata su AI.

Esplora Rilevamenti qui sotto per accedere a uno stack di rilevamento pertinente rivolto ai TTP utilizzati negli ultimi attacchi di Secret Blizzard. Tutte le regole sono mappate su , arricchite con estesi metadati, e compatibili con oltre 30 tecnologie SIEM, EDR e Data Lake. , arricchite con estesi metadati, e compatibili con oltre 30 tecnologie SIEM, EDR e Data Lake.In alternativa, i difensori possono cercare contenuti di rilevamento pertinenti direttamente nel Threat Detection Marketplace utilizzando il tag “

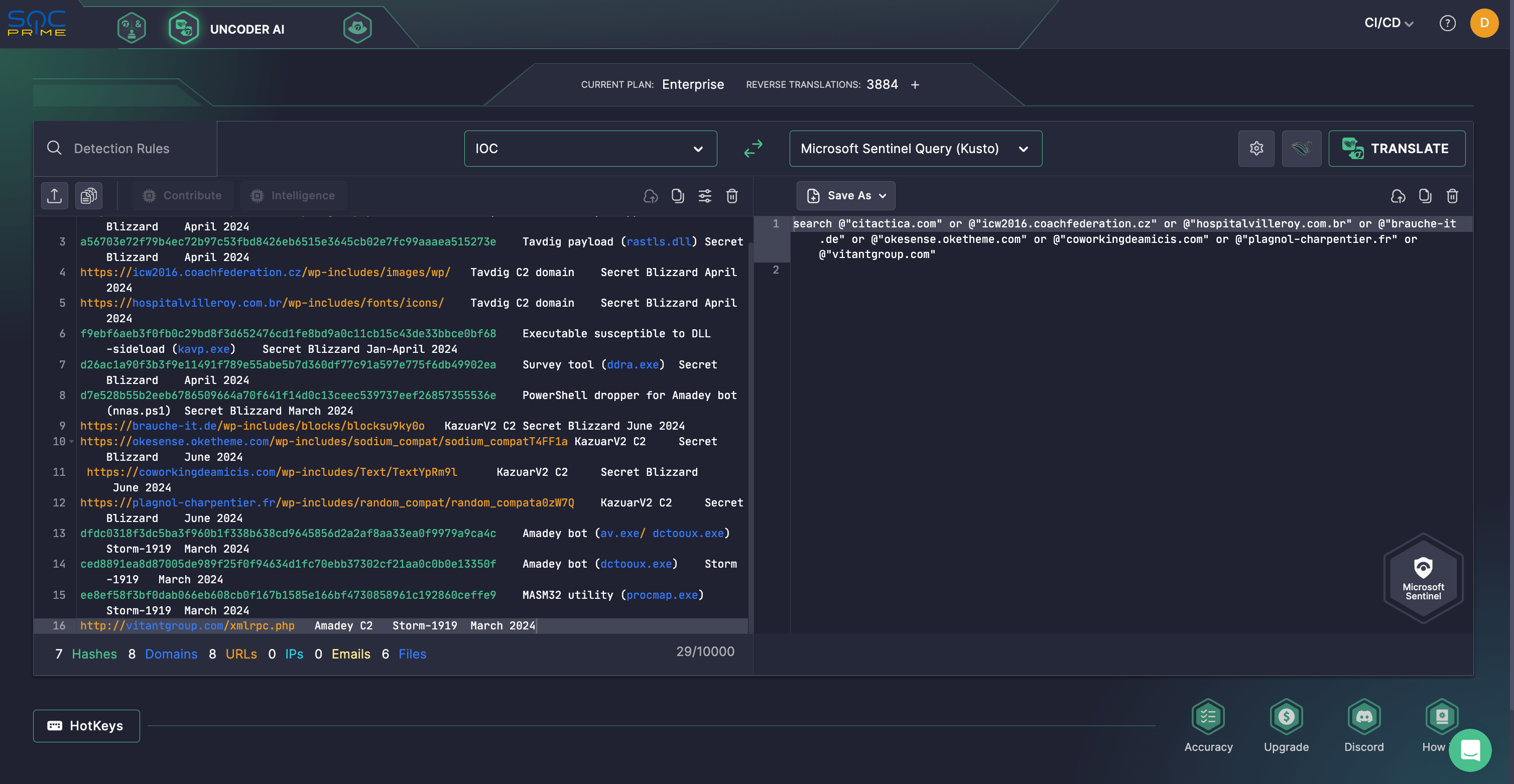

“. “. Inoltre, per procedere con l’indagine, i professionisti della sicurezza possono avviare ricerche istantanee utilizzando gli IOC forniti nel corrispondente

rapporto Microsoft Threat Intelligence . Affidati all’di SOC Prime per creare interrogazioni personalizzate basate su IOC in pochi secondi e lavorarci automaticamente nel tuo ambiente SIEM o EDR scelto. di SOC Prime per creare interrogazioni personalizzate basate su IOC in pochi secondi e lavorarci automaticamente nel tuo ambiente SIEM o EDR scelto. Analisi delle Attività di Secret Blizzard: Attacchi che Diffondono il Malware KazuarV2

Dall’invasione su larga scala dell’Ucraina da parte della Russia

, i difensori informatici sono stati sopraffatti dal numero enorme di attacchi distruttivi lanciati dalle forze di cyberoffensiva degli aggressori che prendono di mira l’Ucraina e i suoi alleati. I difensori hanno recentemente osservato un aumento dell’attività del gruppo legato allo stato russo noto come Secret Blizzard, che ha utilizzato attivamente malware collegati ad altri attori delle minacce per installare la versione aggiornata del backdoor Kazuar sui dispositivi mirati in Ucraina. Secondorecenti scoperte del team di intelligence delle minacce di Microsoft

, Secret Blizzard ha usato il malware Amadey bot dall’arsenale offensivo collegato a Storm-1919 per scaricare i propri campioni malevoli sui sistemi compromessi connessi all’esercito ucraino nella primavera del 2024. I ricercatori sottolineano che questa è la seconda istanza dal 2022 in cui Secret Blizzard ha lanciato una campagna criminale informatica per diffondere il proprio malware personalizzato prendendo di mira le organizzazioni ucraine. Nel gennaio 2024, Secret Blizzard ha impiegato il backdoor di Storm-1837 (akaSecret Blizzard è associato allo stesso attore delle minacce tracciato da altri fornitori di sicurezza con i soprannomi , Waterbug, Venomous Bear, Snake, Iron Hunter, Krypton o Venomous Bear. Si concentra principalmente su organizzazioni governative, diplomatiche e militari, impiegando vari strumenti di ricognizione e malware personalizzati. Notavelmente, ), un altro attore basato in Russia che prende di mira gli operatori di droni militari ucraini, per installare i backdoor Tavdig e KazuarV2 su un’istanza ucraina compromessa. Secret Blizzard è associato allo stesso attore delle minacce tracciato da altri fornitori di sicurezza con i soprannomi or , Waterbug, Venomous Bear, Snake, Iron Hunter, Krypton o Venomous Bear. Si concentra principalmente su organizzazioni governative, diplomatiche e militari, impiegando vari strumenti di ricognizione e malware personalizzati. Notavelmente,Turla APT ha usato malware legacy Andromeda consegnato tramite USB

ha collegato Secret Blizzard al Centro 16 del FSB russo. ) è stato osservato mentre utilizzava strumenti offensivi e infrastrutture di altri collettivi di hacker. Le campagne del gruppo si concentrano anche sull’installazione di malware personalizzati, con il backdoor Tavdig che stabilisce l’accesso iniziale per installare la versione aggiornata del backdoor chiamata Kazuar.Da febbraio 2022, Turla è pesantemente coinvolta in campagne di cyberspionaggio rivolte all’Ucraina, concentrandosi sulla ricognizione e sfruttando attacchi di phishing per rubare credenziali e altre informazioni sensibili. Alla fine del 2023, Turla APT ha usato malware legacy Andromeda consegnato tramite USB per distribuire nuovi backdoor e strumenti di ricognizione personalizzati nella loro campagna avversaria rivolta all’Ucraina.

Since February 2022, Turla has been heavily involved in cyberespionage campaigns aimed at Ukraine, concentrating on reconnaissance and exploiting phishing attacks to steal credentials and other sensitive information. At the turn of 2023, I ricercatori non sono sicuri se Turla abbia dirottato o acquistato l’accesso alla botnet Amadey, ma l’ultima campagna evidenzia la tendenza del gruppo a nascondersi dietro altri collettivi di hacker. Si crede che Secret Blizzard abbia utilizzato Amadey MaaS o abbia segretamente accesso ai suoi pannelli C2 per distribuire un PowerShell dropper sui dispositivi colpiti. L’indagine non ha scoperto i due DLL tipicamente utilizzati dai bot Amadey sui dispositivi accessi da Secret Blizzard, ma probabilmente sono stati utilizzati per raccogliere dati dagli appunti e credenziali dei browser. Secret Blizzard ha anche distribuito uno strumento di ricognizione personalizzato per prendere di mira sistemi collegati a IP di STARLINK, spesso associati a dispositivi militari ucraini. Questo strumento decrittava uno script batch o cmdlets utilizzando un algoritmo RC4 personalizzato.

Lo script batch raccoglieva dettagli sul dispositivo della vittima e verificava se Microsoft Defender fosse attivo o se avesse segnalato l’attività del bot Amadey. Lo strumento di ricognizione personalizzato utilizzato ha anche aiutato Secret Blizzard a identificare bersagli di alto valore, distribuendo un PowerShell dropper con il backdoor Tavdig e un binario Symantec vulnerabile per il sideloading di DLL. Il malware Tavdig ha consentito ulteriore ricognizione, raccogliendo dati utente, statistiche di rete e informazioni sulle patch installando anche chiavi di registro per la persistenza del backdoor KazuarV2.

Le operazioni di Secret Blizzard si basano su appoggi di terze parti per stabilire accessi preziosi per lo spionaggio. Il gruppo ha adattato il proprio toolkit avversario per lo spionaggio in ambienti di dominio ampio e lo ha personalizzato per obiettivi militari ucraini. Inoltre, il gruppo potrebbe cercare di aumentare l’accesso verso sistemi strategici a livello ministeriale.

L’aumento degli attacchi di Secret Blizzard contro l’Ucraina, combinato con la tattica del gruppo di nascondersi dietro altri gruppi di hacker, richiede risposte rapide e proattive da parte dei difensori.

equipaggia i team di sicurezza con soluzioni all’avanguardia per elevare le capacità di rilevamento e caccia alle minacce, ridurre significativamente la superficie di attacco e costruire una robusta postura di cybersecurity.

SOC Prime Platform per la difesa collettiva nel cyberspazio SOC Prime Platform for collective cyber defense equips security teams with cutting-edge solutions to elevate threat detection and hunting capabilities, significantly reduce the attack surface, and build a robust cybersecurity posture.