Dal momento che una guerra su vasta scala in Ucraina, i collettivi di hacker sostenuti dalla Russia hanno intensificato la loro attività dannosa contro l’Ucraina e i suoi alleati sulla prima linea del fronte cibernetico per condurre operazioni di spionaggio e danneggiare i sistemi critici. Ad esempio, un nefasto gruppo APT Sandworm (noto anche come UAC-0082, UAC-0145, APT44) ha attaccato organizzazioni ucraine per oltre un decennio, prendendo di mira principalmente agenzie governative e il settore delle infrastrutture critiche.

I ricercatori di Symantec e Carbon Black hanno recentemente scoperto una campagna di due mesi che prende di mira una grande azienda di servizi in Ucraina e un attacco separato di una settimana contro un ente statale locale. In particolare, gli aggressori si sono principalmente affidati a tecniche Living-off-the-Land (LotL) e strumenti a doppio uso per ottenere accesso persistente.

Rileva Ultimi Attacchi Contro l’Ucraina da Parte di Hacker Russi

I difensori cibernetici stanno affrontando una pressione crescente mentre gli attori della minaccia russi evolvono le loro tattiche e affinano le loro capacità di elusione. Dall’inizio della guerra in Ucraina, questi gruppi APT sostenuti dallo stato hanno intensificato le operazioni, sfruttando il conflitto per sperimentare e perfezionare strategie di attacco informatico all’avanguardia. E questa attività ha un impatto globale poiché gli attori legati alla Russia ora si classificano secondi a livello mondiale tra le fonti di attacco APT, secondo il Rapporto sull’Attività APT di ESET per il Q4 2024–Q1 2025.

Registrati alla Piattaforma SOC Prime per rilevare potenziali attacchi APT russi il prima possibile. Clicca sul pulsante Esplora le Rilevazioni qui sotto per accedere a una serie curata di regole di rilevamento progettate per identificare e rispondere alla campagna più recente sfruttando tattiche LotL, strumenti a doppio uso, e un webshell personalizzato collegato a Sandworm per colpire organizzazioni ucraine.

Alternativamente, i difensori cibernetici potrebbero cercare contenuti di rilevamento pertinenti direttamente nel Threat Detection Marketplace usando i tag “Sandworm” o “Seashell Blizzard”.

Tutte le regole della Piattaforma SOC Prime sono compatibili con soluzioni SIEM, EDR e Data Lake multiple e sono mappate al framework MITRE ATT&CK®. Inoltre, ogni regola è caricata con metadati dettagliati, comprese riferimenti di intel sulle minacce , linee temporali degli attacchi, raccomandazioni per il triage e altro ancora.

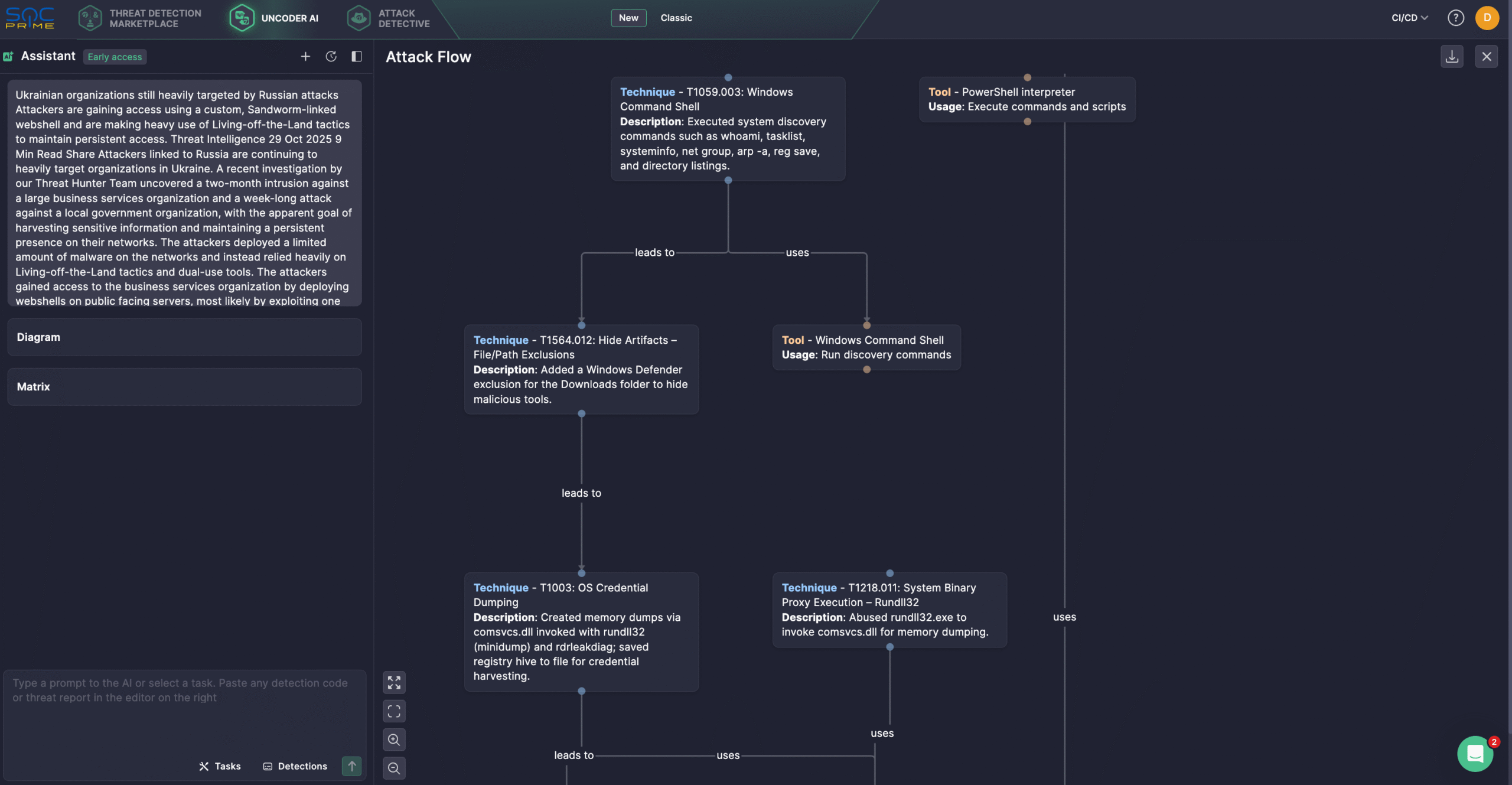

Inoltre, gli esperti di sicurezza potrebbero ottimizzare l’indagine delle minacce usando Uncoder AI, un IDE privato e un co-pilota per l’ingegneria della rilevazione basata sulle minacce. Generare algoritmi di rilevamento da rapporti sulle minacce grezzi, abilitare sweeping rapide di IOC, predire tag ATT&CK, ottimizzare il codice query con suggerimenti AI, e tradurlo in svariati linguaggi SIEM, EDR e Data Lake. Ad esempio, i professionisti della sicurezza possono utilizzare il più recente rapporto di Symantec e Carbon Black per generare un diagramma di Attacco Flow in pochi clic.

Ucraina Attaccata da Hacker Russi: L’Analisi della Più Recente Campagna

Gli attori di minacce collegati alla Russia hanno lanciato attacchi intensivi contro organizzazioni ucraine da quando l’inizio dell’invasione su vasta scala della Russia. Il team di Threat Hunting di Symantec e Carbon Black ha recentemente identificato una campagna persistente di due mesi che compromette una grande azienda di servizi e un’intrusione di una settimana in un’entità statale locale. Entrambe le campagne apparentemente intendevano raccogliere dati sensibili e mantenere un accesso persistente alla rete. Invece di distribuire malware su larga scala, gli avversari hanno principalmente utilizzato tecniche LotL e strumenti a doppio uso per operare in modo furtivo all’interno degli ambienti.

Gli avversari hanno infiltrato l’azienda di servizi installando webshell su server pubblicamente accessibili, probabilmente sfruttando vulnerabilità non patchate. Tra gli strumenti utilizzati c’era Localolive, un webshell personalizzato precedentemente collegato da Microsoft a un Sandworm sottogruppo (noto anche come Seashell Blizzard) e osservato in una precedente campagna di intrusione Sandworm a lungo termine codificata come BadPilot per stabilire l’accesso iniziale.

Sandworm APT associata ai servizi segreti militari GRU della Russia è nota per operazioni di spionaggio e distruzione. Il gruppo è stato collegato a operazioni dannose che prendono di mira la rete elettrica dell’Ucraina, gli attacchi VPNFilter contro i router, e la campagna AcidRain wiper contro i modemi satellitari Viasat, ed è anche noto per prendere di mira dispositivi IoT. Nel febbraio 2025, il gruppo è stato dietro un’altra campagna a lungo termine attiva dal 2023, in cui gli avversari hanno impiegato attivatori KMS di Microsoft trojanizzati e falsi aggiornamenti di Windows per compromettere i sistemi ucraini.

L’attività dannosa presso l’organizzazione presa di mira è iniziata alla fine di giugno 2025, quando gli aggressori hanno tentato di installare webshell da un indirizzo IP remoto. Dopo aver ottenuto l’accesso, hanno eseguito una serie di comandi di ricognizione (whoami, systeminfo, tasklist, net group) per mappare l’ambiente. Quindi hanno disabilitato le scansioni di Windows Defender per la cartella Download , suggerendo privilegi di livello amministratore, e hanno creato un’attività pianificata per eseguire periodici dump della memoria, probabilmente per estrarre credenziali.

Due giorni dopo, è stato distribuito un secondo webshell, seguito da ulteriori ricognizioni di rete. L’attività si è poi estesa ad altri sistemi. Sul secondo computer, gli avversari hanno cercato software Symantec, elencato file e controllato processi KeePass, indicando un tentativo di accedere a password archiviate. Le azioni successive includevano ulteriori dump di memoria (utilizzando rdrleakdiag), la riconfigurazione di Windows Defender e l’esecuzione di binari sospetti, come service.exe and cloud.exe, i cui nomi somigliavano a webshell usati altrove nel l’intrusione. Un altro aspetto notevole dell’intrusione è stato l’uso di uno strumento legittimo di gestione del router MikroTik (winbox64.exe), che gli attaccanti hanno posizionato nella cartella Download cartella dei sistemi colpiti. Notavelmente, CERT-UA ha anche riportato l’uso di winbox64.exe nell’aprile 2024, collegandola a una campagna Sandworm mirata a interrompere i sistemi di tecnologia dell’informazione e della comunicazione (ICT) del settore energetico, dell’acqua e del calore in 20 organizzazioni in Ucraina.

Mentre i difensori non hanno trovato prove dirette che colleghino le recenti intrusioni a Sandworm, hanno ipotizzato che le operazioni sembravano provenire dalla Russia. L’indagine ha ulteriormente rivelato l’uso di più backdoor PowerShell ed eseguibili sospetti probabilmente rappresentanti malware, sebbene nessuno di questi campioni sia ancora stato recuperato per l’analisi.

Gli avversari hanno mostrato una profonda competenza con gli strumenti nativi di Windows, dimostrando come un operatore esperto possa intensificare l’attività ed esfiltrare informazioni sensibili, incluse le credenziali, rimanendo nella rete con quasi nessuna traccia visibile. Come misure di mitigazione potenziali per ridurre i rischi degli attacchi supportati dalla Russia, i difensori raccomandano l’applicazione del Bolletino di Protezione Symantec.

Con i crescenti tentativi dei collettivi di hacker sostenuti dalla Russia di compromettere l’Ucraina e i suoi alleati, le organizzazioni dovrebbero essere pronte a sventare tali minacce furtive prima che si escano in attacchi. Affidandosi alla gamma completa di prodotti SOC Prime supportata da AI, automazione e intelligence sulle minacce in tempo reale, i team di sicurezza possono anticipare attacchi cibernetici di qualsiasi sofisticazione e fortificare le difese dell’organizzazione. Esclusivamente per i clienti MDE, SOC Prime cura anche un pack Bear Fence per abilitare la caccia alle minacce automatica per APT28 e altri 48 attori sponsorizzati dallo stato russo, permettendo ai team di cacciare automaticamente Fancy Bear e i suoi fratelli attraverso uno scenario esclusivo Attack Detective utilizzando 242 regole comportamentali selezionate, oltre 1 milione di IOC, e un feed TTP dinamico guidato da AI.