E ancora una volta, siamo lieti di presentare il nostro Rule Digest, che questa volta mostra il contenuto di rilevamento non solo dei partecipanti al Threat Bounty Program ma anche del SOC Prime Team. Oggi vi parleremo un po’ del malware Valak e HanaLoader, del rilevamento del dump di dati e dell’abuso di MSBuild, e del dirottamento degli argomenti della riga di comando.

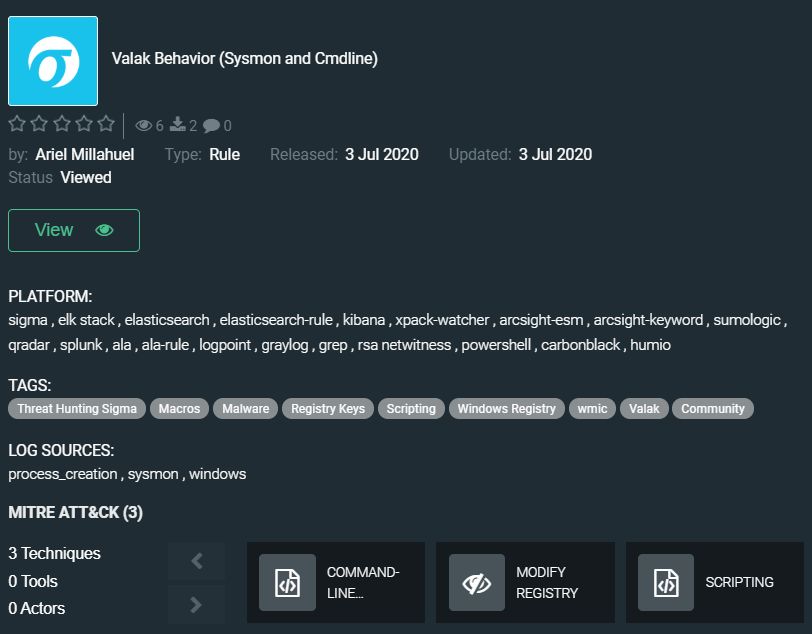

Il malware Valak è un malware sofisticato con un’architettura modulare ricca che è stato osservato per la prima volta alla fine del 2019. I ricercatori hanno osservato una serie di cambiamenti drammatici in questo malware e hanno scoperto oltre 30 diverse versioni in meno di sei mesi. Il malware Valak è stato utilizzato inizialmente come loader per altri strumenti, ma le versioni recentemente scoperte possono essere utilizzate anche come un information stealer per attaccare i server Microsoft Exchange per raccogliere ed esfiltrare informazioni di posta aziendale e password insieme al certificato aziendale. Le ultime campagne scoperte per la diffusione di questo malware erano mirate ad aziende negli Stati Uniti e in Germania. Valak utilizza tecniche avanzate evasive come ADS e nasconde componenti nel registro di sistema. Inoltre, nel tempo, gli sviluppatori di Valak hanno scelto di abbandonare l’uso di PowerShell, che può essere rilevato e prevenuto dai moderni prodotti di sicurezza.

La regola della comunità di Ariel Millahuel si basa su un’indagine recentemente pubblicata che copre il comportamento di questo malware che evolve costantemente aumentando la sua potenza: https://tdm.socprime.com/tdm/info/NLQWAy1Y6vK2/u4eGFHMBQAH5UgbB7WXX/?p=1

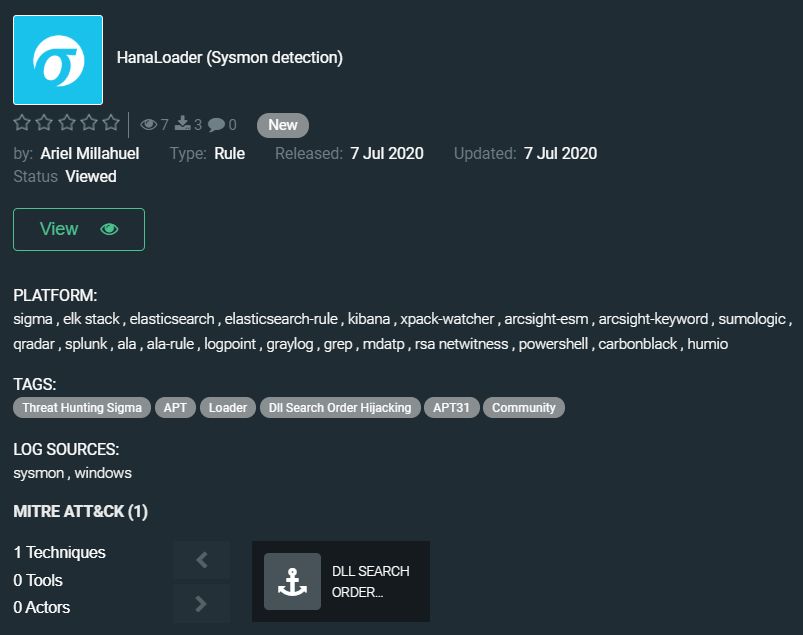

La seconda regola di Ariel in questo digest aiuta a rilevare il malware HanaLoader, utilizzato dal gruppo APT31 in campagne di spionaggio informatico per distribuire il trojan DropboxAES (Puoi trovare un post sul blog sul contenuto di rilevamento che svela l’attività di questo trojan qui).

Gli avversari spesso abusano di file eseguibili legittimi firmati da più produttori di software per caricare codice malevolo. Nelle campagne osservate, hanno utilizzato l’hijacking dell’ordine di ricerca delle DLL per eseguire il malware HanaLoader. È stato usato per scaricare e lanciare un payload aggiuntivo da una risorsa remota su HTTPS. Il payload della seconda fase sovrascrive HanaLoader utilizzando l’hollowing del processo e continua a funzionare in memoria. La regola della comunità è disponibile su Threat Detection Marketplace: https://tdm.socprime.com/tdm/info/hfms4q3PeHd7/cbshKXMBPeJ4_8xciH_4/?p=1

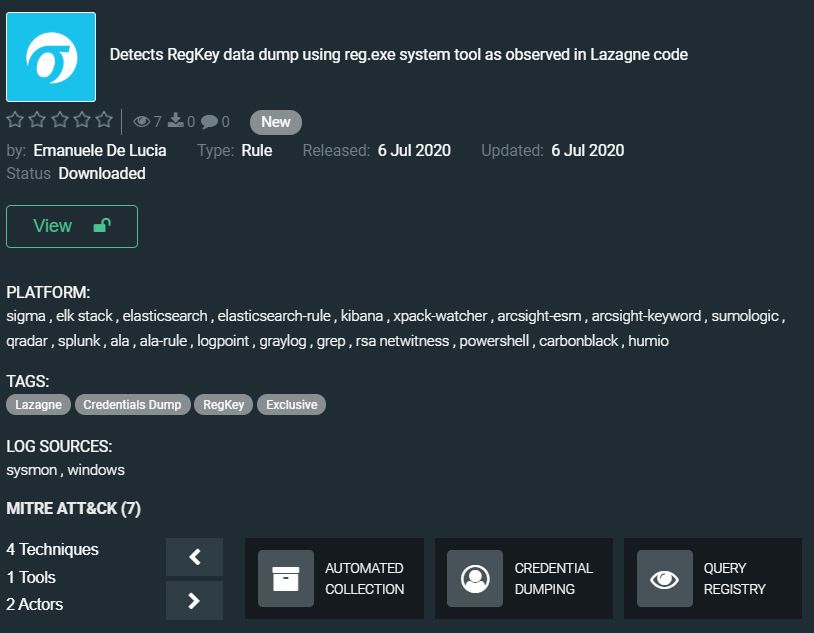

Più avanti nel nostro digest, Emanuele De Lucia debutterà con la regola esclusiva “Rileva il dump dei dati RegKey usando lo strumento di sistema reg.exe come osservato nel codice Lazagne”: https://tdm.socprime.com/tdm/info/5mYFV8usgpx7/DISbFHMBSh4W_EKGIURC/?p=1

Il progetto LaZagne è un’applicazione open-source utilizzata per recuperare le password memorizzate su un sistema locale. Ogni software salva le password utilizzando varie tecniche (testo in chiaro, API, algoritmi proprietari, database, ecc.), e LaZagne è stato creato per trovare queste password per il software più comunemente utilizzato. La regola di Emanuele De Lucia, basata sulla nostra ricerca e sul codice sorgente di Lazagne, consente alle soluzioni di sicurezza di rilevare il dump dei dati RegKey. Il metodo utilizzato dall’applicazione sopra menzionata per estrarre password può essere utilizzato in diverse varianti di infostealer per estrarre discretamente le credenziali.

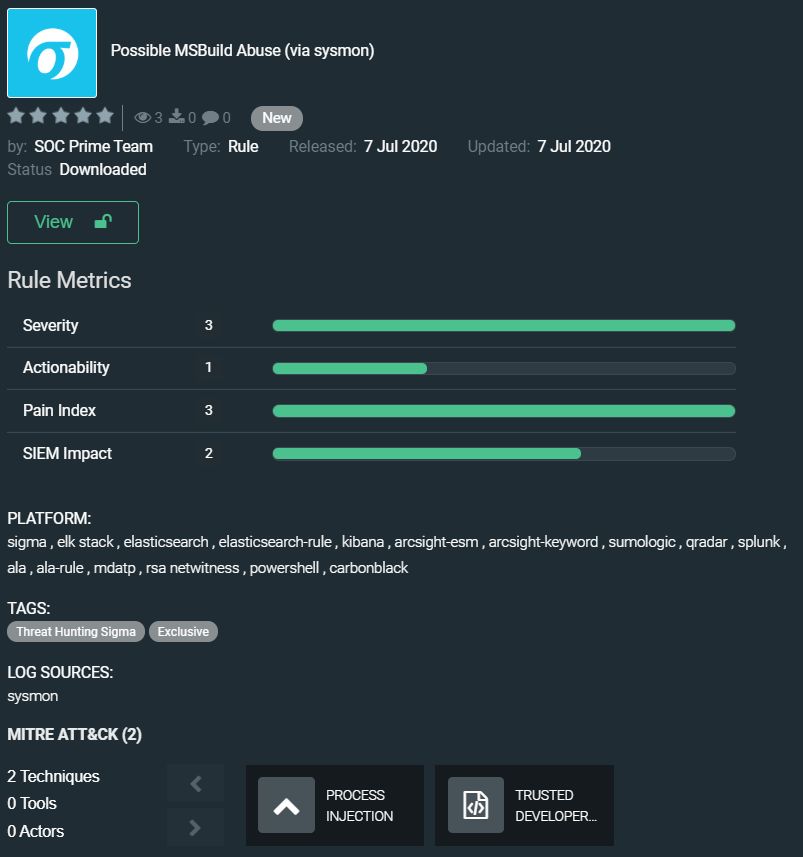

Continuiamo il nostro digest con la regola del SOC Prime Team – Possibile Abuso di MSBuild (via sysmon): https://tdm.socprime.com/tdm/info/gUVLhJkxnxH7/XJTYKXMBQAH5UgbB54V8/?p=1

MSBuild è un binario Windows attendibile che fa parte del .NET framework di Microsoft e può essere utilizzato per costruire applicazioni in ambienti in cui Visual Studio non è installato. La capacità di questo binario di eseguire codice memorizzato localmente su un sistema può portare all’evasione dei controlli di sicurezza esistenti (criteri di gruppo, whitelisting delle applicazioni, ecc.) che prevengono PowerShell o altri strumenti simili che si basano su PowerShell. Gli avversari possono utilizzare la tecnica che non lascia alcun artefatto poiché non tocca il disco e il codice viene iniettato in un processo Windows legittimo Internet Explorer. La regola sviluppata dal SOC Prime Team aiuta a scoprire un possibile abuso di MSBuild e fermare attori di minacce avanzate nelle prime fasi dell’attacco informatico.

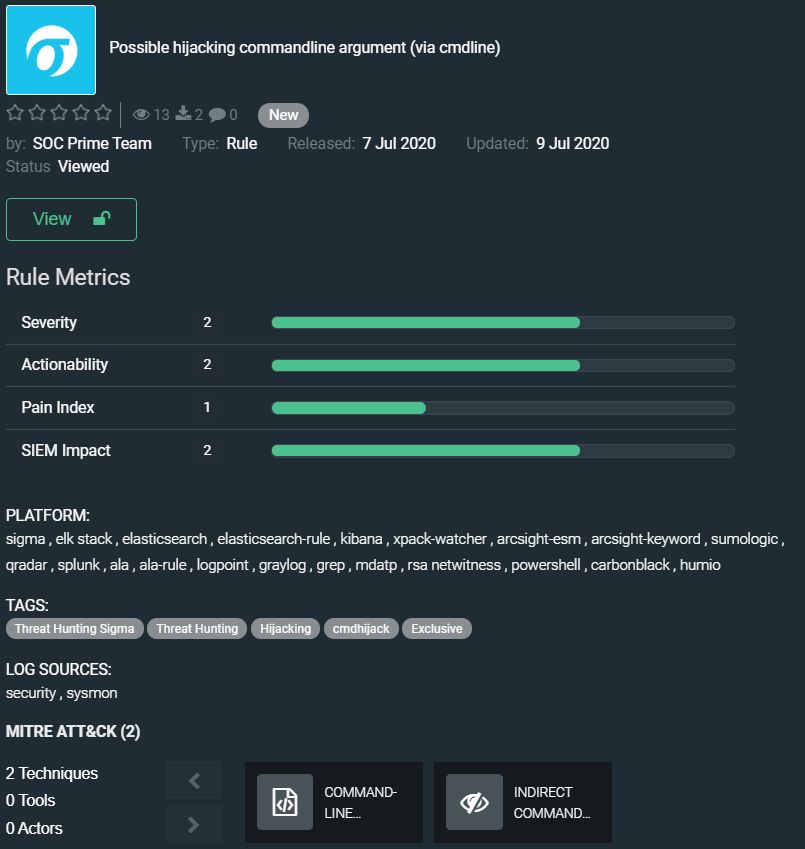

E l’ultima regola nel digest di oggi è stata anche sviluppata dal SOC Prime Team, si chiama “Possibile dirottamento degli argomenti della riga di comando (via cmdline)” e la sua utilità può essere già intesa dal nome. Ma aggiungiamo qualche parola sulla regola. Gli avversari possono utilizzare un difetto nell’esecuzione di cmd o conhost per dirottare gli argomenti della riga di comando. Il difetto consente ai cybercriminali di ingannare cmd.exe ad eseguire l’eseguibile di loro scelta. L’impatto potenziale di ciò include Denial of Service, Divulgazione di Informazioni, Esecuzione Arbitraria di Codice (a seconda dell’applicazione e del sistema bersaglio). La regola esclusiva per scoprire tale comportamento maligno è qui: https://tdm.socprime.com/tdm/info/TDPHWYnqiYAq/8k91vHIBSh4W_EKGsw1R/?p=1

Le regole hanno traduzioni per le seguenti piattaforme:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, LogPoint, Humio,

EDR: Microsoft Defender ATP, Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tattiche: Esecuzione, Persistenza, Escalation dei Privilegi, Evasione delle Difese, Scoperta, Raccolta, Accesso alle Credenziali

Tecniche: Interfaccia della Riga di Comando (T1059), Modificare il Registro di Sistema (T1112), Scripting (T1064), Hijacking dell’Ordine di Ricerca delle DLL (T1038), Scoperta dell’Account (T1087), Raccolta Automatica (T1119), Dumping delle Credenziali (T1003), Interrogazione del Registro di Sistema (T1012), Iniezione di Processo (T1055), Utilità di Sviluppatore Fidate (T1127)

Aspetta il prossimo digest tra una settimana.

Stai al sicuro!