The aumento esponenziale e escalation nella complessità delle intrusioni degli attacchi ransomware alimentano la necessità di un rilevamento proattivo del ransomware. FBI e CISA emettono un avviso congiunto di cybersecurity notificando alla comunità globale dei difensori un aumento drammatico Ransomware Phobos attacchi che prendono di mira le agenzie statali degli Stati Uniti e altre infrastrutture critiche, risultando in richieste di riscatto andate a buon fine pari a diversi milioni di dollari americani.

Rileva l’Attività del Ransomware Phobos Coperta nell’Allerta AA24-060A

Poiché il ransomware Phobos continua a colpire organizzazioni in diversi settori industriali esponendole a gravi perdite finanziarie, la difesa informatica proattiva è fondamentale per ridurre al minimo i rischi di intrusioni. La piattaforma SOC Prime cura una vasta collezione di algoritmi di rilevamento per aiutare i team di sicurezza a eliminare tempestivamente i rischi dell’impatto del ransomware Phobos.

Clicca sul Esplora Rilevamenti pulsante per raggiungere l’intero stack di rilevamento per l’attività del ransomware Phobos coperta nell’ allerta AA24-060A recentemente pubblicata da CISA e FBI. Tutti gli algoritmi di rilevamento sono arricchiti con intelligence su minacce su misura, allineata a MITRE ATT&CK® v.14.1, e sono istantaneamente convertibili in molteplici linguaggi di cybersecurity.

Le organizzazioni lungimiranti che si sforzano costantemente di elevare la loro postura di cybersecurity possono anche beneficiare della collezione completa di contenuti SOC per il rilevamento del ransomware Phobos disponibile tramite questo link.

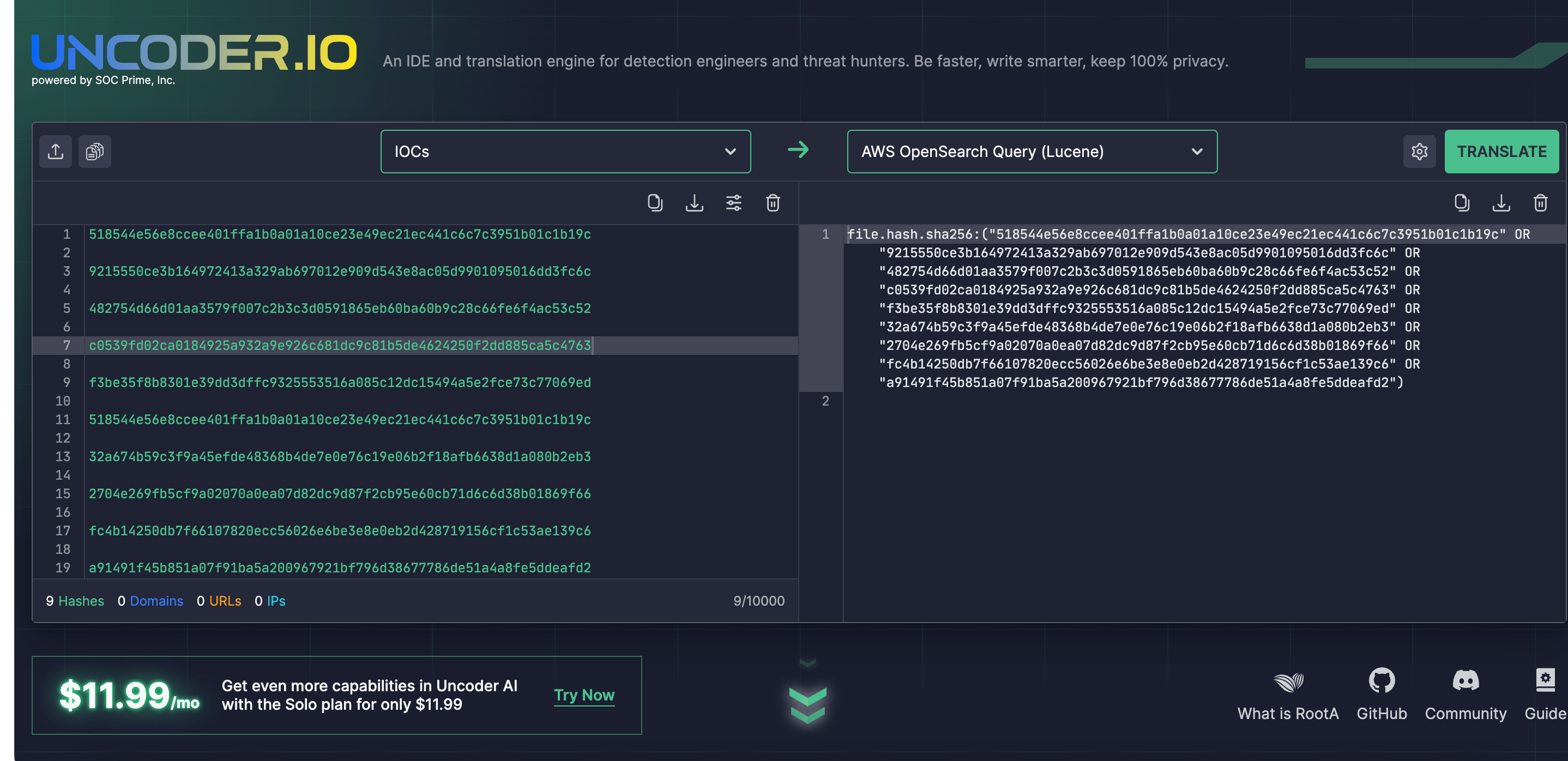

Inoltre, i difensori possono cercare gli IOCs relativi alle varianti del ransomware Phobos forniti nell’ allerta AA24-060A avviso. Affidati all’open-source Uncoder IO per analizzare automaticamente l’intelligence sulle minacce rilevanti in query IOC personalizzate e eseguirle istantaneamente all’interno del tuo ambiente.

Panoramica dell’Attività del Ransomware Phobos

Alla fine di marzo 2024, le principali agenzie di cybersecurity statunitensi, tra cui FBI, CISA e MS-ISAC, hanno emesso un allerta congiunta tracciata come allerta AA24-060A con l’obiettivo di aumentare la consapevolezza sugli attacchi crescenti da parte degli attori del ransomware Phobos e condividere TTP e IOCs associati all’attività attuale degli avversari.

Per quasi mezzo decennio, i manutentori del ransomware Phobos hanno lanciato attacchi informatici che colpiscono il settore pubblico degli Stati Uniti, con altri settori delle infrastrutture critiche, tra cui istruzione e sanità pubblica, tra gli obiettivi.

La ricerca open-source indica che Ransomware Phobos è probabilmente collegato a diverse varianti di malware, tra cui Elking, Eight, Devos, Backmydata e Faust ransomware, a causa delle simili TTP osservate nelle intrusioni Phobos. Il ransomware Phobos è comunemente sfruttato insieme a vari strumenti pubblicamente accessibili come Smokeloader, Cobalt Strike, Mimikatz, e altre utilità. Gli attori del ransomware Phobos hanno adottato un modello RaaS, che ha contribuito a stabilire Phobos come uno dei ceppi di ransomware più prevalenti negli ultimi anni.

Per l’accesso iniziale, gli avversari applicano frequentemente il vettore di attacco email phishing per consegnare il payload nelle reti mirate. Un’altra tecnica avversaria coinvolge l’incorporazione SmokeLoader negli allegati email che, una volta aperti dagli utenti compromessi, scaricano il ransomware Phobos sui loro sistemi e danno il via libera agli attaccanti per eseguire l’esfiltrazione dei dati

Gli operatori del ransomware Phobos usano frequentemente diverse utilità di accesso remoto per stabilire una connessione remota con il server impattato. Potrebbero anche prendere di mira l’RDP per condurre ricerche open-source, generare un profilo delle vittime e connettere gli indirizzi IP mirati alle aziende rilevanti.

Gli attori di Phobos impiegano eseguibili, come 1saas.exe o cmd.exe, per installare payload aggiuntivi di Phobos con privilegi elevati ed eseguire molteplici funzioni della shell di Windows. Inoltre, sfruttano funzioni API di Windows integrate per aggirare il controllo degli accessi, recuperare token di autenticazione e avviare nuovi processi per l’escalation dei privilegi. Gli attori delle minacce applicano anche tecniche di elusione del rilevamento alterando le configurazioni del firewall del sistema e fanno spesso affidamento su utilità specifiche per l’analisi anti-malware.

Per mantenere la persistenza del ransomware Phobos, gli attaccanti abusano delle cartelle Startup di Windows e delle chiavi di registro di Windows per disabilitare le funzioni che facilitano l’accesso ai backup o assistono nel recupero del sistema. Per quanto riguarda l’esfiltrazione dei dati, sono stati osservati utilizzare WinSCP e Mega.io. Gli attori del ransomware Phobos puntano comunemente a dati legali e finanziari, oltre a documentazione tecnica. Dopo la fase di esfiltrazione dei dati, gli attaccanti cercano attivamente ed eliminano qualsiasi backup dati esistente che le vittime potrebbero avere implementato, impedendo effettivamente il recupero senza il pagamento della chiave di decrittazione.

Per quanto riguarda le linee guida di mitigazione del ransomware Phobos, l’allerta AA24-060A raccomanda di migliorare costantemente la sicurezza del software di accesso remoto, applicare controlli stringenti sulle applicazioni, applicare le migliori pratiche per la raccolta dei log, limitare l’uso di RDP e servizi di desktop remoto simili, disabilitare funzionalità di riga di comando e scripting, e monitorare attentamente i controller di dominio, i server o le workstation per nuovi account o account non riconosciuti. I difensori raccomandano anche vivamente di convalidare continuamente il programma di sicurezza dell’organizzazione per garantirne l’efficacia contro le minacce emergenti.

Esplora SOC Prime per potenziare il tuo team con una suite completa di oltre 800 algoritmi di rilevamento contro gli attacchi ransomware per supercaricare continuamente le difese della tua organizzazione con l’esperienza collettiva del settore. Gli ingegneri della sicurezza possono anche fare affidamento su Uncoder AI per elevare le loro capacità di ingegneria del rilevamento scrivendo codice migliore arricchito con raccomandazioni generate dall’AI e intelligence sulle minacce, oltre a convertirlo automaticamente tra vari linguaggi di cybersecurity.