Gli analisti della sicurezza informatica stanno osservando un aumento sostanziale delle attività dannose che prendono di mira i settori pubblici e privati dell’Ucraina, dove gli attaccanti spesso ricorrono a vettori di phishing come loro strategia principale per avviare intrusioni.

CERT-UA notifica ai difensori informatici degli attacchi in corso contro le organizzazioni ucraine utilizzando esche di phishing di Kyivstar e del Servizio di Sicurezza dell’Ucraina. Il famigerato gruppo UAC-0050 punta a infettare le vittime mirate con Remcos RAT, una comune variante dannosa del toolkit avversario del gruppo.

Analisi dell’Attacco UAC-0050: Nuova Campagna di Phishing Utilizzando Remcos RAT

Nel primo decennio di dicembre 2023, il gruppo UAC-0050 è tornato nell’arena delle minacce informatiche in modo massiccio prendendo di mira agenzie governative ucraine e polacche e sfruttando due varianti dannose, Remcos RAT e Meduza Stealer. Notabilmente, a novembre e all’inizio di dicembre 2023, gli hacker UAC-0050 hanno lanciato almeno due operazioni offensive contro l’Ucraina diffondendo Remcos RAT, una delle quali utilizzando esche di phishing impersonando il Servizio di Sicurezza dell’Ucraina. Subito dopo queste campagne di phishing, UAC-0050 riemerge per continuare i suoi attacchi attraverso lo stesso vettore di attacco.

Il 21 dicembre 2023, CERT-UA ha emesso un nuovo avviso rivelando due campagne di distribuzione di email usando argomenti di esca relativi al saldo residuo degli utenti di Kyivstar e un’altra mascherata come il Servizio di Sicurezza dell’Ucraina. Gli attaccanti inviano email di phishing con l’argomento corrispondente a Kyivstar accompagnato da un allegato ZIP di esca.

L’archivio contiene un file RAR protetto da password con un file DOC e una macro dannosa. L’attivazione della macro utilizzando explorer.exe tramite il protocollo SMB porterà al download e all’esecuzione del file eseguibile sul sistema interessato. Successivamente, quest’ultimo è un archivio autoestraente (SFX) che contiene uno script BATCH per scaricare dal servizio Bitbucket e avviare un altro file eseguibile “wsuscr.exe” offuscato tramite SmartAssembly .NET. Quest’ultimo è progettato per decrittografare ed eseguire Remcos RAT.

CERT-UA ha anche osservato email di phishing con soggetti di esca che impersonano il Servizio di Sicurezza dell’Ucraina insieme a un allegato dannoso. Quest’ultimo contiene un file ZIP protetto da password che contiene un archivio RAR diviso in 3 parti, con l’ultima contenente un file eseguibile. Aprire questo archivio ed eseguire il file eseguibile può potenzialmente portare all’infezione da Remcos RAT.

In questa campagna, UAC-0050 ospita i propri server di controllo per Remcos RAT, sfruttando i servizi del provider malese, come fa normalmente. Inoltre, gli avversari utilizzano il sistema autonomo AS44477 (STARK INDUSTRIES SOLUTIONS LTD) per le loro esigenze di hosting.

Rilevare gli Attacchi Phishing UAC-0050 Coperte nell’Avviso CERT-UA#8338

Un rapido aumento degli attacchi di phishing contro l’Ucraina e i suoi alleati attribuiti al collettivo di hacker UAC-0050 rappresenta una minaccia significativa per le organizzazioni che potrebbero essere potenziali bersagli. Una serie degli ultimi attacchi del gruppo indica simili modelli comportamentali legati all’uso di Remcos RAT nella catena d’infezione. SOC Prime cura una collezione di algoritmi di rilevamento per aiutare i difensori a identificare l’attività avversaria di UAC-0050 e qualsiasi traccia di infezione da Remcos RAT nel loro ambiente. Segui il link sottostante per raggiungere le regole Sigma per il rilevamento di attacchi coperte nella ricerca CERT-UA#8338 rilevante:

Regole Sigma per rilevare attacchi scoperti da CERT-UA nell’avviso CERT-UA#8338 relativo

Gli ingegneri della sicurezza possono anche accedere all’intero stack di rilevamento filtrato dal tag personalizzato “UAC-0050” cliccando sul pulsante Esplora Rilevamenti . Questa collezione di algoritmi di rilevamento è progettata per aiutare i difensori a migliorare le loro capacità di rilevamento e caccia alle minacce e rimediare tempestivamente alle minacce legate all’attività offensiva di UAC-0050. Tutte le regole Sigma sono allineate a MITRE ATT&CK®, possono essere convertite in dozzine di linguaggi di cybersecurity in modo automatizzato, e sono arricchite con CTI personalizzato.

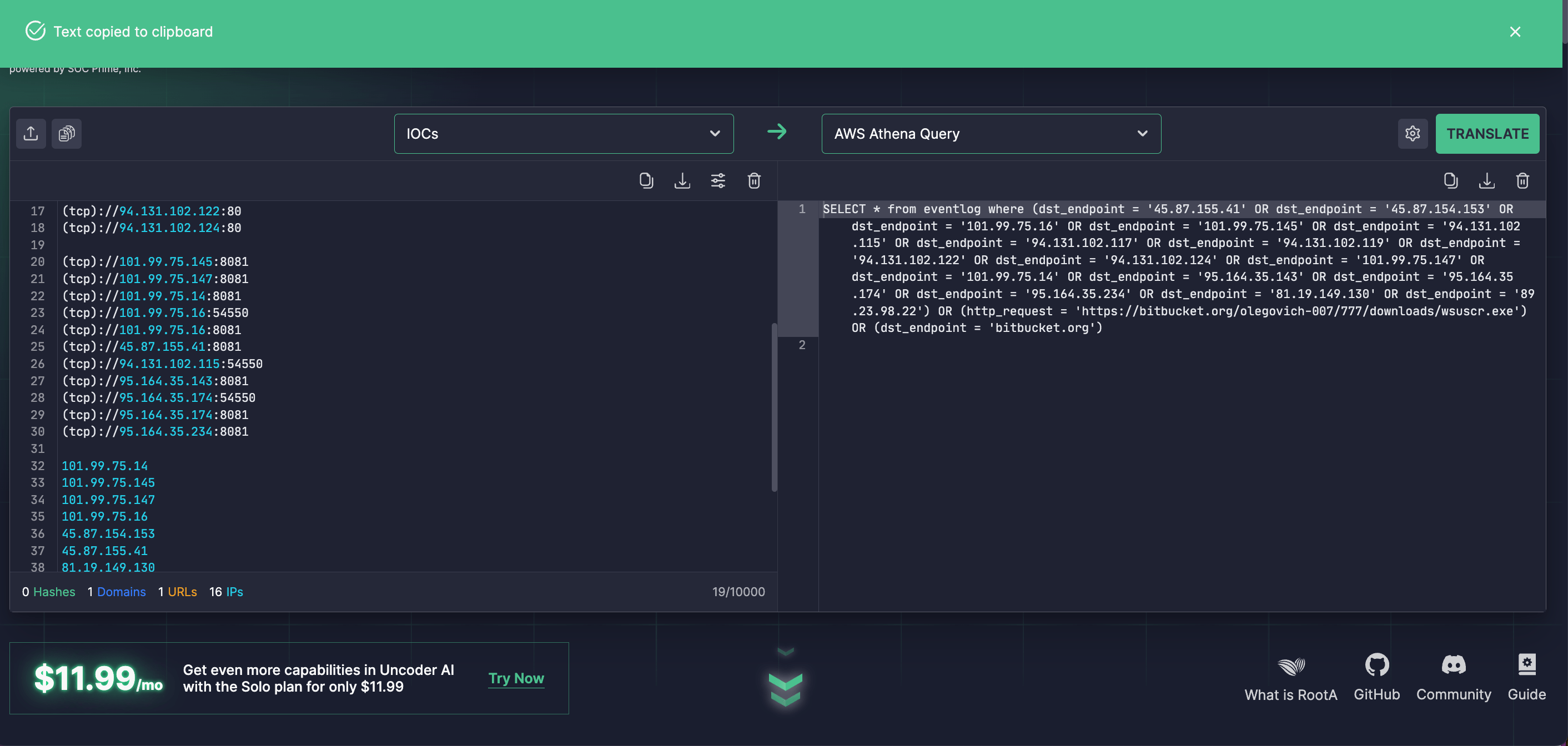

I professionisti della sicurezza possono anche fare affidamento sull’open-source Uncoder IO per eseguire il matching retrospettivo degli IOC su vasta scala. Seleziona gli IOC dal pannello sinistro di Uncoder IO, incolla le intel sulle minacce dall’ avviso CERT-UA correlato, applica la piattaforma e la lingua di destinazione, come OSCF, e confeziona istantaneamente i dati in query IOC personalizzate pronte per cacciare minacce critiche nell’ambiente scelto.

Contesto MITRE ATT&CK

Sfruttare MITRE ATT&CK consente una visione dettagliata nel contesto della più recente campagna offensiva associata a UAC-0050. Si prega di riferirsi alla tabella sottostante per visualizzare il set completo di regole Sigma dedicate alle tattiche, tecniche e sottotecniche ATT&CK corrispondenti.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Scheduled Task / Job (T1053) | ||

User Execution: Malicious File (T1204.002) | ||

Defense Evasion | Indicator Removal (T1070) | |

Indicator Removal: File Deletion (T1070.004) | ||

Masquerading (T1036) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Obfuscated Files or Information (T1027) | ||

Abuse Elevation Control Mechanism: Bypass User Account Control (T1548.002) | ||

Modify Registry (T1112) | ||

Lateral Movement | Remote Services: SMB / Windows Admin Shares (T1021.002) | |

Command and Control | Ingress Tool Transfer (T1105) |