CVE-2023-23397 è una vulnerabilità critica di elevazione dei privilegi (EoP) in Microsoft Outlook con un punteggio base CVSS di 9.8. È stata divulgata per la prima volta il 14 marzo 2023 e attribuita ad APT28, anche conosciuto come Fancy Bear o Strontium – un attore di minaccia associato alla Direzione Generale per l’Intelligence dello Stato Maggiore Russo (GRU). La vulnerabilità prende principalmente di mira i settori governativo, militare ed energetico europeo.

La gravità di CVE-2023-23397 è principalmente attribuita alla sua natura di exploit zero-touch, il che significa che non è necessario alcun intervento dell’utente affinché un attore di minaccia possa sfruttare la vulnerabilità tramite un’email specifica o un elemento del calendario inviato a un utente. A seguito di un exploit riuscito di CVE-2023-23397, un attaccante può accedere all’hash Net-NTLMv2 che contiene le credenziali crittografate dell’utente. Questo consente agli avversari di muoversi lateralmente all’interno della rete per ottenere informazioni più sensibili.

Oggi analizzeremo questa vulnerabilità di Outlook e esamineremo diverse opzioni per mitigare e rilevare CVE-2023-23397.

Rilevamento degli exploit per un CVE-2023-23397

Per aiutare le organizzazioni a rilevare proattivamente i tentativi di sfruttamento di CVE-2023-23397, SOC Prime Platform per la difesa informatica collettiva cura un set di regole Sigma verificate e arricchite di contesto. Facendo clic sul pulsante Esplora rilevamenti , è possibile raggiungere istantaneamente le regole Sigma pertinenti per il rilevamento di CVE-2023-23397 tramite registry_event, powershell, process_creation, e cmdline. Le regole sono allineate al più recente framework MITRE ATT&CK® e supportate da metadati estesi e collegamenti pertinenti all’intelligence sulle minacce.

Microsoft consiglia di utilizzare il loro script di scansione di Exchange come primo passo del processo di caccia alla minaccia per un potenziale compromesso. Esamina il server Exchange per messaggi dannosi, inclusi e-mail, attività ed elementi del calendario.

IOC di CVE-2023-23397

Se non identifichi alcun valore sospetto tramite lo script di scansione, puoi cercare gli indicatori di compromissione. Esamina il seguente comportamento anomalo:

- Osserva la telemetria di Microsoft Defender for Endpoint e Microsoft Defender Identity, oltre ai registri di Exchange Server per qualsiasi autenticazione NTLM che coinvolga risorse esterne o non attendibili.

- Monitora gli eventi di esecuzione dei processi per i tentativi di connessione WebDAV.

- Controlla gli eventi di SMBClient per le voci di registro.

- Cerca connessioni SMB in uscita anomale nei log del firewall.

Per quanto riguarda le fonti di dati, puoi rivedere i seguenti:

- Log del firewall

- Log del proxy

- Log VPN

- Log di accesso di Azure AD per Exchange Online

- Log IIS per Exchange Server

- Log del Gateway RDP

- Dati dell’endpoint (es. log eventi di Windows per gli utenti finali)

- Telemetria EDR (se disponibile)

Di seguito, puoi trovare gli indirizzi IP associati allo sfruttamento di CVE-2023-23397. Puoi accedere a un elenco più esteso su Virustotal.

- 24.142.165[.]2

- 85.195.206[.]7

- 101.255.119[.]42

- 113.160.234[.]229

- 168.205.200[.]55

- 181.209.99[.]204

- 185.132.17[.]160

- 213.32.252[.]221

Per cercare senza problemi gli indicatori di compromissione relativi ai tentativi di sfruttamento di CVE-2023-23397, affidati a Uncoder AI e genera istantaneamente query IOC personalizzate pronte per essere eseguite nell’ambiente SIEM o EDR selezionato.

CVE-2023-23397 PoC

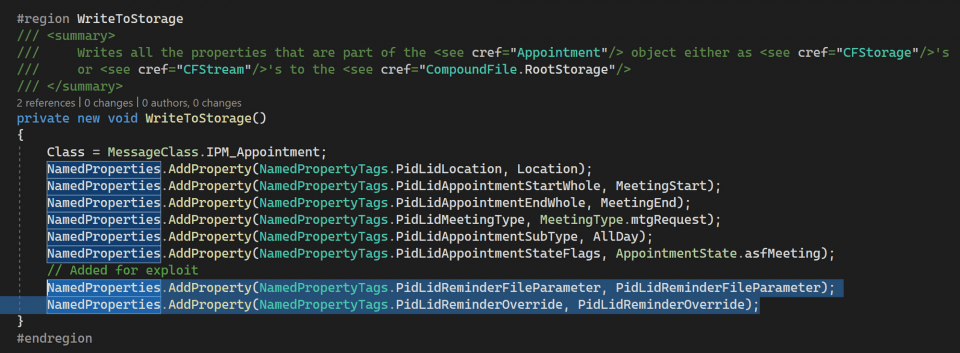

Ad oggi, puoi trovare molti PoC di CVE-2023-23397, ma ciò che dovresti sapere è quanto sia diretto l’exploit. La creazione di un appuntamento del calendario dannoso, ad esempio, si riduce a quanto segue:

- Creare un file MSG di Outlook,

- Estendere la classe Appointment poiché ha un numero definito di proprietà, Aggiungere

- proprietà. proprietà. and PidLidReminderFileParameter proprietà.

Fonte: MDSec

Analisi della vulnerabilità di Microsoft Outlook

CVE-2023-23397 è una vulnerabilità che prende di mira specificamente Microsoft Outlook su sistemi operativi Windows. Sfruttare questa vulnerabilità richiede la consegna di un messaggio appositamente creato (email, evento o attività) a un utente. La vulnerabilità principale si trova nella proprietà MAPI estesa PidLidReminderFileParameter. PidLidReminderFileParameter è un nome file di un suono di promemoria. Per sfruttare la vulnerabilità, gli attori di minaccia modificano la proprietà PidLidReminderFileParameter, puntando un percorso UNC a un server controllato dagli avversari tramite il Server Message Block (SMB) o la porta TCP 445.

Successivamente, un promemoria appare sul dispositivo dell’utente innescando l’autenticazione del New Technology LAN Manager (NTLM). Il processo non richiede alcuna interazione dai destinatari e passa inosservato dietro le quinte. Dopo la connessione al server SMB remoto, l’hash Net-NTLMv2 dell’utente viene divulgato. Con l’NTLMv2, gli avversari possono utilizzare una tattica di movimento laterale (TA0008) per navigare attraverso la rete o violare la forma crittografata della password dell’utente.

Secondo le linee guida di Microsoft, gli avversari possono sfruttare la vulnerabilità di Outlook solo utilizzando il protocollo SMB. Allo stesso tempo, l’interazione del protocollo WebDAV non comporta alcun rischio di perdita di credenziali verso indirizzi IP esterni quando si utilizza la tecnica di exploit di CVE-2023-23397. Anche se c’è una richiesta di autenticazione Net-NTLMv2, Windows non invia hash.

In ogni scenario, con un’adeguata mitigazione di CVE-2023-23397, puoi ridurre al minimo i rischi di sfruttamento della vulnerabilità. Per le misure di mitigazione, Microsoft consiglia quanto segue nel loro aggiornamento di sicurezza:

- Disabilita l’utilizzo di NTLM come metodo di autenticazione. Il modo più semplice per farlo è creare un Gruppo di Sicurezza Utenti Protetti e aggiungere lì i tuoi utenti. Concentra soprattutto l’attenzione sugli account con livelli di autorizzazione più elevati (ad esempio, amministratori di dominio). Questa azione potrebbe interrompere il lavoro con le app che richiedono NTLM. Pertanto, potresti dover rimuovere un utente dal gruppo per ripristinare queste impostazioni.

- Blocca l’SMB (TCP 445) in uscita nella tua rete. Puoi farlo con l’aiuto di un firewall perimetrale/locale o tramite le impostazioni della VPN. Usando questi, i messaggi di autenticazione NTLM non verranno inviati alle condivisioni di file remote.

Affidati a SOC Prime per essere completamente equipaggiato con contenuti di rilevamento contro qualsiasi CVE sfruttabile o qualsiasi TTP utilizzato negli attacchi informatici in corso. Ottieni accesso a oltre 800 algoritmi di rilevamento per CVE esistenti per difenderti proattivamente contro le minacce su misura per le tue esigenze di sicurezza. Raggiungi istantaneamente oltre 140 regole Sigma gratuitamente su https://socprime.com/ oppure ottieni tutti i rilevamenti pertinenti con abbonamenti premium a SOC Prime Platform su https://my.socprime.com/pricing/.